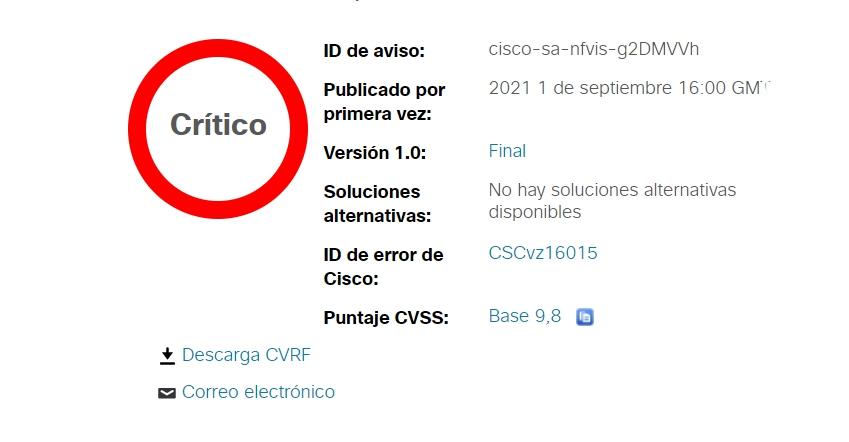

El miércoles, Cisco ha parcheado un error crítico, calificado con un rating CVSS 9.8/10, en su software Cisco Enterprise NFVIS, para el cual existe un exploit de prueba de concepto (PoC) disponible públicamente, aunque Cisco afirma que aún no ha visto ningún exploit malicioso.

Cisco Enterprise NFVIS es un software de infraestructura basado en Linux que ayuda a los proveedores de servicios y otros clientes a implementar funciones de red virtualizadas, como routers virtuales y firewalls, así como aceleración WAN, en dispositivos Cisco compatibles. También proporciona aprovisionamiento automatizado y administración centralizada.

La vulnerabilidad de omisión de autenticación en Enterprise NFV Infrastructure Software (NFVIS) ha sido identificada como CVE-2021-34746 y podría permitir que un atacante remoto no autenticado eludir la autenticación e iniciar sesión en un dispositivo vulnerable como administrador.

«Un atacante podría aprovechar esta vulnerabilidad inyectando parámetros en una solicitud de autenticación», explicó Cisco en su aviso de seguridad. «Un exploit exitoso podría permitir al atacante eludir la autenticación e iniciar sesión como administrador en el dispositivo afectado».

Si la autenticación TACACS está activada, eres vulnerable

La vulnerabilidad se debe a la validación incompleta de la entrada proporcionada por el usuario que se pasa a una secuencia de comandos de autenticación durante el inicio de sesión. La falla se encuentra en Cisco Enterprise NFVIS Release 4.5.1 si el método de autenticación externa TACACS -la característica de autenticación, autorización y contabilidad (AAA) del software- está configurado.

Para verificar si un dispositivo es vulnerable a CVE-2021-34746, se debe ver si la función de autenticación externa TACACS está activada. Puede hacerlo mediante el comando «show running-config tacacs-server». A continuación, se muestra un ejemplo que muestra el resultado de ese comando si la autenticación TACACS está habilitada:

nfvis# show running-config tacacs-server

tacacs-server host 192.168.1.1

key 0

shared-secret “example!23”

admin-priv 15

oper-priv 1

!

nfvis#Si el comando muestra «no entries found», TACACS está deshabilitado.

Alternativamente, los usuarios pueden verificar si la autenticación TACACS está activada a través de la GUI: vaya a Configuración> Host> Seguridad> Usuario y roles y verifique si la función aparece en Autenticación externa.

Cisco dijo que las configuraciones que usan RADIUS o autenticación local no se ven afectadas.

Actualiza!

No existen alternativas para mitigar esta vulnerabilidad. Los parches para solucionar el error están disponibles en las versiones 4.6.1 y posteriores de Enterprise NFVIS.

Cisco dijo que está al tanto del código de explotación de PoC disponible públicamente, pero que no ha visto ningún exploit malicioso exitoso en este momento.

El exploit fue descubierto por el investigador de seguridad de Orange Group, Cyrille Chatras, a quien Cisco agradeció en su aviso.