Se ha descubierto que algunos modelos de enrutadores VPN D-Link ampliamente vendidos son vulnerables a tres nuevas vulnerabilidades de seguridad de alto riesgo, lo que deja millones de redes domésticas y comerciales abiertas a ataques cibernéticos, incluso si están protegidas con una contraseña segura.

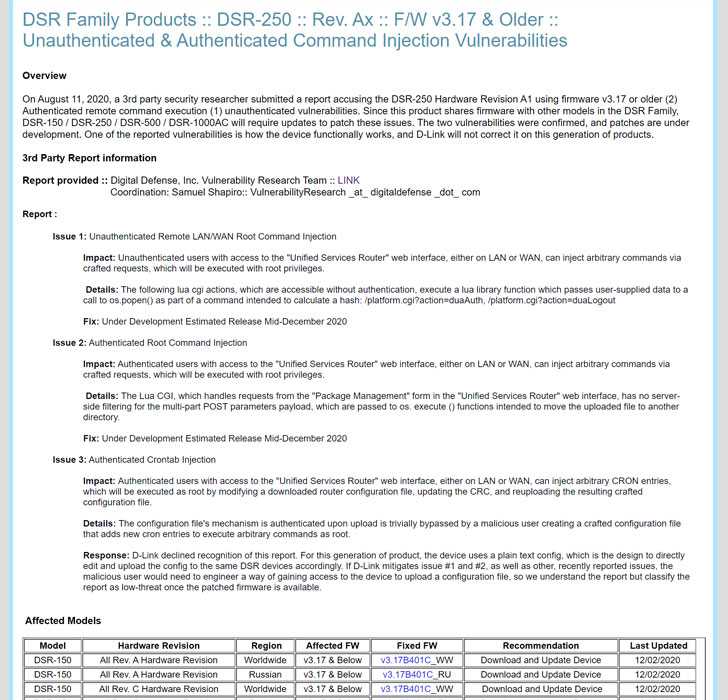

Descubiertas por investigadores de Digital Defense, las tres deficiencias de seguridad se revelaron responsablemente a D-Link el 11 de agosto, lo que, si se explota, podría permitir a atacantes remotos ejecutar comandos arbitrarios en dispositivos de red vulnerables a través de solicitudes especialmente diseñadas e incluso lanzar denegación de -Ataques de servicio.

D-Link DSR-150, DSR-250, DSR-500 y DSR-1000AC y otros modelos de enrutadores VPN de la familia DSR que ejecutan la versión de firmware 3.14 y 3.17 son vulnerables a la falla de inyección de comando raíz explotable de forma remota.

El fabricante taiwanés de equipos de red confirmó los problemas en un aviso el 1 de diciembre, y agregó que los parches estaban en desarrollo para dos de los tres defectos, que ahora se han lanzado al público en el momento de escribir este artículo.

«Desde las interfaces WAN y LAN, esta vulnerabilidad podría explotarse a través de Internet», dijo Digital Defense en un informe publicado hoy y compartido con The Hacker News.

«En consecuencia, un atacante remoto no autenticado con acceso a la interfaz web del enrutador podría ejecutar comandos arbitrarios como root, obteniendo efectivamente el control completo del enrutador».

Las fallas provienen del hecho de que el componente vulnerable, el «Lua CGI», es accesible sin autenticación y carece de filtrado del lado del servidor, lo que hace posible que un atacante, autenticado o no, inyecte comandos maliciosos que se ejecutarán con root. privilegios.

Una vulnerabilidad separada reportada por Digital Defense se refiere a la modificación del archivo de configuración del enrutador para inyectar entradas CRON no autorizadas y ejecutar comandos arbitrarios como usuario raíz.

Sin embargo, D-Link dijo que no corregirá este defecto «en esta generación de productos», afirmando que esta es la función prevista.

«El dispositivo usa una configuración de texto sin formato, que es el diseño para editar y cargar directamente la configuración en los mismos dispositivos DSR en consecuencia», dijo la compañía.

«Si D-Link mitiga los problemas n. ° 1 y n. ° 2, así como otros problemas informados recientemente, el usuario malintencionado tendría que diseñar una forma de obtener acceso al dispositivo para cargar un archivo de configuración, por lo que comprendemos el informe pero clasificamos el informe como de baja amenaza una vez que el firmware parcheado esté disponible «.

Con el aumento sin precedentes del trabajo desde casa como resultado de la pandemia de COVID-19, es posible que más empleados se estén conectando a las redes corporativas utilizando uno de los dispositivos afectados, advirtió Digital Defense.

A medida que las organizaciones se han apresurado a adaptarse al trabajo remoto y ofrecer acceso remoto seguro a los sistemas empresariales, el cambio ha creado nuevas superficies de ataque, y las fallas en las VPN se han convertido en objetivos populares para que los atacantes accedan a las redes corporativas internas.

Se recomienda que las empresas que utilizan los productos afectados apliquen las actualizaciones relevantes cuando estén disponibles.