Los investigadores de ciberseguridad revelaron el jueves detalles sobre una nueva botnet inspirada en Mirai llamada «mirai_ptea» que aprovecha una vulnerabilidad no revelada en grabadoras de video digital (DVR) proporcionadas por KGUARD para propagar y llevar a cabo ataques distribuidos de denegación de servicio (DDoS).

La empresa de seguridad china Netlab 360 fijó la primera investigación contra la falla el 23 de marzo de 2021, antes de que detectara intentos de explotación activos por parte de la botnet el 22 de junio de 2021.

La botnet Mirai, desde que apareció en escena en 2016, se ha vinculado a una serie de ataques DDoS a gran escala, incluido uno contra el proveedor de servicios DNS Dyn en octubre de 2016, lo que provocó que las principales plataformas y servicios de Internet permanezcan inaccesibles para los usuarios en Europa América del norte.

Desde entonces, han aparecido en escena numerosas variantes de Mirai , en parte debido a la disponibilidad de su código fuente en Internet. Mirai_ptea no es una excepción.

No se ha revelado mucho sobre la falla de seguridad en un intento por evitar una mayor explotación, pero los investigadores dijeron que el firmware KGUARD DVR tenía un código vulnerable antes de 2017 que permitía la ejecución remota de comandos del sistema sin autenticación. Al menos aproximadamente 3.000 dispositivos expuestos en línea son susceptibles a la vulnerabilidad.

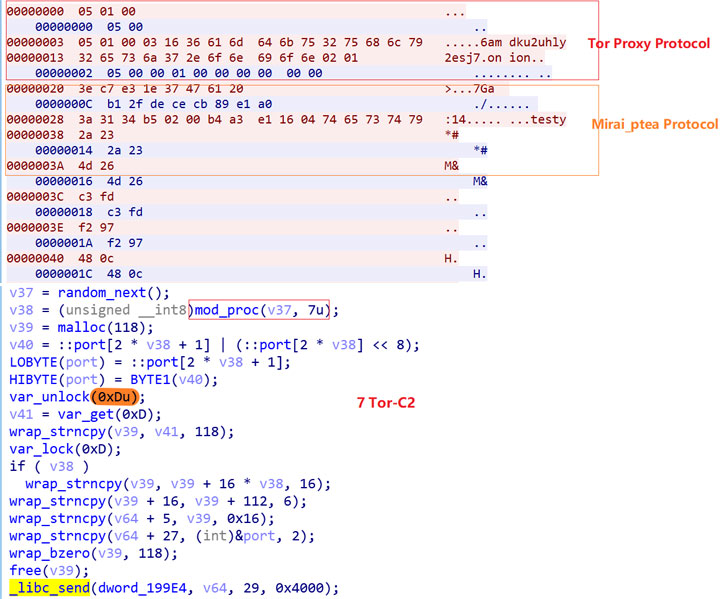

Además de usar Tor Proxy para comunicarse con el servidor de comando y control (C2), un análisis de la muestra mirai_ptea reveló un cifrado extenso de toda la información sensible de los recursos, que se decodifica para establecer una conexión con el servidor C2 y recuperar los comandos de ataque para su ejecución. , incluido el lanzamiento de ataques DDoS.

«La distribución geográfica de las IP de origen de bot se […] concentra principalmente en Estados Unidos, Corea y Brasil», señalaron los investigadores, con infecciones reportadas en Europa, Asia, Australia, América del Norte y del Sur y partes de África.