El Fiscal de Distrito de Los Ángeles ha lanzado una alerta de seguridad aconsejando a los viajeros que eviten el uso de estaciones de carga de energía USB públicas en aeropuertos, hoteles y otros lugares porque pueden contener malware.

Las conexiones USB fueron diseñadas para funcionar como medios de transferencia de datos y energía, sin una barrera estricta entre los dos. A medida que los teléfonos inteligentes se hicieron más populares en la última década, los investigadores de seguridad descubrieron que podían abusar de las conexiones USB que un usuario podría pensar que solo estaba transfiriendo energía eléctrica para ocultar y entregar malware. Este tipo de ataque recibe el nombre de «juice jacking».

A lo largo de los años, se crearon varias pruebas de concepto. El más notorio es Mactans [PDF], presentado en la conferencia de seguridad Black Hat 2013, que era un cargador de pared USB malicioso que podía descargar malware en dispositivos iOS.

Tres años más tarde, en 2016, el investigador de seguridad Samy Kamkar llevó el concepto más allá con KeySweeper, un dispositivo sigiloso basado en Arduino, camuflado como un cargador de pared USB que funciona, hace «sniffing», registra e informa de forma inalámbrica y pasiva (a través de GSM) todo pulsaciones de teclado desde cualquier teclado inalámbrico de Microsoft en las proximidades.

Luego del lanzamiento de KeySweeper por parte de Kamkar, el FBI envió una alerta nacional, advirtiendo a las organizaciones contra el uso de cargadores USB y pidiendo a las compañías que revisen si tenían algún dispositivo en uso.

Además, en 2016, otro equipo de investigadores desarrolló otro cargador de pared USB malicioso. Este podía grabar y reflejar la pantalla de un dispositivo que estaba enchufado para carga. La técnica se conoce como «video jacking».

La advertencia del Fiscal de Distrito de Los Ángeles cubre muchos vectores de ataque, porque hay diferentes maneras en que los delincuentes pueden abusar de los cargadores de pared USB.

La forma más común es a través de cargadores de pared USB «conectables». Estos son dispositivos de carga USB portátiles que se pueden enchufar a una toma de CA, y los delincuentes pueden dejar fácilmente algunos de estos «por accidente» en lugares públicos, en estaciones de carga públicas.

También hay cargadores USB encerrados directamente dentro de las estaciones de carga de energía instaladas en lugares públicos, donde el usuario solo tiene acceso a un puerto USB. Sin embargo, los funcionarios de Los Ángeles dicen que los delincuentes pueden cargar malware en estaciones de carga públicas, por lo que los usuarios deben evitar usar el puerto USB y, en su lugar, seguir usando el puerto de carga de CA.

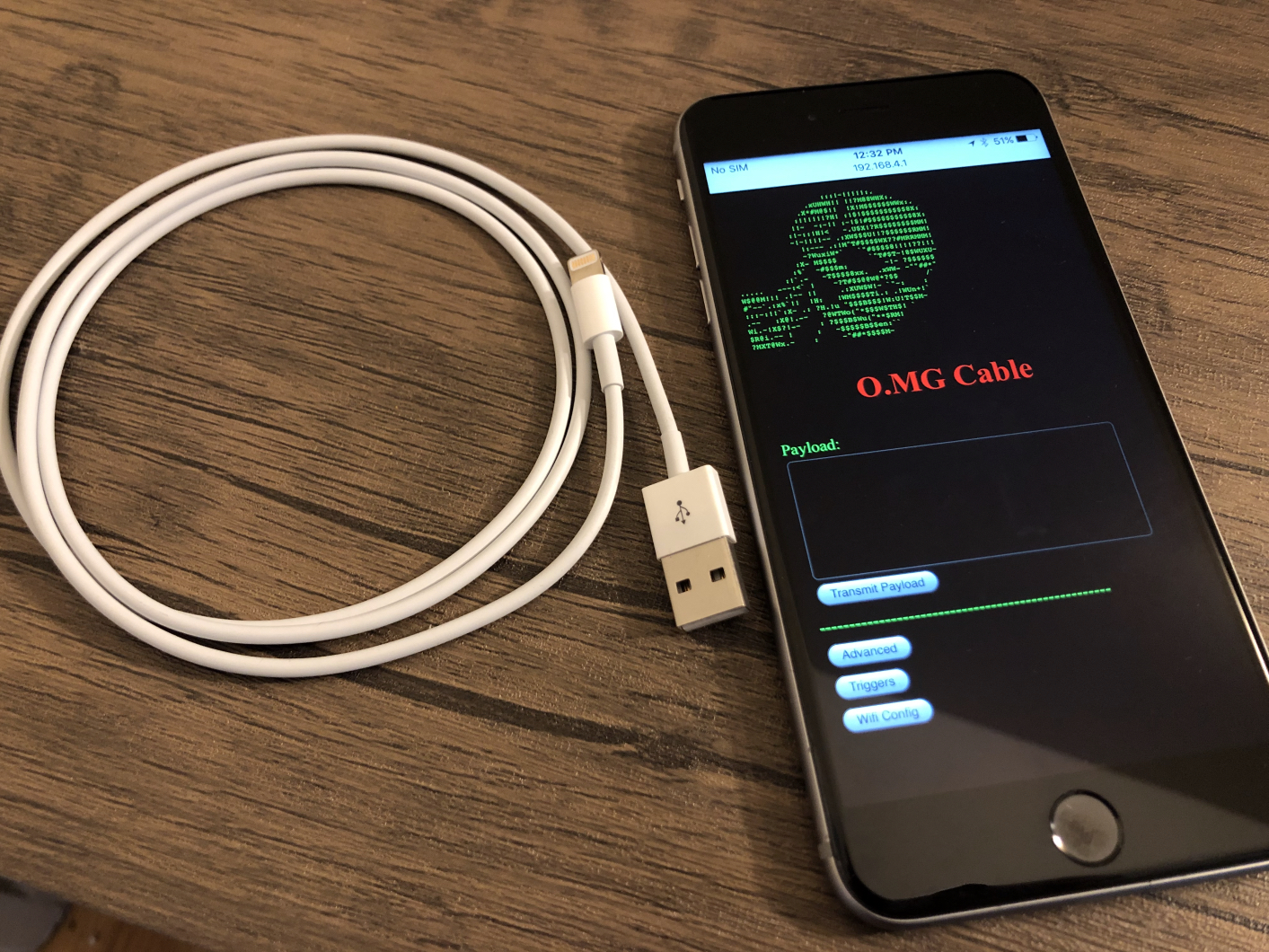

Pero la advertencia también se aplica a los cables USB que se han dejado en lugares públicos. Los microcontroladores y las piezas electrónicas se han vuelto tan pequeños en estos días que los delincuentes pueden esconder mini computadoras y malware dentro de un cable USB. Un ejemplo de ello es el cable O.MG Algo tan benigno como un cable USB puede ocultar el malware hoy en día.

Teniendo todo esto en cuenta, los funcionarios de Los Ángeles recomiendan que los viajeros:

- Usar un tomacorriente de CA, no una estación de carga USB.

- Llevar cargadores de CA y de automóvil para sus dispositivos.

- Considerar comprar un cargador portátil para emergencias.

Pero también hay otras contramedidas que los usuarios pueden implementar. Uno de ellos es que los propietarios de dispositivos pueden comprar cables USB «sin transferencia de datos», donde se han eliminado los pines USB responsables del canal de transferencia de datos, dejando solo el circuito de transferencia de energía en su lugar. Tales cables se pueden encontrar en Amazon y otras tiendas en línea.

También existen los llamados «condones USB» que actúan como intermediarios entre un cargador USB no confiable y el dispositivo de un usuario.

Dos de estos dispositivos son SyncStop (anteriormente conocido como USB Condom) y Juice-Jack Defender. También existen muchos otros, y en un momento, incluso los investigadores de Kaspersky intentaron construir uno, llamado Pure Charger, pero no se logró recaudar los fondos necesarios en Kickstarter.

Fuente: ZDNet