Las cargas útiles de ransomware Diavol y Conti se implementaron en diferentes sistemas en un caso de un ataque fallido dirigido a uno de sus clientes a principios de este mes, dijeron investigadores de FortiGuard Labs de Fortinet la semana pasada.

TrickBot, un troyano bancario detectado por primera vez en 2016, ha sido tradicionalmente una solución de software criminal basada en Windows, que emplea diferentes módulos para realizar una amplia gama de actividades maliciosas en las redes objetivo, incluido el robo de credenciales y la realización de ataques de ransomware.

A pesar de los esfuerzos de las fuerzas del orden para neutralizar la red de bots, el malware en constante evolución ha demostrado ser una amenaza resistente , y los operadores con sede en Rusia, apodados » Wizard Spider «, adaptan rápidamente nuevas herramientas para llevar a cabo más ataques.

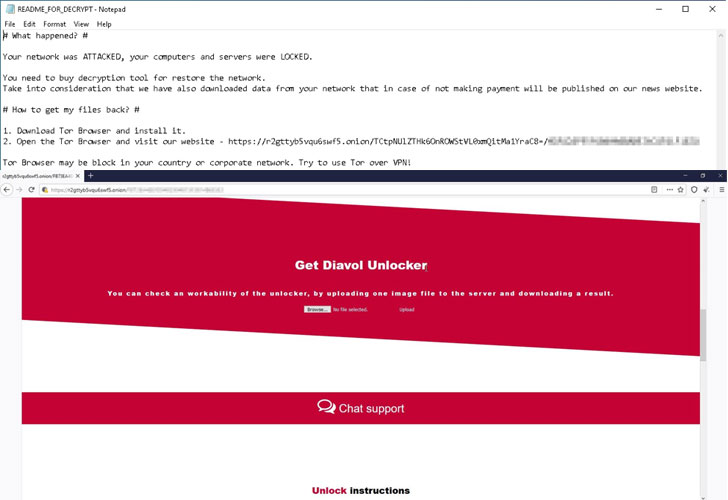

Se dice que Diavol ha sido desplegado en estado salvaje en un incidente hasta la fecha. La fuente de la intrusión sigue siendo desconocida. Sin embargo, lo que está claro es que el código fuente de la carga útil comparte similitudes con el de Conti, incluso cuando se ha descubierto que su nota de rescate reutiliza parte del lenguaje del ransomware Egregor.

«Como parte de un procedimiento de encriptación bastante único, Diavol opera utilizando Llamadas a Procedimiento Asíncrono (APC) en modo de usuario sin un algoritmo de encriptación simétrico», dijeron los investigadores . «Por lo general, los autores de ransomware tienen como objetivo completar la operación de cifrado en el menor tiempo posible. Los algoritmos de cifrado asimétrico no son la opción obvia, ya que [son] significativamente más lentos que los algoritmos simétricos».

Otro aspecto del ransomware que se destaca es su dependencia de una técnica anti-análisis para ofuscar su código en forma de imágenes de mapa de bits, desde donde las rutinas se cargan en un búfer con permisos de ejecución.

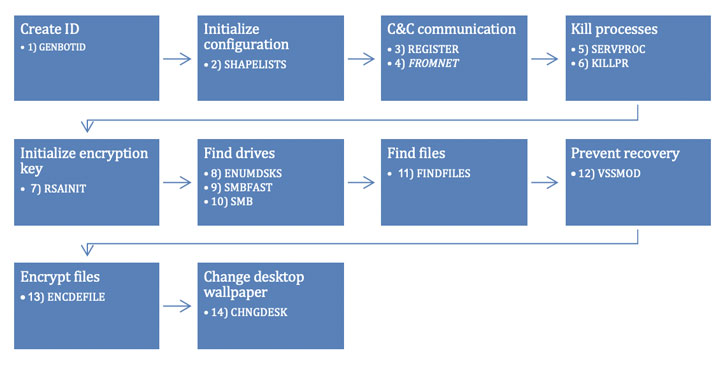

Antes de bloquear archivos y cambiar el papel tapiz del escritorio con un mensaje de rescate, algunas de las principales funciones realizadas por Diavol incluyen registrar el dispositivo de la víctima con un servidor remoto, finalizar los procesos en ejecución, encontrar unidades locales y archivos en el sistema para cifrar y evitar recuperación eliminando instantáneas.

El incipiente esfuerzo de ransomware de Wizard Spider también coincide con «nuevos desarrollos en el módulo de inyección web TrickBot», como detalla el equipo de Kryptos Logic Threat Intelligence, lo que indica que el grupo de ciberdelincuencia motivado financieramente todavía está reestructurando activamente su arsenal de malware.

«TrickBot ha recuperado su módulo de fraude bancario, que se ha actualizado para admitir inyecciones web al estilo de Zeus», tuiteó el investigador de ciberseguridad Marcus Hutchins . «Esto podría sugerir que están reanudando su operación de fraude bancario y planean expandir el acceso a aquellos que no están familiarizados con su formato interno de inyección web».