Las alertas de Google continúan siendo un semillero de estafas y malware del que los actores de amenazas abusan cada vez más para promover sitios web maliciosos.

Si bien las Alertas de Google se han abusado durante mucho tiempo, BleepingComputer ha notado un aumento significativo en la actividad durante las últimas dos semanas.

Por ejemplo, utilizo las Alertas de Google para monitorear varios términos relacionados con ataques cibernéticos, incidentes de seguridad, malware, etc. En una Alerta de Google en particular, casi todos los artículos nuevos que el servicio compartió conmigo hoy llevaron a una estafa o un sitio web malicioso, con dos de ellos se muestran a continuación.

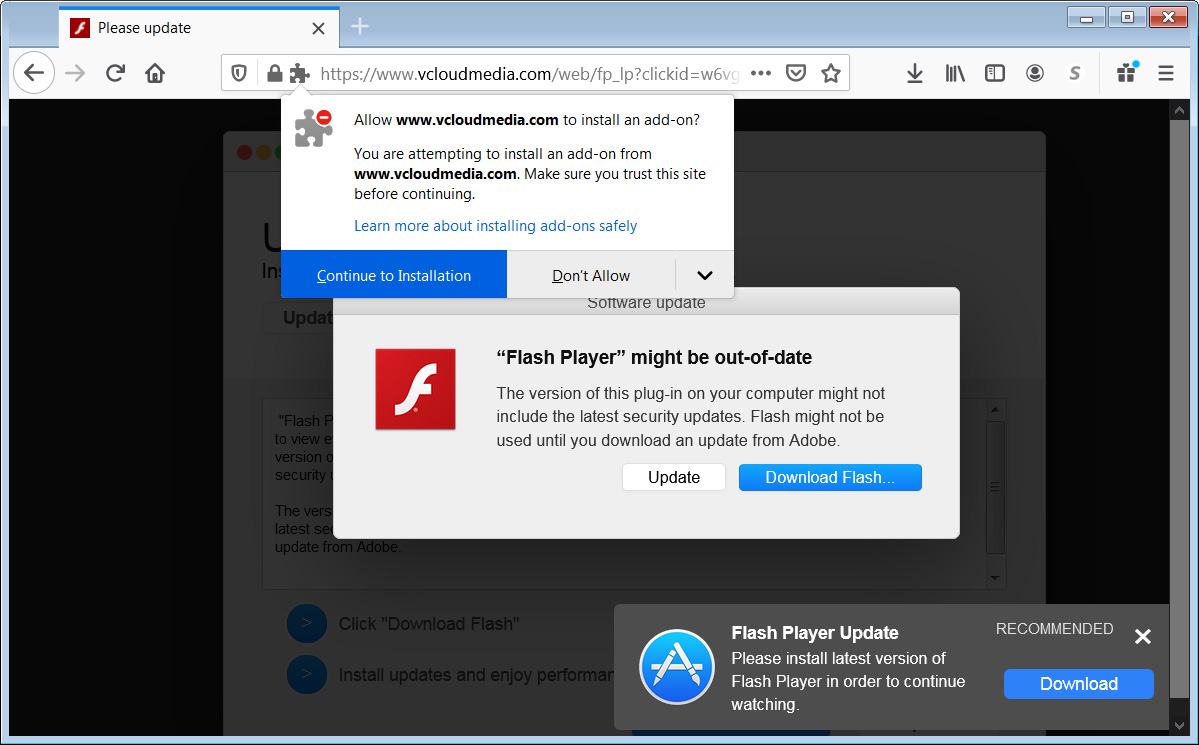

Cuando abre estas alertas, en lugar de ser llevado a una página web legítima, se le redirige a través de una serie de sitios hasta que llega a uno que promueve malware, sitios falsos para adultos, aplicaciones de citas falsas, juegos para adultos, estafas de sorteos y sorteos, y fraudes no deseados. extensiones de navegador.

Desafortunadamente, incluso si configura su Alerta de Google solo para mostrarle los mejores resultados, las alertas de estafa a menudo se filtrarán solo para ser detectadas cuando las abra.

¿Cómo funcionan las estafas de alertas de Google?

Para engañar a Google haciéndole creer que son sitios legítimos en lugar de estafas, los actores de amenazas utilizan una técnica de optimización de motores de búsqueda (SEO) de sombrero negro llamada ‘encubrimiento’.

El encubrimiento es cuando un sitio web muestra a los visitantes un contenido diferente al de las arañas de los motores de búsqueda.

Este encubrimiento permite que el sitio web se vea como un texto sin formato o una publicación de blog típica cuando las arañas de los motores de búsqueda de Google visitan la página, pero realizan redireccionamientos maliciosos cuando un usuario visita el sitio desde un redireccionamiento de Google.

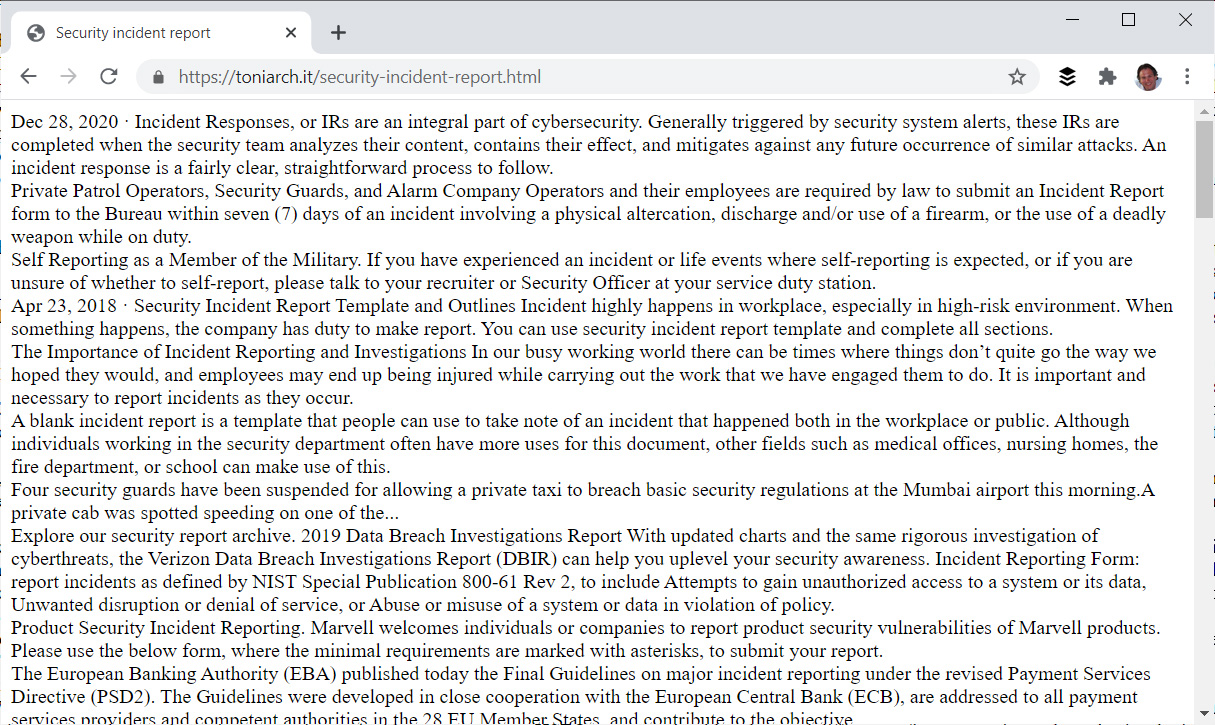

Por ejemplo, si usted o la araña de GoogleBot visitan la página web directamente, el sitio mostrará una pared de texto con una alta densidad de palabras clave para los términos que están tratando de clasificar. En el texto a continuación, puede ver que el actor de amenazas usa muchas palabras clave de ciberseguridad para apuntar bien en esa categoría.

Sin embargo, cuando un usuario accede al sitio a través de una URL de alerta de Google, será redirigido a sitios maliciosos que promueven malware o estafas.

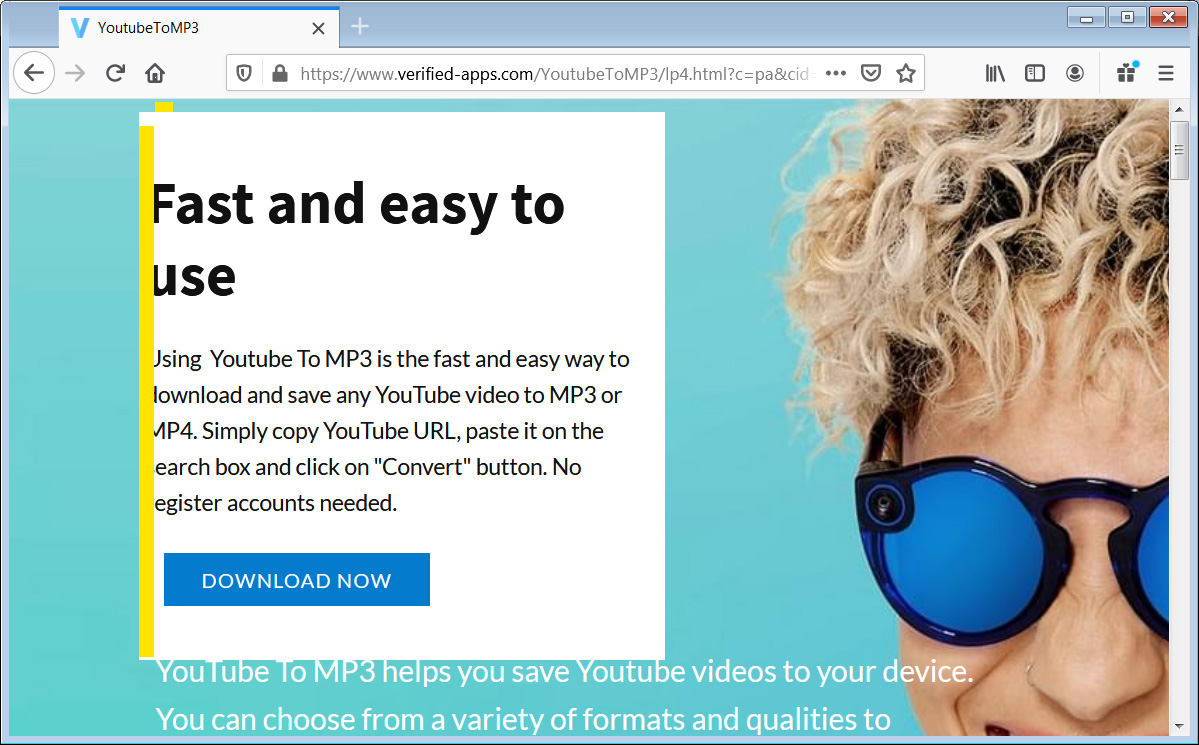

Por ejemplo, al abrir uno de los enlaces de Alertas de Google en Firefox, el enlace me redirige a una página que promociona un software llamado ‘YoutubeToMP3’, que tiene detecciones de VirusTotal 24/69 .

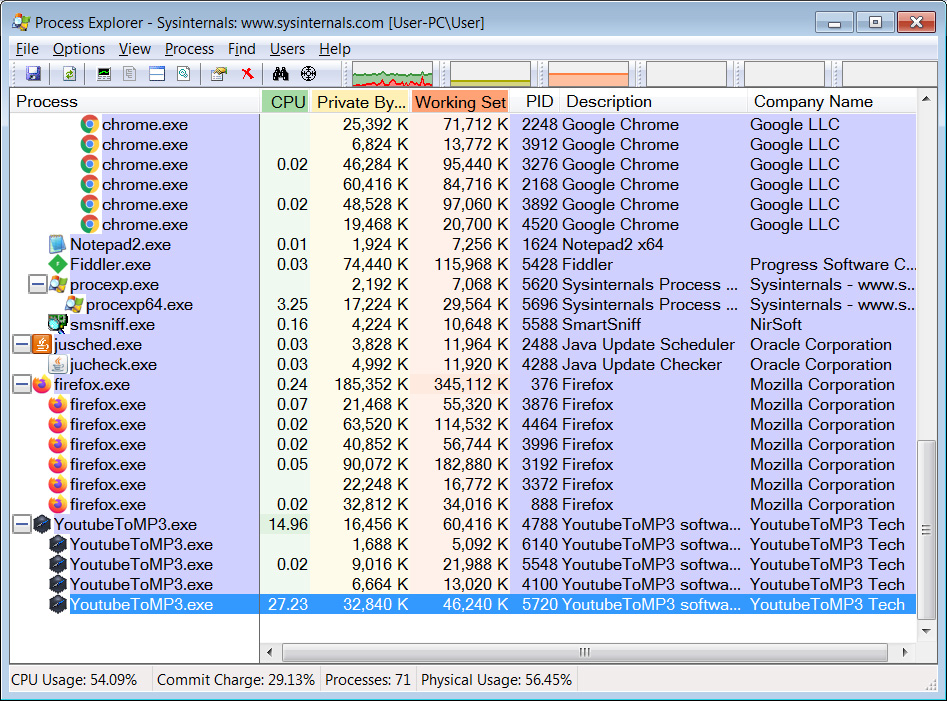

Después de instalar el malware, se inicia un navegador Chromium sin cabeza en segundo plano que realiza una actividad sospechosa mientras utiliza el 27% de la CPU.

Como a Google nunca se le muestra el redireccionamiento a sitios maliciosos, la página web se agrega al índice de búsqueda y se envía una alerta de Google a cualquiera que esté monitoreando esas palabras clave.

Aquellos que reciben la alerta nunca sabrán que la URL es maliciosa hasta que visiten el sitio o su antivirus instalado bloquee la URL.