El actor de amenazas Donot Team ha actualizado su kit de herramientas de malware Jaca Windows con capacidades mejoradas, incluido un módulo de robo renovado diseñado para robar información de los navegadores Google Chrome y Mozilla Firefox.

Las mejoras también incluyen una nueva cadena de infección que incorpora componentes previamente no documentados al marco modular, revelaron los investigadores de Morphisec Hido Cohen y Arnold Osipov en un informe publicado la semana pasada.

También conocido como APT-C-35 y Viceroy Tiger, el Donot Team es conocido por fijar su mirada en entidades de defensa, diplomáticas, gubernamentales y militares en India, Pakistán, Sri Lanka y Bangladesh, entre otros, al menos desde 2016.

Las pruebas descubiertas por Amnistía Internacional en octubre de 2021 conectaron la infraestructura de ataque del grupo con una empresa india de ciberseguridad llamada Innefu Labs.

Las campañas de phishing selectivo que contienen documentos maliciosos de Microsoft Office son la vía de entrega preferida para el malware, seguidas de aprovechar las macros y otras vulnerabilidades conocidas en el software de productividad para lanzar la puerta trasera.

Los últimos hallazgos de Morphisec se basan en un informe anterior de la empresa de ciberseguridad ESET, que detalla las intrusiones del adversario contra organizaciones militares con sede en el sur de Asia utilizando varias versiones de su marco de malware yty, una de las cuales es Jaca.

Esto implica el uso de documentos RTF que engañan a los usuarios para que habiliten macros, lo que da como resultado la ejecución de un código de shell inyectado en la memoria que, a su vez, está orquestado para descargar un código de shell de segunda etapa desde su comando y control (C2). servidor.

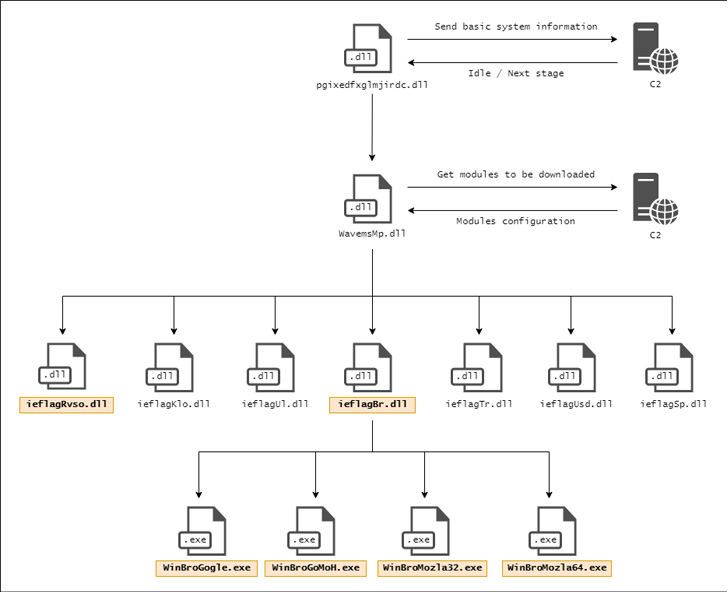

Luego, la segunda etapa actúa como un canal para recuperar un archivo DLL («pgixedfxglmjirdc.dll» de otro servidor remoto, que inicia la infección real al enviar información del sistema al servidor C2, establecer la persistencia a través de una Tarea programada y obtener la DLL de siguiente etapa («WavemsMp.dll»).

“El objetivo principal de esta etapa es descargar y ejecutar los módulos utilizados para robar la información del usuario”, señalaron los investigadores. «Para comprender qué módulos se utilizan en la infección actual, el malware se comunica con otro servidor C2».

El dominio C2, por su parte, se obtiene accediendo a un enlace incrustado que apunta a un documento de Google Drive, lo que permite que el malware acceda a una configuración que dicta los módulos a descargar y ejecutar.

Estos módulos amplían las características del malware y recopilan una amplia gama de datos, como pulsaciones de teclas, capturas de pantalla, archivos e información almacenada en los navegadores web. Además, parte del conjunto de herramientas es un módulo de shell inverso que otorga al actor acceso remoto a la máquina víctima.

El desarrollo es otra señal de que los actores de amenazas están adaptando activamente sus tácticas y técnicas que son más efectivas para obtener la infección inicial y mantener el acceso remoto durante períodos prolongados.

«Defenderse de APT como el equipo de Donot requiere una estrategia de defensa en profundidad que utilice múltiples capas de seguridad para garantizar la redundancia si se viola alguna de las capas», dijeron los investigadores.