En el paquete de actualizaciones que Microsoft lanzó en agosto, la compañía incluyó un parche para una vulnerabilidad (CVE-2020-1472) crítica de escalación de privilegios en el servicio de autenticación Netlogon, servicio que, entre otras cosas, se encarga de la modificación de las contraseñas de las cuentas de usuario en controladores de dominio de Active Directory. De ser explotada exitosamente, un atacante no autenticado sería capaz de comprometer una red completa de Windows al poder escalar privilegios y acceder con permisos de administrador de dominio y una vez aquí podría modificar contraseñas de usuarios y ejecutar los comandos que quiera.

Esta vulnerabilidad en Windows Server, apodada Zerologon, recibió un puntaje de 10 sobre 10 en la escala de severidad (CVSS) y fue reportada por la compañía Secura a Microsoft, quien como dijimos anteriormente, reparó el fallo en el “Patch Tuesday” de agosto. Pero a partir de que se hicieran públicos varios exploits como pruebas de concepto en Github, organismos como el CERT de los Estados Unidos lanzaron alertas advirtiendo sobre la importancia de instalar los parches lo antes posible ante la posibilidad de que esta vulnerabilidad sea aprovechada por atacantes para tomar el control de controladores de dominio en redes corporativas. Por su parte, el viernes los investigadores que descubrieron esta vulnerabilidad publicaron detalles técnicos de la misma.

El protocolo remoto Netlogon de Windows (MS-NRPC) es el principal componente de autenticación de Active Directory y es el utilizado para de realizar la autenticación de los usuarios y computadoras contra controladores de dominio. Según los investigadores que descubrieron el fallo, Zerologon se aprovecha de una implementación criptográfica débil de AES (Advanced Encryption Standard) utilizada en el proceso de autenticación de Netlogon. Lo único que necesita un atacante para aprovechar esta vulnerabilidad es poder establecer una conexión TCP con el controlador de dominio, ya sea porque el mismo esté expuesto a Internet, o bien porque el atacante comprometió algún otro equipo en la red. Además, el atacante no necesita credenciales de usuario, ya que el ataque se realiza sin necesidad de autenticación. Por otra parte, los investigadores de Secura publicaron para su descarga en Github una herramienta para comprobar si los sistemas propios son vulnerables o no a Zerologon.

El impacto que puede tener esta vulnerabilidad en caso de ser explotada por cibercriminales es muy grande, sobre todo pensando en amenazas como el ransomware, ya que una vez que tienen un pie adentro serían capaces comprometer a un gran número de los equipos presentes en la red.

Acerca de los exploits de Zerologon

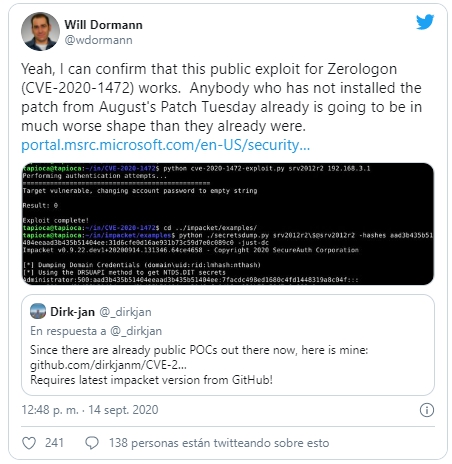

Los investigadores de Secura comentaron que no lanzarían de forma completa una prueba de concepto que explote esta vulnerabilidad, pero advierten que la creación de un exploit por cibercriminales podría llevarse a cabo sin mayores esfuerzos. Igualmente, al menos tres investigadores publicaron de forma independiente sus propias pruebas de concepto, explicó ArsTechnica. La mayoría de estos exploits están desarrollados en Python, pero también se publicaron en .NET.

Si bien antes de que se hagan públicas las pruebas de concepto Microsoft clasificó en agosto la explotación de esta vulnerabilidad como poco probable, se da la particularidad de que pocas semanas después estamos hablando de los exploits que aprovechan este fallo que ya cuenta con nombre propio.

El analista de vulnerabilidades del Centro de Coordinación del CERT en Estados Unidos, Will Dormann, confirmó que uno de los exploits lanzados públicamente funciona.

Según explicó Microsoft, los clientes que utilizan una versión de Windows Server bajo soporte que hayan instalado el parche lanzado con la actualización de agosto o tengan activada la instalación automática de actualizaciones, estarán protegidos y no necesitarán realizar otra acción.

Igualmente, Microsoft mitigará esta vulnerabilidad en dos fases. La primera de ellas fue el parche lanzado en agosto que consiste en una reparación temporal, pero hay una segunda fase programada para el segundo martes de febrero de 2021.

Según comenta el investigador de ESET, Alan Warburton, “sin dudas esta vulnerabilidad resultará muy atractiva para los cibercriminales. Todavía es muy temprano para poder determinar el alcance y los efectos que traerá hasta que se empiecen a desarrollar más y mejores formas de explotarla”.