Las variantes de malware más peligrosas son aquellas que reciben actualizaciones constantes, mejorando sus capacidades para comprometer los sistemas atacados, mencionan expertos de un curso de seguridad informática. Mimikatz es una herramienta de post explotación de código abierto empleada en ataques basados en credenciales de Windows. Hace un par de años sus desarrolladores incluyeron DCShadow, una característica del módulo lsadump que permite a los actores de amenazas obtener acceso privilegiado persistente en Windows Server Active Directory (AD), además de cubrir los rastros del ataque.

Los ataques contra AD son algo muy común, pues este controla la seguridad en la mayoría de los sistemas donde se implementa. Cuando los hackers maliciosos obtienen acceso privilegiado a AD, también pueden comprometer los servidores y dispositivos unidos al dominio AD.

Cuando se trata de ataques DCShadow, se registra cualquier dispositivo de Windows unido al dominio AD como controlador de dominio (DC) mediante la creación de dos nuevos objetos en la partición de configuración del dominio. Este ataque se puede realizar desde Windows 10 y, aunque Windows 10 no puede ser un DC, DCShadow engaña a la implementación de AD para que piense que Windows 10 es en realidad un DC, mencionan los expertos del curso de seguridad informática.

Si bien estos ataques son una tendencia creciente en el mundo del cibercrimen, es posible implementar algunas medidas para su prevención. Los investigadores de la firma de seguridad Petri mencionan que la mejor forma de evitar estos ataques es impedir que los hackers maliciosos obtengan acceso privilegiado al sistema objetivo, lo cual es posible mediante algunos métodos descritos a continuación.

Estaciones de trabajo con acceso privilegiado

Es altamente recomendable usar sólo credenciales de administrador de dominio (y otras cuentas con altos privilegios) en estaciones de trabajo con las medidas de seguridad necesarias. Estas estaciones de trabajo de acceso privilegiado (PAW) están aisladas del Internet público.

Delegación de privilegios para tareas menores

La administración de usuarios y grupos pueden ser fácilmente llevadas a cabo por otros usuarios además del administrador, lo mejor es que no es necesario otorgar acceso privilegiado al dominio, según los expertos del curso de seguridad informática.

Protección de cuentas con herramientas de Windows

Credential Guard, herramienta de Windows Defender, proporciona protección adicional para las cuentas de dominio, aislando las credenciales en una zona a la que el kernel del sistema no puede acceder. Otras herramientas como Credential Guard requieren que un dispositivo sea compatible con seguridad basada en virtualización (VBS).

Identidad privilegiada

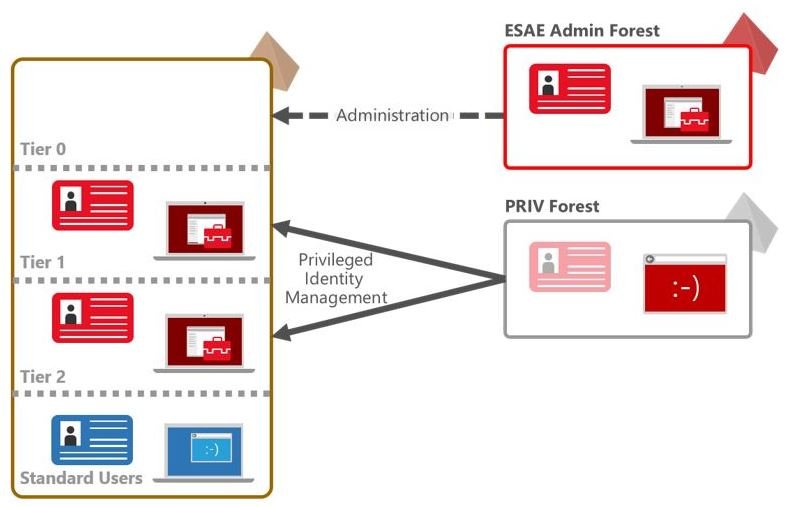

Una solución de administración de identidades privilegiadas (PIM) puede ayudar a las organizaciones a monitorear y controlar el acceso privilegiado a AD. Los directores de sombra de Windows Server 2016 y los grupos de AD de corta duración ayudan a las empresas a tomar el control de Active Directory cuando se utilizan con un bosque de AD especialmente reforzado para la administración.

Estos mecanismos, en conjunto con el registro de actividad y un adecuado monitoreo de seguridad, deberán permitir a los administradores de dominio mitigar el riesgo de ataque.