¿Qué pasó con el ransomware durante el último año? Acaba de terminar el 2019 y es un buen momento para hacer una retrospectiva de lo que ocurrió con el ransomware durante el 2019 a nivel global y sobre todo en América Latina, ya que detenerse para observar qué sucedió a poco de haber finalizado un año puede ser de utilidad para comprender lo que puede depararnos el que recién comienza.

A nivel general, algo que ya hemos mencionado en nuestro resumen anual, este 2019 se cumplieron las predicciones que los especialistas de ESET adelantaron en la edición del informe Tendencias 2019, cuando manifestaron que durante el año que se acaba de ir veríamos más ataques de ransomware dirigidos a blancos específicos. Y así fue.

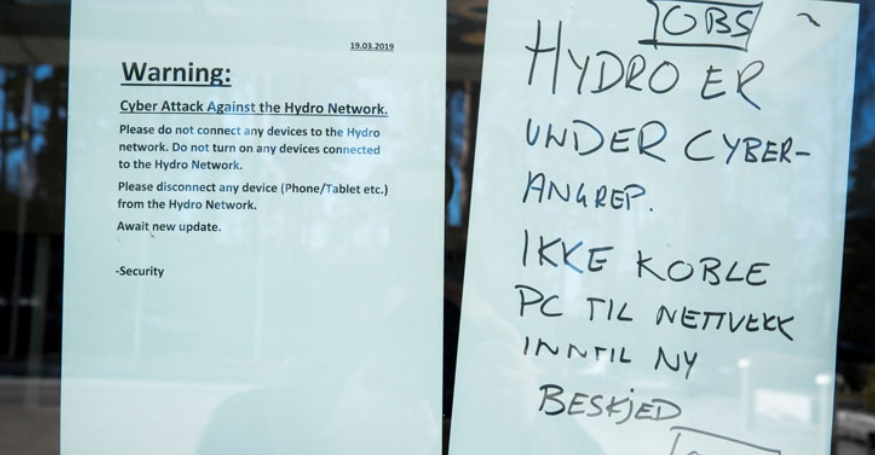

A lo largo del año se reportaron varios ataques de ransomware a nivel mundial en los que se utilizaron distintos vectores de ataque como método de infección —mensajes SMS, avisos publicitarios, backdoors, entre otros.

Según un reporte de Cybersecurity Ventures sobre las pérdidas que provoca el cibercrimen, hacia fines de 2016 cada 40 segundos una empresa era víctima de un ataque de ransomware a nivel mundial y calculan que para el 2021 esta cifra pasará a ser cada 11 segundos.

Uno podría creer que luego de lo que fue el brote del ransomware WannaCry en 2017 los usuarios y las empresas tomarían conciencia del impacto que puede tener una amenaza como el ransomware en caso de ser víctimas de un ataque. Sin embargo, parece que aún falta concientizar sobre las consecuencias del ransomware y sobre todo acerca de cómo prevenir este tipo de incidentes de seguridad.

Esta aún falta de concientización la pudimos observar, por ejemplo, en el hecho de que dos años después de WannaCry, las detecciones de EternalBlue, el exploit utilizado para llevar adelante el ataque, alcanzaban un nuevo pico, dando cuenta de que todavía existen equipos sin parchear. Otro hecho similar lo pudimos observar a lo largo del 2019 cuando se conoció la existencia de la vulnerabilidad denominada Bluekeep, ya que pese a las advertencias, tanto de Microsoft como de distintos organismos internacionales (como la NSA), por presentar características similares a WannaCry en cuanto a las posibilidades de propagación de una amenaza en caso de explotación, meses después de haberse publicado el parche que reparaba el mismo continuaban existiendo una gran cantidad de equipos vulnerables.

Si bien como veremos más adelante, las detecciones de ransomware han disminuido con respecto a años anteriores, el ransomware sigue siendo una amenaza sumamente vigente con la particularidad de que apunta a blancos más específicos.

En países como Estados Unidos, por ejemplo, los ataques de ransomware dirigidos a organismos gubernamentales y centros hospitalarios han causado un gran impacto operativo y financiero para los Estados y entidades gubernamentales a lo largo del país. En ciudades como Texas, por ejemplo, al menos 22 entidades gubernamentales fueron afectadas por un ataque del ransomware llamado Sodinokibi. En noviembre fue el turno de los servidores del gobierno del estado de Luisiana, cuando un ataque obligó a que se declare estado de emergencia. Entre los afectados estaba el Departamento de Salud, el Departamento de Transporte y Desarrollo y la Oficina de Motor y Vehículos. Pero esto fueron solo algunos de los ataques de ransomware que durante el 2019 afectaron a distintas ciudades de los Estados Unidos, a los que se suman, entre otros, el ciberataque a la ciudad de Baltimore o el reciente ataque en el mes de diciembre del ransomware Maze a la ciudad de Pensacola, en Florida.

Los ataques de ransomware también estuvieron presentes en países de habla hispana. En noviembre, por ejemplo, a los ataques de ransomware que afectaron a Cadena Ser y a la consultora Everis en España se sumó a finales de ese mismo mes el ataque del ransomware Ryuk a la compañía Prosegur.

En México, la empresa Petróleos Mexicanos, más conocida como Pemex, fue víctima del ransomware DoppelPaymer, mientras que en Argentina, el gobierno de la provincia de San Luis declaró la emergencia luego de ser víctima de un ataque de ransomware dirigido a un data center que comprometió la base de datos del sistema de expedientes. Los mensajes que dejaron los cibercriminales y que se conocieron en algunos de estos casos evidenciaban la direccionalidad de los ataques, ya que los atacantes explicaban que el monto solicitado para recuperar los archivos eran fijados de acuerdo a características de la empresa apuntada.

Detecciones de ransomware en América Latina

En Latinoamérica, si bien en 2019 hubo una caída en las detecciones mensuales de ransomware con respecto al 2018, tal como se aprecia en la Imagen 1, como hemos visto con los casos mencionados, esto no quiere decir que este tipo de amenaza no ha tenido una actividad importante.

Analizando la región en particular, la lista de países en los cuales se registró la mayor cantidad de detecciones de ransomware durante el último año la lideró Perú, con poco más del 20% del total de las detecciones, seguido por México y luego Brasil. En la Imagen 2 se puede observar cómo se conforma el resto de la lista de países.

En cuanto a las familias de ransomware que más afectaron a Perú, la lista es liderada por el ransomware STOP con casi el 22 % de las detecciones, seguido por Crysis (muy activo en Colombia durante el 2018), y luego WannaCryptor.

Es interesante observar a GandCrab en el 5to lugar, ya que los desarrolladores de este ransomware decidieron a mediados de 2019 descontinuar la distribución de la amenaza y al poco tiempo el FBI publicó las claves maestras para su descifrado.

Si analizamos las detecciones a nivel LATAM (donde también se puede encontrar a GandCrab en el 5to lugar) el podio está encabezado por distintas variantes de la familia Crysis, con poco más del 27%, seguido por WannaCryptor y ED, completándose la lista de la siguiente manera.

En cuanto a plataformas, Windows es la más afectada (ya que hay varias familias que pueden infectar a equipos multiplataforma) y capta casi el 99% de las variantes.

En resumen, los casos de ataques de ransomware mencionados en este artículo son apenas una muestra de los muchos otros ataques que se han reportado a lo largo del mundo durante 2019. Como vimos, se trata de una amenaza muy vigente en toda la región de América Latina y también a lo largo del mundo, lo que demuestra la importancia de tener los equipos protegidos con una solución de seguridad por capas, tanto los dispositivos de escritorio como los móviles. Además, recordar la importancia de instalar las actualizaciones de seguridad de cada una de las tecnologías y dispositivos que se utilizan en el interior de la empresa o el hogar.

Para las empresas, recomendamos la lectura del documento “Ransomware: an Enterprise perspective”, en el cual el investigador de ESET, Stephen Cobb, explica por qué el ransomware continúa siendo una amenaza peligrosa y qué deberían hacer las empresas para reducir la exposición y el daño ante este tipo de amenaza.

Es importante recordar la importancia de la capacitación en el interior de las empresas, ya que cualquier dispositivo conectado a la infraestructura de la misma puede ser un vector de entrada para el código malicioso. Además, con los nuevos algoritmos de cifrado asimétricos se vuelve prácticamente imposible recuperar los archivos secuestrados.

Fuente: welivesecurity.com