Fortinet emitió el lunes parches de emergencia para una falla de seguridad grave que afecta a su producto FortiOS SSL-VPN que, según dijo, se está explotando activamente en la naturaleza.

Registrado como CVE-2022-42475 (puntaje CVSS: 9.3), el error crítico se relaciona con una vulnerabilidad de desbordamiento de búfer basada en montón que podría permitir que un atacante no autenticado ejecute código arbitrario a través de solicitudes especialmente diseñadas.

La compañía dijo que está «al tanto de una instancia en la que se explotó esta vulnerabilidad en la naturaleza», instando a los clientes a actuar rápidamente para aplicar las actualizaciones.

Los siguientes productos se ven afectados por el problema:

- FortiOS versión 7.2.0 a 7.2.2

- FortiOS versión 7.0.0 a 7.0.8

- FortiOS versión 6.4.0 a 6.4.10

- FortiOS versión 6.2.0 a 6.2.11

- FortiOS-6K7K versión 7.0.0 a 7.0.7

- FortiOS-6K7K versión 6.4.0 a 6.4.9

- FortiOS-6K7K versión 6.2.0 a 6.2.11

- FortiOS-6K7K versión 6.0.0 a 6.0.14

Los parches están disponibles en las versiones 7.2.3, 7.0.9, 6.4.11 y 6.2.12 de FortiOS, así como en las versiones 7.0.8, 6.4.10, 6.2.12 y 6.0.15 de FortiOS-6K7K.

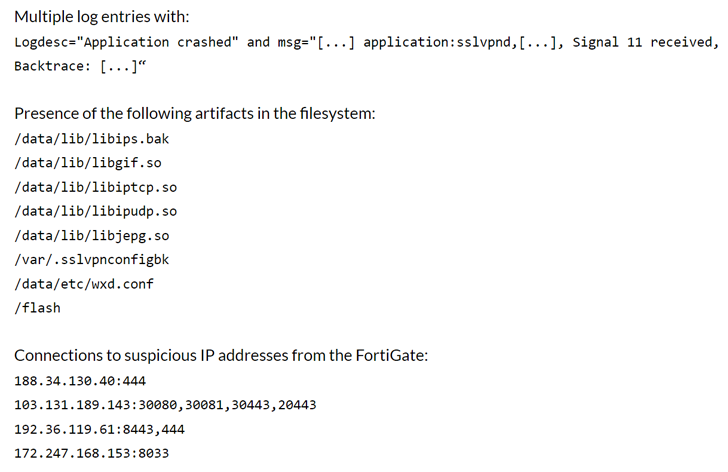

La empresa estadounidense de seguridad de redes también ha publicado indicadores de compromiso (IoC) asociados con los intentos de explotación, incluidas las direcciones IP y los artefactos que están presentes en el sistema de archivos después de un ataque exitoso.

El aviso llega dos meses después de que Fortinet advirtiera sobre el uso activo de otro error crítico de omisión de autenticación en FortiOS, FortiProxy y FortiSwitchManager (CVE-2022-40684 , puntaje CVSS: 9.6).

Fuente y redacción: thehackernews.com