Una nueva campaña de spear-phishing está dirigida a profesionales en LinkedIn con ofertas de trabajo armadas en un intento de infectar objetivos con un sofisticado troyano de puerta trasera llamado «more_eggs».

Para aumentar las probabilidades de éxito, los señuelos de phishing aprovechan los archivos ZIP maliciosos que tienen el mismo nombre que el de los puestos de trabajo de las víctimas tomados de sus perfiles de LinkedIn.

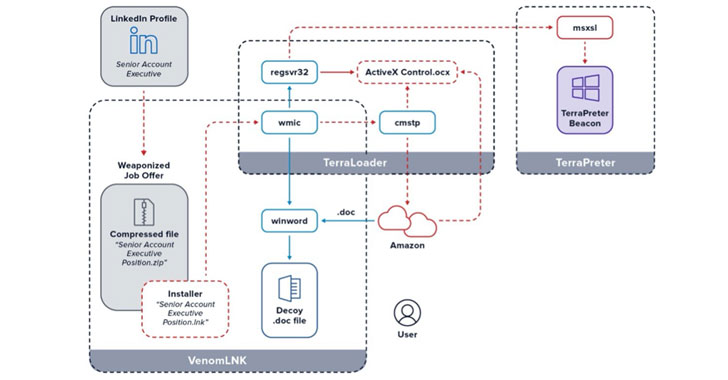

«Por ejemplo, si el trabajo del miembro de LinkedIn aparece como Ejecutivo de cuentas sénior: carga internacional, el archivo zip malicioso se llamaría Ejecutivo de cuentas sénior: puesto de carga internacional (tenga en cuenta la ‘posición’ agregada al final)», respuesta a amenazas de la empresa de ciberseguridad eSentire. Unit (TRU) dijo en un análisis. «Al abrir la oferta de trabajo falsa, la víctima inicia sin saberlo la instalación sigilosa de la puerta trasera sin archivos, more_eggs».

Las campañas que ofrecen more_eggs utilizando el mismo modus operandi se han detectado al menos desde 2018, y la puerta trasera se atribuye a un proveedor de malware como servicio (MaaS) llamado Golden Chickens . Los adversarios detrás de esta nueva ola de ataques siguen siendo desconocidos, aunque more_eggs ha sido utilizado por varios grupos de delitos informáticos como Cobalt, FIN6 y EvilNum en el pasado.

Una vez instalado, more_eggs mantiene un perfil sigiloso al secuestrar los procesos legítimos de Windows mientras presenta el documento de «solicitud de empleo» señuelo para distraer a los objetivos de las tareas en segundo plano en curso desencadenadas por el malware. Además, puede actuar como un conducto para recuperar cargas útiles adicionales de un servidor controlado por atacantes, como troyanos bancarios, ransomware, ladrones de credenciales e incluso utilizar la puerta trasera como punto de apoyo en la red de la víctima para exfiltrar datos.

En todo caso, el último desarrollo es otra indicación de cómo los actores de amenazas están constantemente ajustando sus ataques con señuelos personalizados en un intento de engañar a los usuarios desprevenidos para que descarguen malware.

«Desde la pandemia de COVID, las tasas de desempleo han aumentado drásticamente. Es un momento perfecto para aprovechar a los solicitantes de empleo que están desesperados por encontrar empleo», dijeron los investigadores. «Por lo tanto, un señuelo de trabajo personalizado es aún más atractivo durante estos tiempos difíciles».