Cómo los ciberdelincuentes explotan la infraestructura crítica

El enfoque tradicional de la mayoría de los hackers ha sido el software, pero el foco histórico del crimen está […]

El enfoque tradicional de la mayoría de los hackers ha sido el software, pero el foco histórico del crimen está […]

Coronet publicó un informe que identifica al aeropuerto internacional de San Diego, el aeropuerto internacional John Wayne-Orange County (CA) y el aeropuerto […]

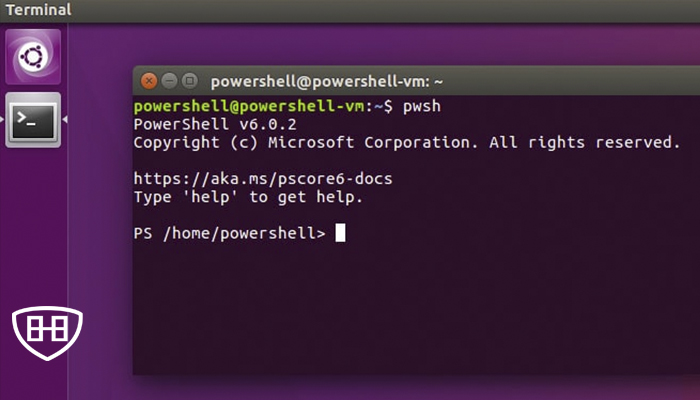

El amor de Microsoft por Linux continúa … Microsoft lanzó su shell de línea de comandos y el lenguaje de […]

Robar datos a través de la tarjeta SIM parece imposible, pero lo cierto es que hay un método para poder […]

Este mapa de la Dark Web de Hyperion Gray es: … una visualización de los servicios .onion de Tor, a.k.a. servicios ocultos, a.k.a. la […]

Las vulnerabilidades son uno de los elementos que se identifican con frecuencia en los incidentes de seguridad y, en conjunto […]

WannaCry, como sabemos, ha sido uno de los ejemplos de ransomware más peligrosos y con más víctimas. Se calcula que esta variedad […]

Investigadores de ciberseguridad han descubierto una campaña de espionaje que se ha dirigido a un centro de datos nacional de […]

Los investigadores de seguridad han descubierto una nueva campaña de malware que usa indebidamente certificados digitales válidos robados de compañías […]

Meltdown y Spectre, las vulnerabilidades de seguridad presentes en los procesadores ARM, Intel y AMD marcaron el inicio de año en este […]

Usuarios que entre el 13 y el 14 de junio hayan descargado del sitio oficial Ammyy Admin la herramienta gratuita […]

Una nueva investigación de Farsight Security examina la prevalencia y distribución de los nombres de dominio parecidos a IDN, también […]