De acuerdo con una investigación de Radware, los delincuentes están usando un exploit que les permite hacer cambios remotos sin autenticación en los ajustes de DNS de ciertos modelos de routers outers DSL de DLink en brasil.

Los atacantes posteriormente cambian los DNS a unos servidores DNS bajo su control. Este DNS Spoofingles permite redireccionar a usuarios que intentan conectarse a sus bancos online redirigiéndolos a sitios web falsos que roban la información de la cuenta del usuario.

Se puede escanear fácilmente Internet en busca de estos dispositivos y cambiar mediante un script grandes cantidades de routers vulnerables para que así los ajustes de DNS de los routers apunten a otro que este bajo el control del atacante.

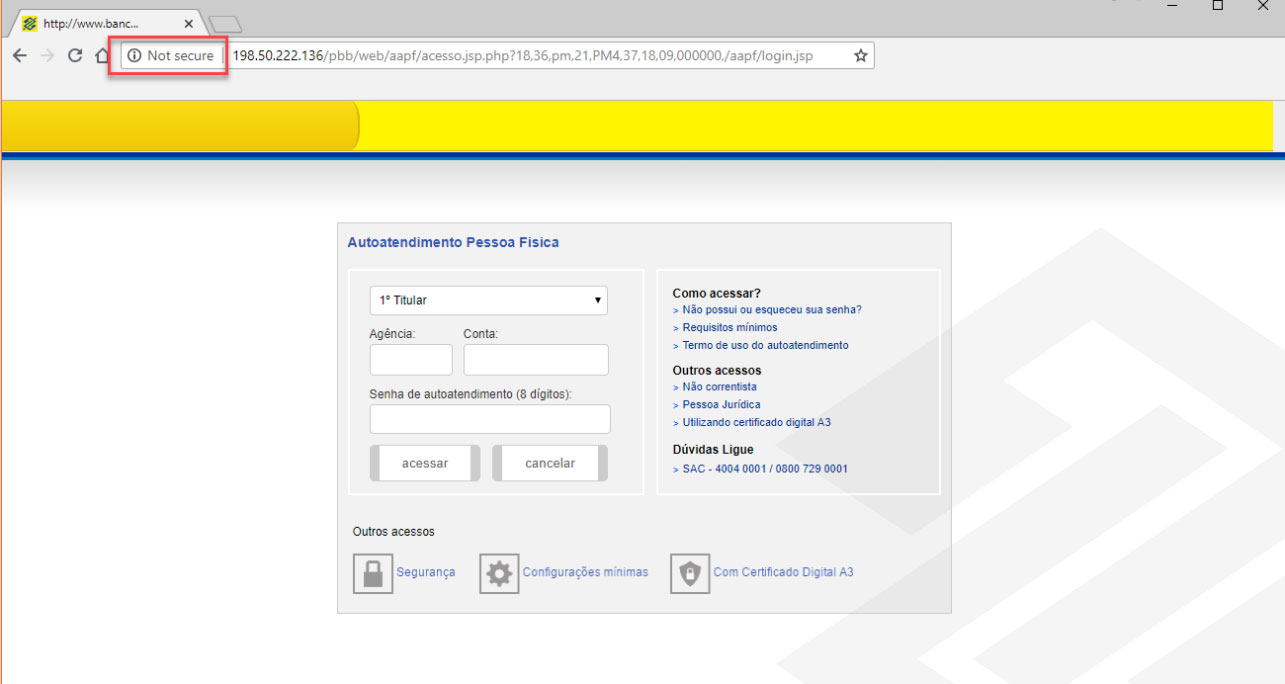

Los servidores DNS maliciosos usados en este ataque eran 69.162.89.185 y 198.50.222.136.

Estos servidores permitían que los nombres de dominio de dos bancos de brasil, Banco de Brasil (www.bb.com.br) y Itau Unibanco (www.itau.com.br) fueran redirigidos a clones falsos.

Cuando los usuarios visitaban estos sitios web, les aparecían de forma idéntica al sitio web original, pero, en el mismo, eran preguntados por los datos bancarios de la cuenta. Esta información era recogida por los atacantes. La única señal de que algo estaba mal era que el navegador le indicaba al usuario que la conexión no era segura por no tener el certificado SSL.

Como se puede comprobar, este tipo de ataques son muy peligrosos ya que no es necesario enviar Phishing y no se realizan cambios en el ordenador de la victima. En vez de eso, todo se realiza en el mismo router, así que para el usuario todo esta correcto.

Después de aprender todo lo necesario sobre esta nueva campaña, Radware ha notificado a los bancos afectados y todos los sitios web maliciosos han sido apagados.

Radware dice que encontró varios modelos de routers D-Link DSL con vulnerabilidades remotamente explotables, incluyendo DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B y DSL-526B, así como uno de un fabricante diferente, el Shuttle Tech Modem-Router ADSL 915 WM.

Para los usuarios a los que les preocupe si son víctimas de este tipo de ataque, Radware recomienda usar la web http://whatsmydnsserver.com/ para asegurar que los DNS de los router son los correctos y que no son otros que puedan levantar sospechas y que no pertenezcan al proveedor real.

Fuente: Segu-info.com.ar