En este artículo hablaremos sobre los conceptos básicos de Metasploit y los comandos Metasploit utilizados en la interfaz de línea de comando. Al principio, la línea de comandos de la consola MSF y el número de comandos disponibles pueden parecer mucho y difíciles de entender y usar, pero no se deje intimidar por ellos. Una vez que entienda el concepto y la estructura clara, será muy fácil. Si lo ponemos todo junto, el marco Metasploit consiste en el núcleo y la base, una gran cantidad de exploits, cargas útiles, módulos (clases de Ruby), plugins, scripts e interfaces de usuario múltiples. Metasploit framework también contiene algunas excelentes herramientas de recopilación de información llamadas módulos auxiliares. Los módulos auxiliares se pueden usar para el escaneo de puertos, la identificación del servicio, el rastreo de contraseñas y la enumeración de parches de Windows. Metasploit es altamente personalizable para usuarios avanzados y puede personalizarse para satisfacer sus necesidades personalizadas al escribir sus propios exploits, módulos, plugins y scripts. Si Metasploit no proporciona el módulo de recopilación de información que necesita de forma predeterminada, entonces simplemente puede escribirlo usted mismo.

La msfconsole es la interfaz de usuario conocida por ser la más estable y la que vamos a utilizar a lo largo de los tutoriales de Metasploit sobre Hacking Tutorials. Además de la estabilidad, otro beneficio de msfconsole es la opción de ejecutar comandos externos como el comando ping y la finalización automática de pestañas. También hay una interfaz gráfica de usuario disponible para Metasploit llamada Armitage. Vamos a ver Armitage y cómo usarlo en lugar de msfconsole en un tutorial posterior. Continuemos con este tutorial de comandos de Metasploit con la actualización de Metasploit Framework si es necesario y luego cambiemos a msfconsole para ver qué comandos están disponibles para nosotros.

Comandos básicos de Msfconsole

Suponiendo que está en la edición rolling de Kali Linux 2016, podemos iniciar el framework Metasploit y msfconsole haciendo clic en el ícono Metasploit en el dock. Esto iniciará automáticamente el servicio PostgreSQL y el servicio Metasploit.

Actualizando Metasploit con msfupdate

Comencemos por actualizar Metasploit usando el siguiente comando en una sesión de terminal (no en msfconsole):

msfupdate

Este comando debe actualizar el marco Metasploit a la última versión. Las actualizaciones dicen que deberíamos esperar actualizaciones semanalmente (ish). Tenga cuidado: ejecutar msfupdate podría romper su instalación de Metasploit. Después de ejecutar este comando para este tutorial, encontramos errores como:

Se produjo un error al instalar pg (0.18.3) y Bundler no puede continuar.

Asegúrese de que gem install pg -v '0.18.3'tenga éxito antes de agrupar.

Este error tiene algo que ver con PostgreSQL y para solucionar este problema primero intente ejecutar los siguientes comandos:

actualización apt-get

actualización apt-get

apt-get dist-upgrade

Esto solucionó el problema de nuestro lado, probablemente tenía algo que ver con una versión obsoleta de un paquete. ¿Tu instalación de Metasploit está rota después de ejecutar una actualización y necesitas ayuda para arreglarla? Use la función de comentarios a continuación e intentaremos ayudarlo de la mejor manera posible. Continuemos con msfconsole.

Metasploit msfconsole

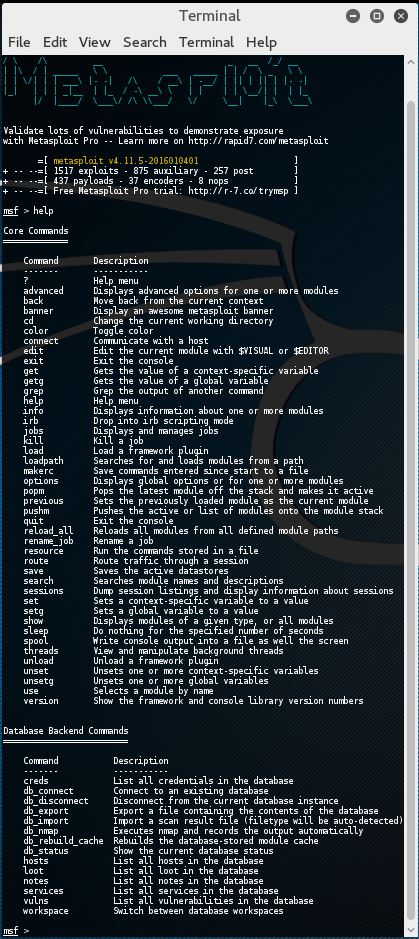

Cuando Metasploit se haya iniciado y msfconsole esté disponible, podemos escribir ‘help’ para obtener una descripción general de los comandos Metasploit core y backend con una descripción:

Comandos de Metasploit

Sería una pérdida de tiempo y estaría fuera del alcance de este tutorial explicar cada comando de Metasploit en este tutorial. Solo queremos que esté listo para funcionar lo más pronto posible en Metasploit y, por lo tanto, un conocimiento básico de los comandos básicos debería ser suficiente por el momento. Aprenderá mucho más sobre las opciones avanzadas en el camino. Además, la mayoría de las descripciones de comandos deben ser muy claras acerca de qué hace exactamente el comando y cómo usarlo. Por ahora, vamos a ver los comandos básicos de Metasploit más utilizados en este tutorial, como:

- Comandos básicos: buscar, usar, volver, ayuda, información y salir.

- Comandos Exploit: set para establecer variables y show para mostrar las opciones de exploit, targets, payloads, encoders, nops y las opciones avanzadas y de evasión.

- Explotar comandos de ejecución: ejecutar y explotar para ejecutar exploits contra un objetivo.

También hay una documentación completa Metasploit incluida con Metasploit que se puede utilizar para aclarar cualquier cosa. Echemos un vistazo a los comandos de Metasploit.

Comandos de Metasploit

Revisaremos rápidamente los comandos básicos de Metasploit para poder comenzar con la parte divertida y aprender a usar los exploits en una máquina vulnerable como Metasploitable 2. El comando básico consiste en ayuda, retroceso, salida e información.

Uso, atrás y salida de comandos

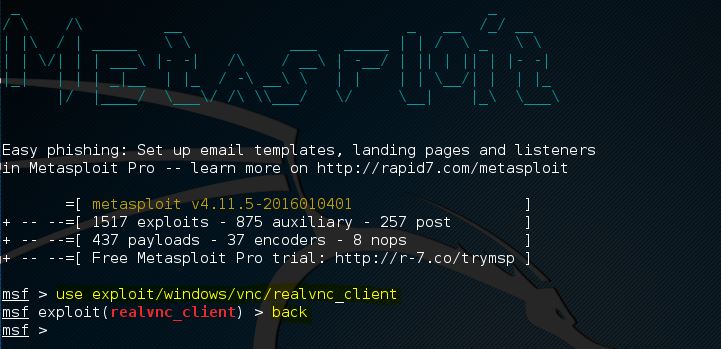

El comando de uso en Metasploit se usa para activar un módulo en particular y cambia el contexto de msfconsole a ese módulo en particular. El nombre del exploit se mencionará en rojo en la línea de comando de la siguiente manera:

En este ejemplo, hemos cambiado el contexto de la línea de comando al exploit llamado realvnc_client. A partir de ahora podemos recuperar información sobre este exploit, establecer los parámetros de explotación requeridos y ejecutarlo contra un objetivo.

Si queremos dejar el contexto de exploit y volver a la consola msfconsole, necesitamos usar el comando back. El comando de volver nos llevará de vuelta a la msfconsole en el contexto general. A partir de ahora podemos emitir el comando de uso nuevamente para cambiar a otro módulo Metasploit.

El comando de salida cerrará la msfconsole y lo llevará de vuelta a la terminal de Kali Linux.

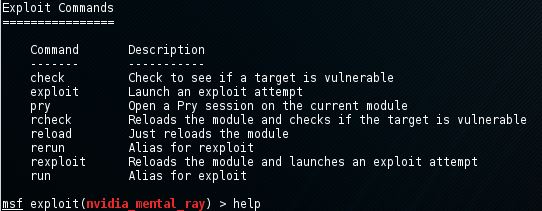

Comando de ayuda

Como hemos visto anteriormente en este tutorial, el comando de ayuda devolverá una lista de posibles comandos junto con una descripción cuando se escriba en msfconsole. Cuando hay un exploit activo seleccionado, podemos usar el comando help para obtener una lista de comandos de exploit:

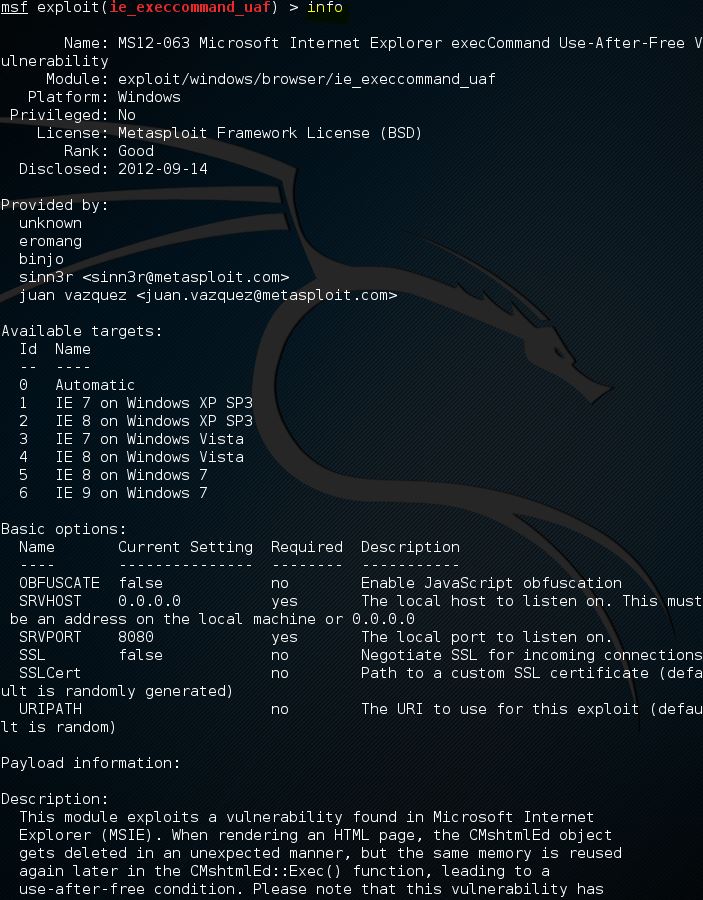

Comando de información

Cuando se selecciona un exploit con el comando use, podemos recuperar información como el nombre, la plataforma, el autor, los objetivos disponibles y mucho más utilizando el comando info. En la siguiente captura de pantalla, usamos el comando info en un exploit llamado ie_execcommand_uaf:

Comando de búsqueda

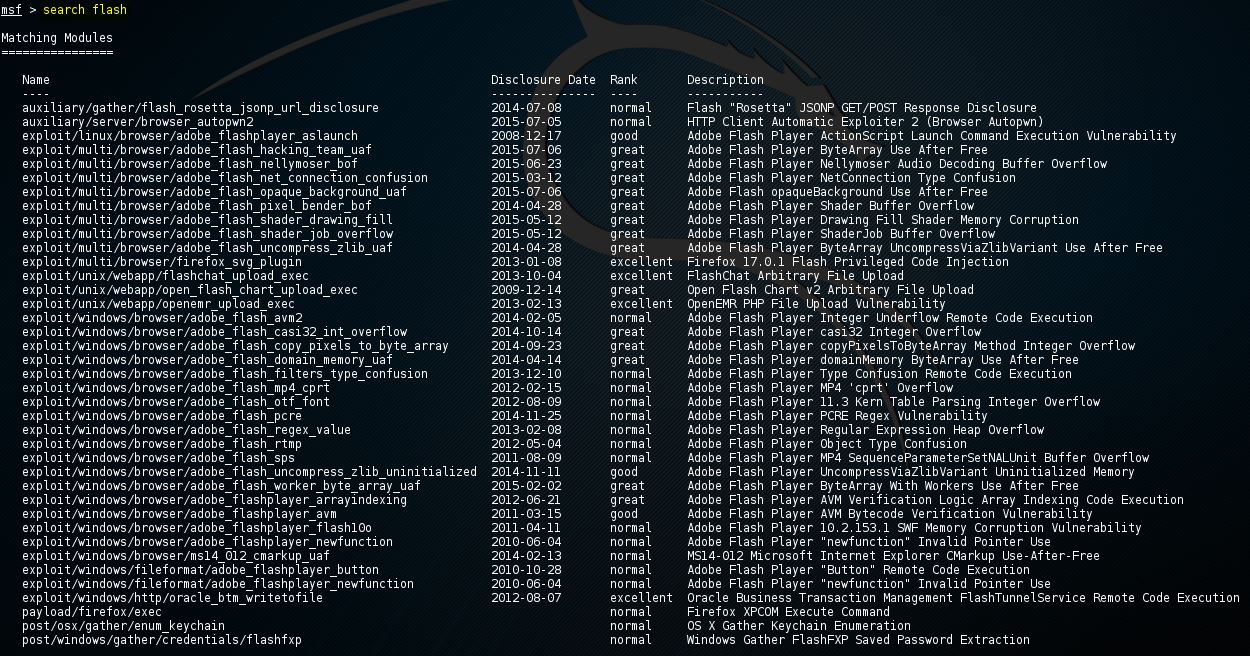

Al escribir esto, Metasploit contiene más de 1.500 exploits diferentes y se agregan nuevos regularmente. Con este número de explotar la función de búsqueda, y saber cómo usarla, se vuelve muy importante. La forma más fácil de utilizar la función de búsqueda es emitir la búsqueda de comando seguida de un término de búsqueda, por ejemplo, flash para buscar explotaciones relacionadas con Flash Player. Al usar el comando de búsqueda, Metasploit buscará el término de búsqueda en los nombres y la descripción del módulo de la siguiente manera:

Como se esperaba, hay muchos exploits relacionados con el software Flash Player, que a menudo es vulnerable. La lista también incluye CVE-2015-5122 Adobe Flash opaqueBackground After After Free zero-day que se descubrió en la violación de datos del Equipo de Hackeo el año pasado.

Búsqueda con exploits con palabras clave

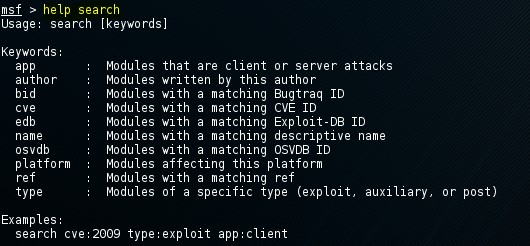

También puede usar el comando de búsqueda con una palabra clave para buscar un autor específico, una ID de OSVDB o una plataforma. El comando ‘help search’ muestra las palabras clave disponibles en msfconsole de la siguiente manera:

El uso del comando de búsqueda con una palabra clave es bastante directo y se muestra en la parte inferior del texto de ayuda. El siguiente comando se usa para buscar módulos con un ID de CVE de 2016:

msf> search cve: 2016

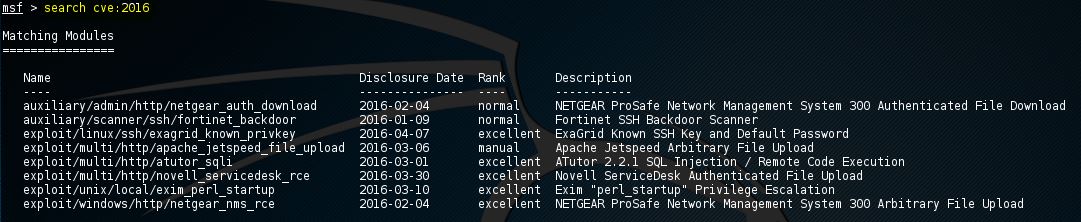

Esto nos devuelve todos los exploits con un ID de CVE de 2016, incluido un escáner de módulo auxiliar para la muy reciente puerta trasera Firewall SSH de Fortinet:

Comandos Metasploit para exploits

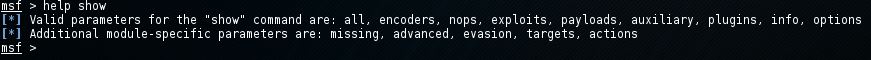

En el capítulo anterior, hemos aprendido los comandos Metasploit para activar un exploit en msfconsole y cambiar el contexto de la línea de comando al exploit con el comando use. Ahora veremos cómo mostrar los parámetros de explotación y cómo cambiarlos con el comando set. También veremos cómo mostrar las opciones de carga útil, objetivos, opciones avanzadas y de evasión. El comando help show mostrará los parámetros disponibles para el comando show:

Mostrar opciones

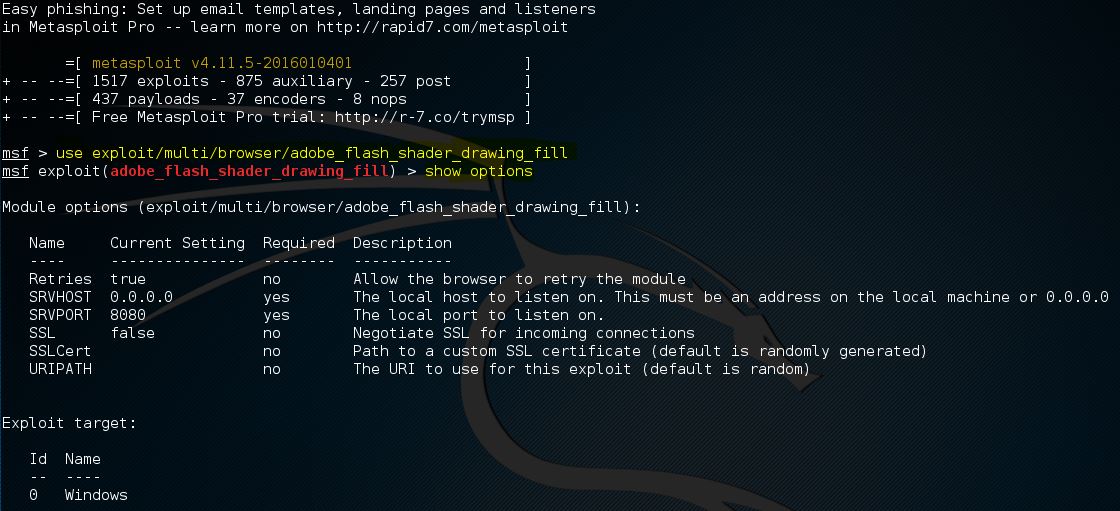

El comando show options le mostrará los parámetros disponibles para un exploit si se usa cuando la línea de comando está en contexto de explotación. Usemos el exploit adobe_flash_shader_drawing_fill y echemos un vistazo a las opciones con el siguiente comando:

msf> Usar exploit / multi / browser / adobe_flash_shader_drawing_fill

Seguido por el comando show options:

msf> mostrar opciones

El exploit Flash contiene un total de 6 opciones de las cuales solo se requieren 2:

- Reintentos

- SRVHOST (obligatorio)

- SRVPORT (obligatorio)

- SSL

- SSLCert

- URLPath

Tenga en cuenta que el comando show options devuelve el objetivo seleccionado actual debajo de las opciones del módulo. El objetivo predeterminado es 0, que es Windows para el exploit seleccionado.

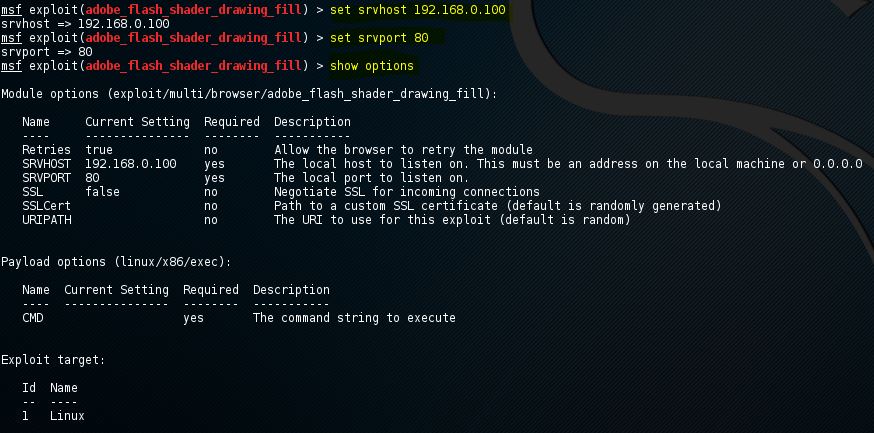

Use el comando set seguido del nombre de la opción y el nuevo valor para cambiar los valores predeterminados:

Establezca SRVHOST 192.168.0.100 para cambiar el valor de SRVHOST a 192.168.0.100

Configure SRVPORT 80 para cambiar el puerto de 8080 a 80

Al usar nuevamente el comando show options, puede verificar que los valores de SRVHOST y SRVPORT hayan sido modificados. Puede cambiar los valores booleanos usando el comando set con el nombre de opción y verdadero o falso.

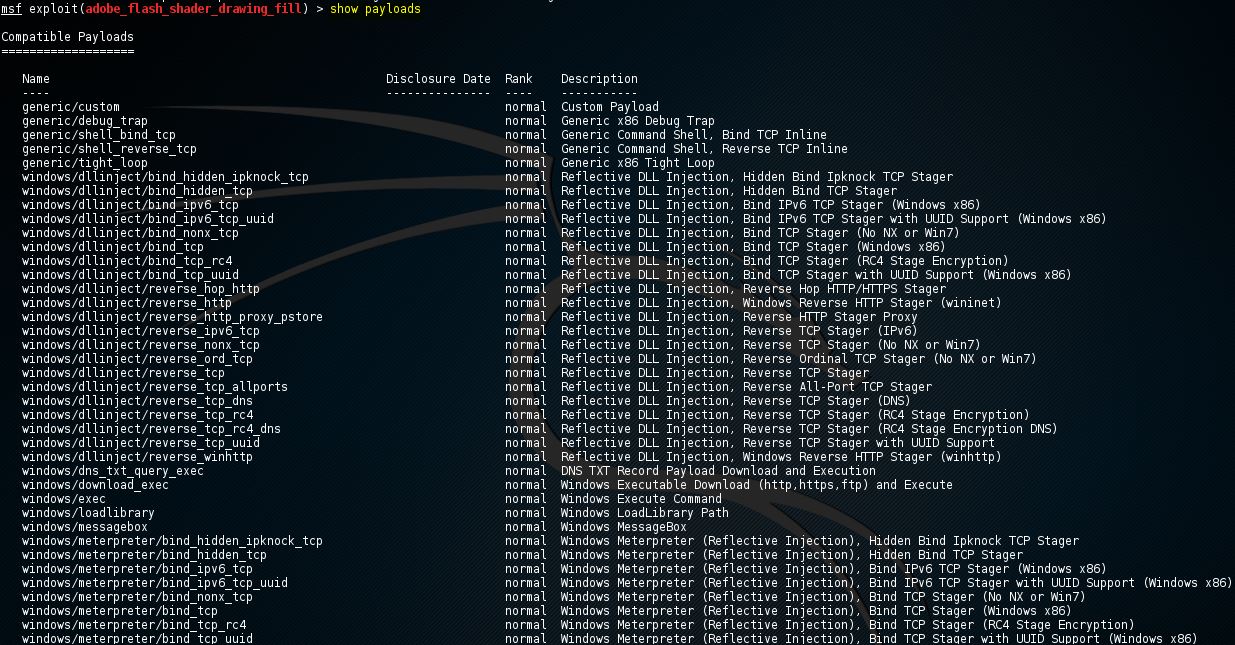

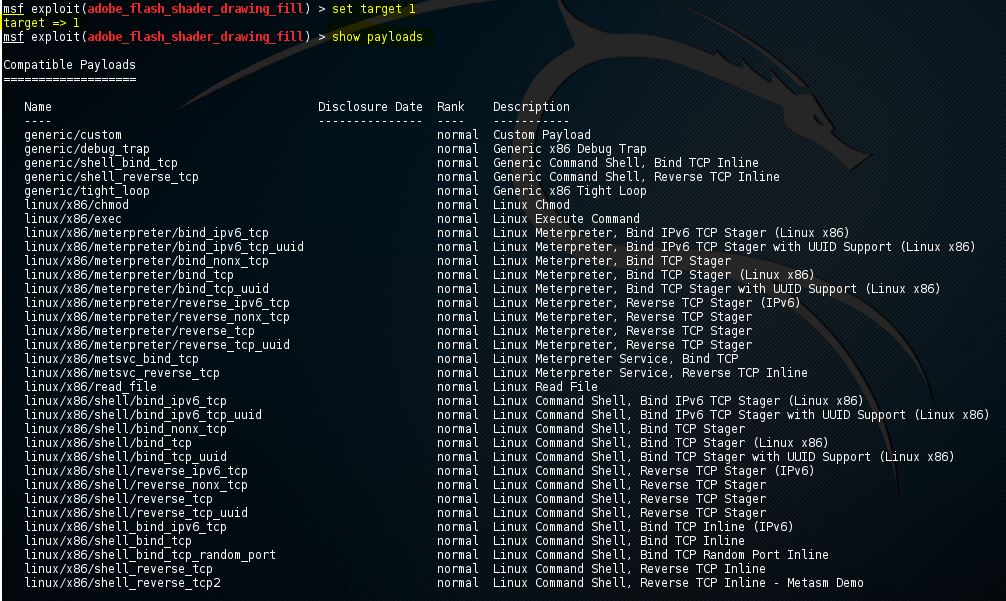

Mostrar cargas útiles

Cuando usamos el comando show payloads, msfconsole devolverá una lista de cargas útiles compatibles para este exploit. En nuestro ejemplo de explotación de Flash Player devolverá bastantes cargas útiles compatibles:

Una visión general de exploits compatibles

Para usar cierta carga útil, debe usar el comando set seguido del nombre de la carga:

Establecer la carga útil linux / x86 / exec

![]()

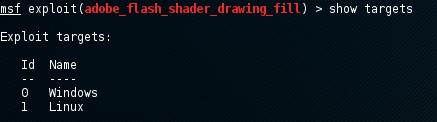

Mostrar objetivos

El comando show targets devolverá una lista de sistemas operativos que son vulnerables al exploit seleccionado. Cuando ejecutamos el comando obtenemos el siguiente resultado para el exploit adobe_flash_shader_drawing_fill:

Una visión general de los objetivos disponibles para el exploit seleccionado.

Este exploit se dirige a los sistemas operativos Windows y Linux. Tenga en cuenta que podemos usar el comando info para obtener información adicional sobre este exploit y objetivos.

Para establecer un objetivo, podemos usar el conjunto de comandos seguido de la ID del objetivo:

establecer el objetivo 1

Al establecer el objetivo, la lista de cargas útiles se reducirá mucho porque solo se mostrarán las cargas útiles compatibles con el objetivo:

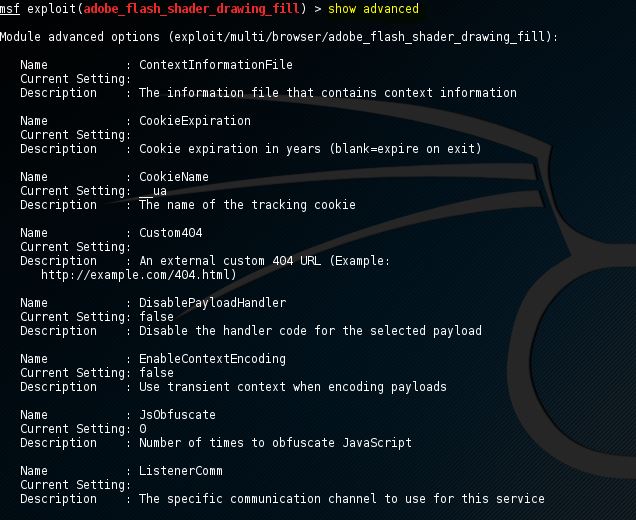

Espectáculo avanzado

Al usar el comando show advanced podemos echar un vistazo a las opciones avanzadas para el exploit.

Use el comando set seguido del parámetro avanzado y el nuevo valor para cambiar la configuración avanzada:

Establecer displayablepayloadhandler true

![]()

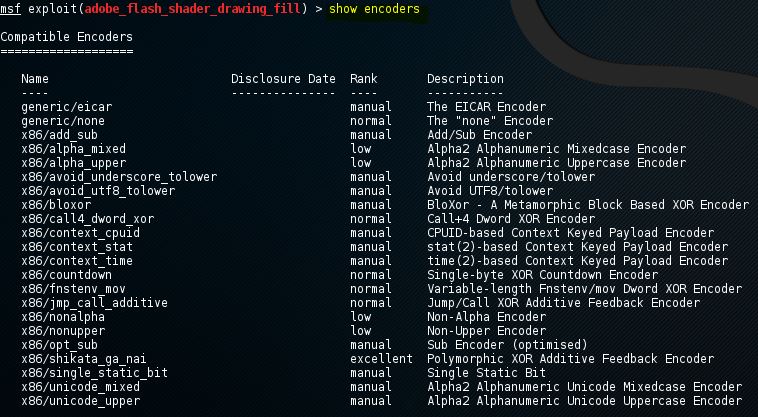

Mostrar codificadores

El comando show encoders devolverá los codificadores compatibles. Los codificadores se utilizan para evadir firmas IDS / IPS simples que buscan ciertos bytes de su carga útil. Vamos a ver codificadores en detalle en un capítulo posterior de los tutoriales de Metasploit.

Para usar un codificador use el comando set seguido del nombre del codificador.

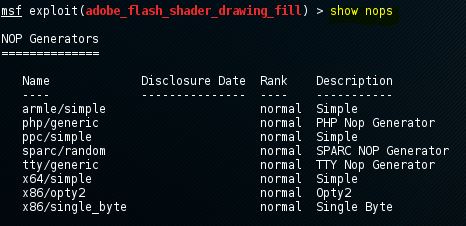

Mostrar nops

El comando show nops devolverá una lista de generadores NOP. Un NOP es la abreviatura de Sin Operación y se usa para cambiar el patrón de un trineo NOP con el fin de evitar las firmas IDS / IPS simples de los trineos NOP comunes. Los generadores NOP comienzan con la arquitectura de la CPU en el nombre. Vamos a ver NOPS en un capítulo posterior de este tutorial.

Para usar un generador NOP use el comando set seguido del nombre del generador NOP. Cuando se inicia el exploit, los trineos NOP se tomarán del generador NOP.

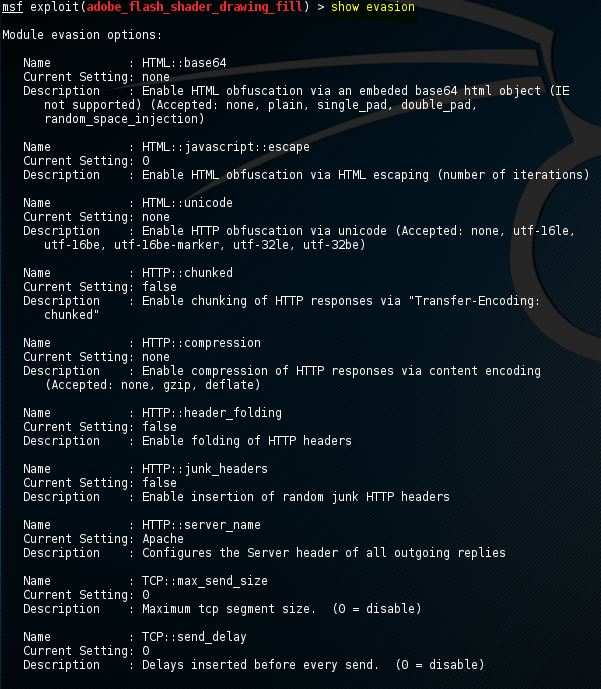

Muestra evasión

El comando show evasión devuelve una lista de técnicas de evasión disponibles.

Para cambiar las configuraciones de evasiones, use el comando set seguido del parámetro evasión y el nuevo valor.

Comandos de Metasploit para la ejecución de exploits

Cuando todas las opciones requeridas se han establecido para el exploit, incluida una carga útil y configuraciones avanzadas como un generador NOP, opciones de evasión y codificación, el exploit está listo para ejecutarse. El exploit se puede ejecutar usando dos comandos: ejecutar y explotar. Simplemente escriba run o exploit en msfconsole y se ejecutará el exploit.

Fuente: Hackingtutorials.org