Las Blockchain ahora son hackeables

La revista MIT Technology Review ha publicado un artículo hoy, 19 de febrero, en el que argumenta que la tecnología blockchain, promocionada […]

La revista MIT Technology Review ha publicado un artículo hoy, 19 de febrero, en el que argumenta que la tecnología blockchain, promocionada […]

Investigadores de Check Point Software han descubierto que un bug permite instalar malware con facilidad desde hace 19 años. WinRAR es […]

Las empresas no sienten que puedan detener o evitar una violación importante de datos , como la que afectó a Marriott recientemente, según descubrió […]

Existen muchas aplicaciones hoy en día que utilizan Electron Framework, ya que lo ayuda a crear aplicaciones de escritorio multiplataforma […]

¿Qué es identYwaf? identYwaf es una herramienta de identificación de firewall de aplicaciones web ciegas y de código abierto . Como todos conocemos el […]

Bashfuscator es un framework modular y extensible escrito en Python 3 para ofuscar Bash. A través de esta herramienta dispondremos […]

El Proyecto TOR ha publicado nueva versión Tails 3.12, la distribución Linux que permite entre otras características navegar por Internet preservando tu […]

Rusia se desconectará de la Internet mundial en un experimento planificado que tiene por objeto reunir información y proporcionar retroalimentación y modificaciones a […]

No es ningún secreto. La fragmentación de Android se ha convertido en un problema de seguridad. El último organismo en […]

Si estás suscrito a un canal de YouTube con muchos seguidores, es muy probable que te llegue un mensaje supuestamente […]

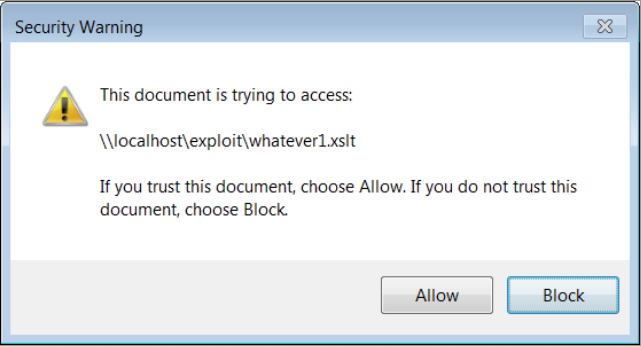

Se ha lanzado un parche temporal para abordar una vulnerabilidad 0-Day en Adobe Reader DC (2019.010.20069 y anteriores), que podría […]

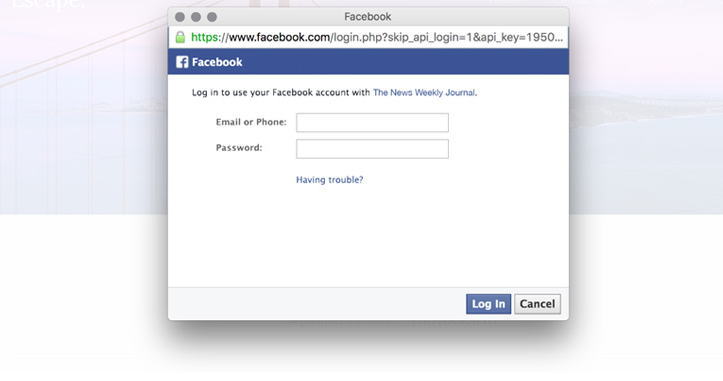

Tu cuenta de Facebook se puede robar así de fácil y el ataque es indetectable ¿Cómo verifica si un sitio […]