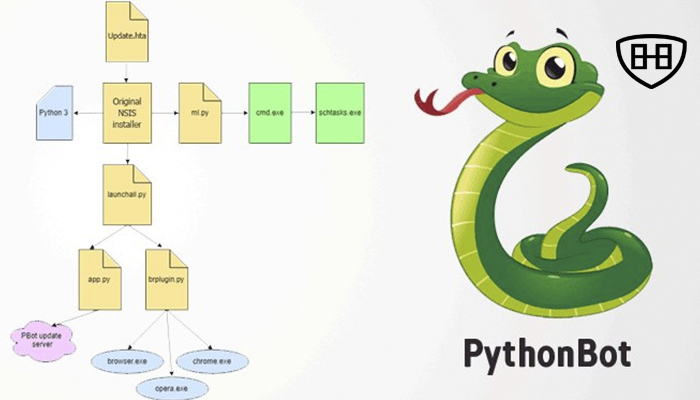

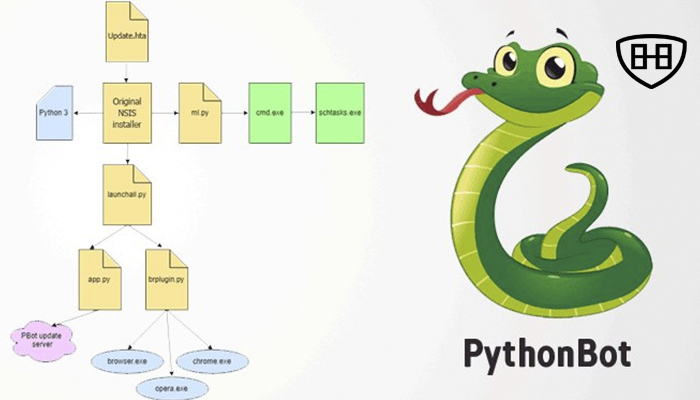

Adware basado en Python evoluciona para instalar extensiones de navegador maliciosas

Los investigadores de seguridad han estado advirtiendo sobre algunas de las nuevas variantes detectadas de adware basado en python que se distribuyen en […]

Los investigadores de seguridad han estado advirtiendo sobre algunas de las nuevas variantes detectadas de adware basado en python que se distribuyen en […]

A lo largo de los últimos años, los malware bancarios (también conocidos como “bankers”) han visto disminuida su popularidad entre […]

Los investigadores de seguridad han descubierto una nueva campaña de ciberespionaje altamente dirigida, que se cree está asociada a un […]

Fortnite es en la actualidad uno de los videojuegos online más famosos. Son muchos los usuarios que juegan diariamente. Es […]

Ejemplos de uso de MSDAT: Tiene una base de datos de Microsoft que escucha de forma remota y desea buscar credenciales […]

Descargar: git clone https://github.com/joker25000/Devploit Cómo utilizar: cd Devploit chmod +x install ./install Ejecutar en la Terminal Devploit (Para ejecutar en Android no […]

Los investigadores de seguridad han advertido de un nuevo truco que los ciberdelincuentes están aprovechando para ocultar su código malicioso […]

OneLogin y Cloudflare anunciaron una integración y asociación para permitir la autenticación de cero confianza en SaaS y en las […]

Las medidas de seguridad adecuadas son uno de los aspectos más importantes de la construcción de una interfaz de programación […]

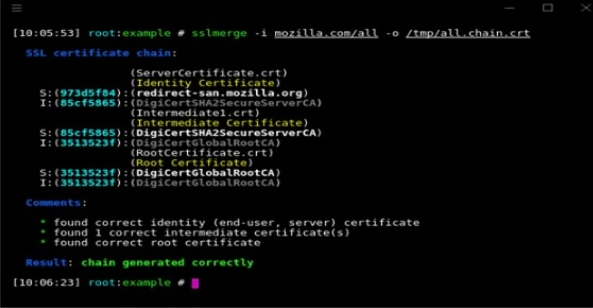

Es una herramienta abierta al público auxiliar en la construcción de una cadena de certificación Secure Socket Layer (SSL) válida […]

La venta de exploits de día cero es un negocio muy redituable que la mayoría de la gente ignora por completo. El […]

Los que tienen un perfil hace una década podrán recordar el furor que fueron los tests de personalidad, en donde […]