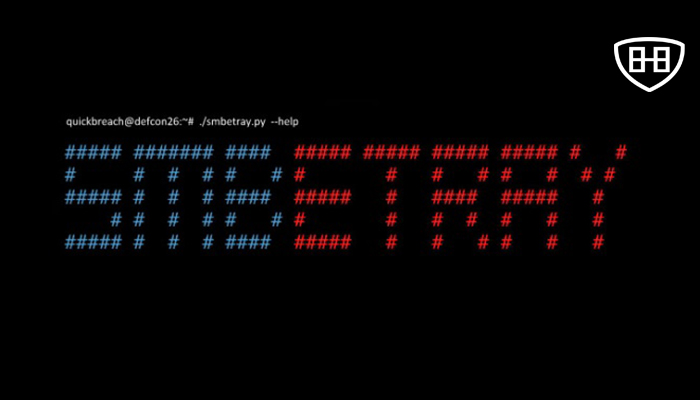

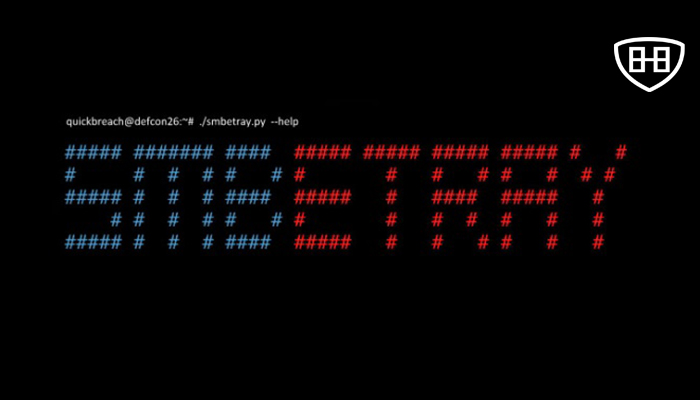

SMBetray: herramienta para interceptar y modificar las conexiones SMB inseguras

SMB/CIFS es un protocolo desarrollado por Microsoft para permitirnos compartir fácilmente archivos, impresoras y otros recursos a través de la […]

SMB/CIFS es un protocolo desarrollado por Microsoft para permitirnos compartir fácilmente archivos, impresoras y otros recursos a través de la […]

VBScript está disponible en las últimas versiones de Windows y en Internet Explorer 11. En recientes versiones de Windows, Microsoft deshabilitó […]

Una vez conseguidos los rescates, ¿cómo consiguen canjearlos por moneda corriente (léase euros, dólares, etc.) sin ser detectado? De acuerdo al informe […]

Mientras que BBVA recibió un intento de ataque de ransomware que fue rápidamente contenido y sus servicios se encuentran funcionando […]

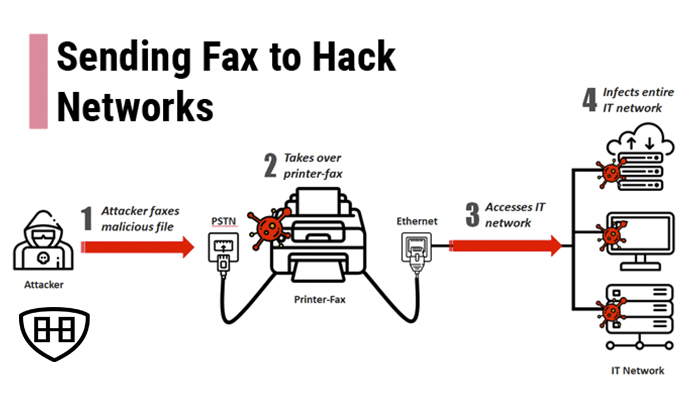

Créalo o no, pero su número de fax es literalmente suficiente para que un pirata informático obtenga control total sobre […]

Obtenga sus casquillos de actualización. Hace unas horas, Microsoft lanzó su última actualización mensual de Patch Tuesday para agosto de […]

El martes se conoció que el FBI realizó una advertencia a un número aún no conocido de bancos a raíz de un posible […]

En el marco de la convención anual de ciberseguridad de América Latina 2018, Kaspersky Lab dio a conocer los nombres de los […]

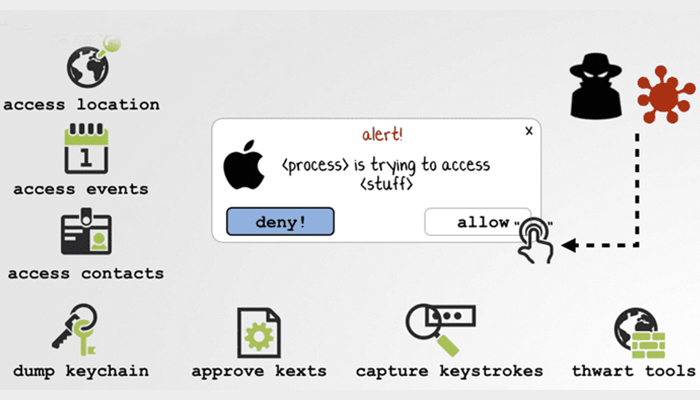

Su computadora Mac con el último sistema operativo de Apple Sierra puede ser atacada ajustando solo dos líneas de código, […]

Un ex ingeniero de redes de Microsoft que fue acusado en abril de este año ahora ha sido condenado a 18 meses […]

Red Hat acaba de publicar información de un nuevo problema de implementación de hardwarede microprocesador (microarquitectura) similar a Spectre y […]

De acuerdo con una investigación de Radware, los delincuentes están usando un exploit que les permite hacer cambios remotos sin […]