El pasado 1 de abril, Cloudflare, el mayor CDN actualmente de la red, presentaba sus nuevos servidores DNS: 1.1.1.1 y 1.0.0.1. Estos nuevos DNS prometen a los usuarios una privacidad muy superior a la que pueden ofrecernos otras alternativas como, por ejemplo, los DNS de Google, asegurando que no guardan ningún tipo de información de los usuarios y borrando todos los logs cada 24 horas. Sin embargo, aún hay usuarios que no se fían de esta privacidad y no les hace gracia revelar su IP a los servidores DNS. Y por ello, esta plataforma ha decidido ofrecer a los usuarios utilizar estos servidores a través de la red Tor.

Por muy privado que sea un servidor DNS, cuando el usuario le envía una solicitud refleja su dirección IP. Incluso cuando nos conectamos a la red Tor, al intentar resolver los nombres de dominio estamos utilizando este tipo de servidores, aunque según el tipo de solicitud que hagamos podemos mejorar más o menos nuestra privacidad, según si solicitemos la resolución al DNS antes de conectarnos a Tor (directamente con nuestra IP) o después de entrar a esta red (revelando la IP del nodo de salida de Tor, pero no la nuestra).

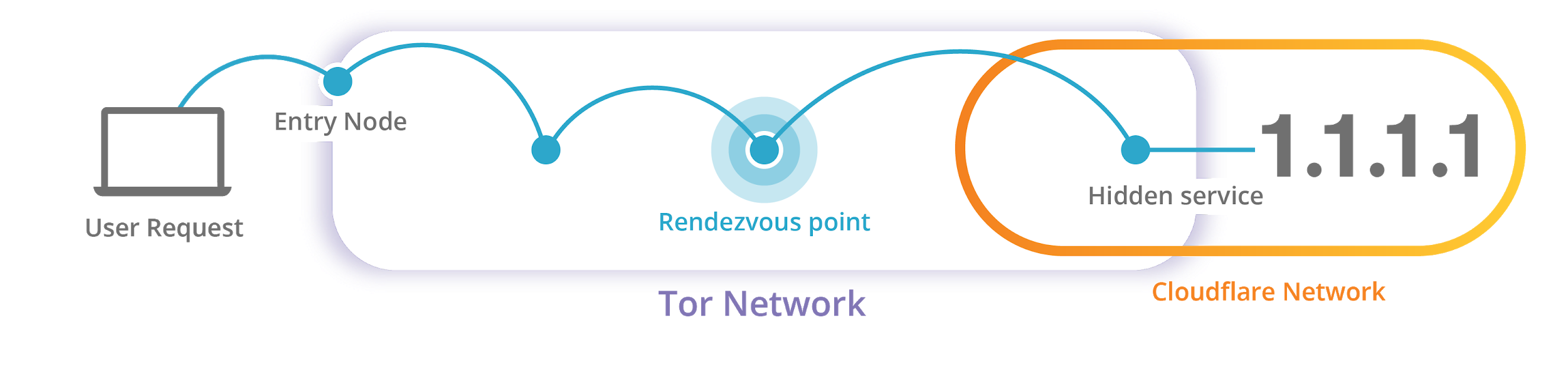

Así, Cloudflare ha habilitado un dominio de resolución gracias a los «Tor hidden services» habilitado un nuevo dominio .onion que hace referencia a su propio servidor DNS para que los usuarios puedan realizar las solicitudes desde allí:

dns4torpnlfs2ifuz2s2yf3fc7rdmsbhm6rw75euj35pac6ap25zgqad.onionEste dominio es el equivalente a utilizar la IP 1.1.1.1, o lo que es lo mismo pero más fácil de recordar, entrar al dominio tor.cloudflare-dns.com, viendo en todos los casos la página principal del DNS en cuestión.

De esta manera, los usuarios que configuren su ordenador para utilizar estos DNS a través de Tor podrán tener un nuevo extra de privacidad a la hora de utilizar los DNS de Cloudflare, siendo estos ya completamente anónimos ya que, además de no guardar registros ni logs, podrán evitar que el servidor conozca sus direcciones IP reales sin necesidad de tener que redirigir todo su tráfico a través de Tor simplemente con unos 200 ms de retraso (aproximadamente) respecto a una solicitud DNS convencional.

Utilizar los DNS de Cloudflare a través de Tor no es algo precisamente sencillo

Por el momento, los DNS de Cloudflare a través de la red Tor se encuentra en una fase muy experimental y, además de funcionar solo en Firefox Nightly (ya que esta es la versión compatible con los encabezados Alt-Svc de HTTP y es la única que permite usar servicios .onion como recursos alternativos), su puesta en marcha es bastante complicada, teniendo que instalar manualmente el proxy Cloudflared para habilitar el uso de DNS sobre HTTPS y después iniciar un proxy Tor para reenviar el puerto TCP-443 a localhost, indicar al ordenador que trate la dirección .onion como localhost e iniciar un DNS local sobre UDP para poder resolver todas las direcciones DNS a través de su servidor en Tor.

Desde luego, un proceso nada intuitivo que esperamos que, cuando salga de su fase experimental, pueda ser mucho más simple para que cualquier usuario pueda ponerlo en marcha en su ordenador.

Eso sí, no apto para entornos en producción, solo para pruebas (de momento).

Fuente: Segu-info.com.ar