Los escritorios Linux de KDE podrían ser pirateados sin siquiera abrir archivos maliciosos

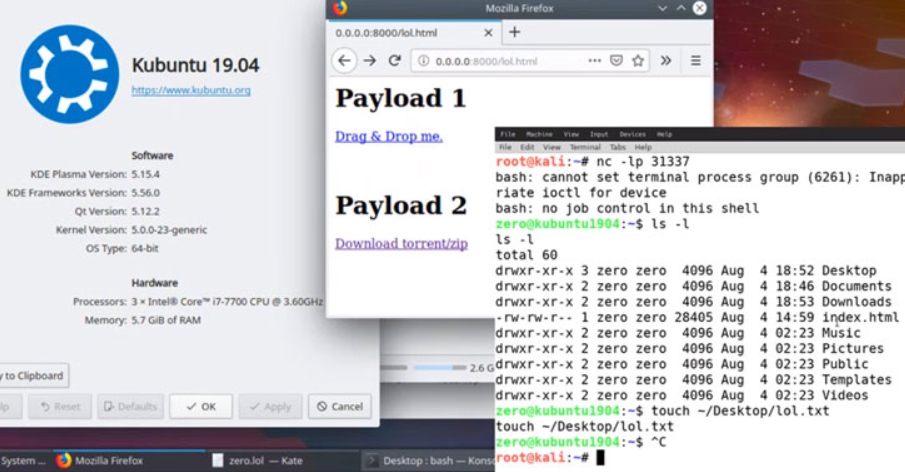

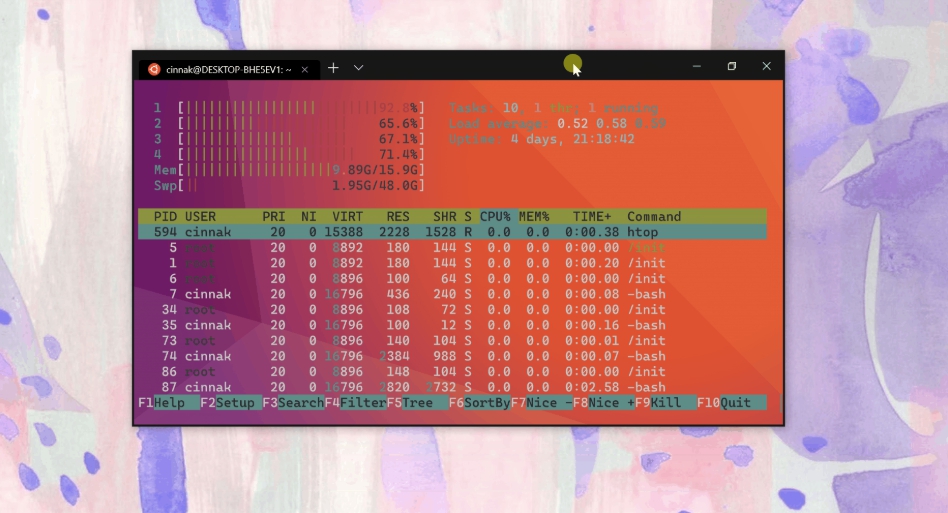

Un investigador de ciberseguridad ha revelado una vulnerabilidad de día cero sin parches en el marco de software de KDE […]

Un investigador de ciberseguridad ha revelado una vulnerabilidad de día cero sin parches en el marco de software de KDE […]

Se ha descubierto una serie de vulnerabilidades críticas en los conjuntos de chips de Qualcomm que podrían permitir a los […]

El gobierno federal de los Estados Unidos ha acusado a un ciudadano paquistaní por sobornar a los empleados de la […]

Identificada como CVE-2019-1125, la vulnerabilidad podría permitir a los atacantes locales no privilegiados acceder a información confidencial almacenada en la […]

Cuando estamos de vacaciones, el WiFi gratis es algo muy deseado; sobre todo si tenemos una tarifa de datos limitada. Por ello, solemos […]

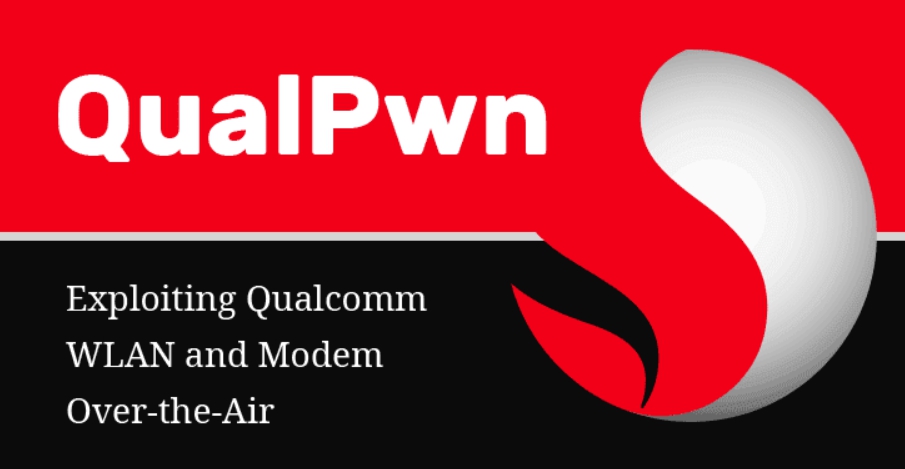

Windows Terminal Preview v0.3 ha sido publicado en Microsoft Store. Si ya instaló la Terminal desde la Tienda, recibirá esta actualización […]

La parte de internet que cualquier persona conoce y que es accesible a través de los buscadores estándares se llama […]

En concreto, Mathy Vanhoef ha descubierto dos vulnerabilidades junto a otro investigador llamado Eyal Ronel. Estos fallos se encuentran en las recomendaciones […]

De una forma u otra, las contraseñas siempre están en las noticias. Están siendo robados en violaciones de datos o son burlados por […]

Todos los días, se descubren nuevos tipos de malware. Sin embargo, muchos de ellos son en realidad variantes del malware existente: […]

Para algunas empresas en México, América Latina y en todo el mundo, contar con una estrategia de ciberseguridad sigue siendo […]

Android, el sistema operativo de Google para dispositivos móviles, se ha convertido en el principal objetivo de los ciberdelincuentes. Miles […]