Un nuevo estudio muestra que la tecnología cuántica alcanzará los estándares de cifrado de hoy mucho antes de lo esperado. Eso debería preocupar a cualquiera que necesite almacenar datos de forma segura durante los próximos 25 años aproximadamente.

Estos sistemas de cifrado nunca han sido irrompibles. En cambio, su seguridad se basa en la enorme cantidad de tiempo que llevaría a una computadora clásica hacer el trabajo. Los métodos modernos de cifrado están diseñados específicamente para que decodificarlos tome tanto tiempo que sean prácticamente irrompibles.

Pero las computadoras cuánticas cambian este pensamiento. Estas máquinas son mucho más potentes que las computadoras clásicas y deberían poder romper estos códigos con facilidad. Eso plantea una pregunta importante: ¿cuándo serán las computadoras cuánticas lo suficientemente poderosas para hacer esto? Después de esa fecha, cualquier información protegida por esta forma de cifrado se vuelve insegura.

Los científicos informáticos han intentado calcular los recursos que una computadora cuántica podría necesitar y luego calcular cuánto tiempo pasará hasta que se pueda construir una máquina de este tipo. Y la respuesta siempre ha sido décadas.

Hoy, ese pensamiento necesita ser revisado gracias al trabajo de Craig Gidney en Google en Santa Barbara y Martin Ekerå en el Real Instituto de Tecnología KTH en Estocolmo, Suecia. Estos individuos han encontrado una manera más eficiente para que las computadoras cuánticas realicen los cálculos de descifrado de códigos, reduciendo los recursos que requieren en varios órdenes de magnitud.

En consecuencia, estas máquinas están significativamente más cerca de la realidad de lo que nadie sospecha. El resultado hará que la lectura sea incómoda para los gobiernos, las organizaciones militares y de seguridad, los bancos y cualquier otra persona que necesite proteger los datos durante 25 años o más.

Primero algunos antecedentes. En 1994, el matemático estadounidense Peter Shor descubrió un algoritmo cuántico que superó a su equivalente clásico. El algoritmo de Shor tiene en cuenta los grandes números y es el elemento crucial en el proceso para descifrar los códigos basados en «trampillas».

Las funciones de trampilla se basan en el proceso de multiplicación, que es fácil de realizar en una dirección pero mucho más difícil de realizar en sentido inverso. Por ejemplo, es trivial multiplicar dos números: 593 veces 829 es 491.597. Pero es difícil comenzar con el número 491.597 y calcular cuáles dos números primos deben multiplicarse para producirlo.

Y se vuelve cada vez más difícil a medida que aumentan los números. De hecho, los científicos consideran prácticamente imposible que una computadora clásica tenga en cuenta los números que tienen más de 2048 bits, que es la base de la forma más comúnmente utilizada de cifrado RSA.Shor demostró que una computadora cuántica suficientemente potente podría hacer esto con facilidad.

Y desde entonces, las computadoras cuánticas han ido aumentando en poder. En 2012, los físicos utilizaron una computadora cuántica de cuatro qubits para calcular el factor 143. Luego, en 2014, utilizaron un dispositivo similar para calcular el factor 56.153. Es fácil imaginar que a este ritmo de progreso, las computadoras cuánticas pronto podrán superar a las mejores clásicas.

Esto no es tan así. Resulta que la factorización cuántica es mucho más difícil en la práctica de lo que podría esperarse. La razón es que el ruido se convierte en un problema importante para las grandes computadoras cuánticas. Y la mejor manera actualmente de abordar el ruido es usar códigos de corrección de errores que requieran importantes cantidades adicionales.

Teniendo esto en cuenta, aumenta dramáticamente los recursos requeridos para factorizar los números de 2048 bits. En 2015, los investigadores estimaron que una computadora cuántica necesitaría mil millones de qubits para hacer el trabajo de manera confiable. Eso es mucho más que los 70 qubits de las computadoras cuánticas de última generación.

Sobre esa base, los expertos en seguridad podrían haber sido capaces de justificar la idea de que pasarían décadas antes de que los mensajes con cifrado RSA de 2048 bits pudieran ser interrumpidos por una computadora cuántica.

Ahora Gidney y Ekerå han mostrado cómo una computadora cuántica podría hacer el cálculo con solo 20 millones de qubits. De hecho, muestran que tal dispositivo tomaría solo ocho horas para completar el cálculo. «[Como resultado], la estimación del caso más desfavorable de cuántos qubits se necesitarán para factorizar los enteros RSA de 2048 bits se ha reducido en casi dos órdenes de magnitud», dicen.

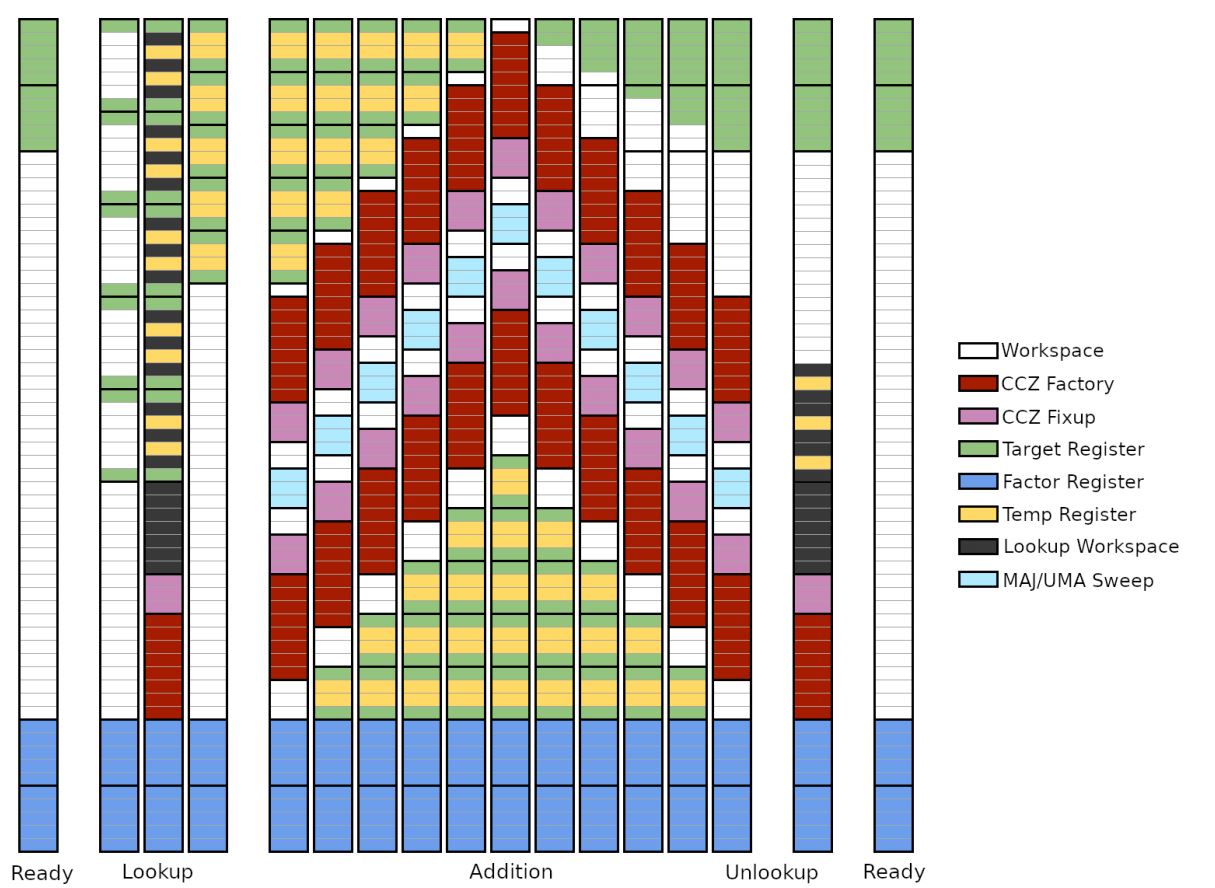

Su método se centra en una forma más eficiente de realizar un proceso matemático llamado exponenciación modular. Este es el proceso de encontrar el resto cuando un número se eleva a un cierto poder y luego se divide por otro número.

Este proceso es la operación más costosa computacionalmente en el algoritmo de Shor. Pero Gidney y Ekerå han encontrado varias formas de optimizarlo, reduciendo significativamente los recursos necesarios para ejecutar el algoritmo.

Ese es un trabajo interesante que debería tener implicaciones importantes para cualquiera que almacene información para el futuro. Una computadora cuántica de 20 millones de qubit parece ciertamente un sueño lejano hoy. Pero la pregunta que estos expertos deberían preguntarse es si tal dispositivo podría ser posible dentro de los 25 años que quieren asegurar la información. Si piensan que lo es, entonces necesitan una nueva forma de cifrado.

De hecho, los expertos en seguridad han desarrollado códigos post-cuánticos que incluso una computadora cuántica no podrá descifrar. Por lo tanto, ya es posible salvaguardar los datos hoy contra futuros ataques de las computadoras cuánticas. Pero estos códigos aún no se utilizan como estándar.

Para la gente común, hay poco riesgo. La mayoría de las personas utilizan cifrado de 2048 bits, o algo similar, para tareas como enviar detalles de tarjetas de crédito a través de Internet. Si estas transacciones se registran hoy y se rompen en 25 años, poco se perderá.

Pero para los gobiernos, hay más en juego. Los mensajes que envían hoy, por ejemplo, entre las embajadas o el ejército, pueden ser significativos en 20 años y vale la pena mantenerlos en secreto. Si dichos mensajes aún se envían a través de un cifrado RSA de 2048 bits, o algo similar, estas organizaciones deberían comenzar a preocuparse rápidamente.

Fuente: TechnologyReview