Esta falla incompatible afecta a todas las CPU Intel lanzadas en los últimos 5 años.

Todos los procesadores Intel lanzados en los últimos 5 años contienen una vulnerabilidad incompatible que podría permitir a los piratas […]

Todos los procesadores Intel lanzados en los últimos 5 años contienen una vulnerabilidad incompatible que podría permitir a los piratas […]

Hace tres años, Wikileaks empezó a publicar documentos sobre las herramientas de hackeo que utilizaba la CIA para espiar y hackear por todo el […]

MASSDNS es un stub resolver especializado de alto rendimiento (stub resolver significa que también se puede llamar a un cliente […]

INTRO** ADVERTENCIA: SUDO_KILLER es parte del proyecto KILLER. SUDO_KILLER todavía está en desarrollo y puede haber algunos problemas, cree un problema […]

Aunque muchas veces los hackers logran sus crímenes sin dejar rastro, en otras ocasiones las autoridades logran identificarlos con relativa […]

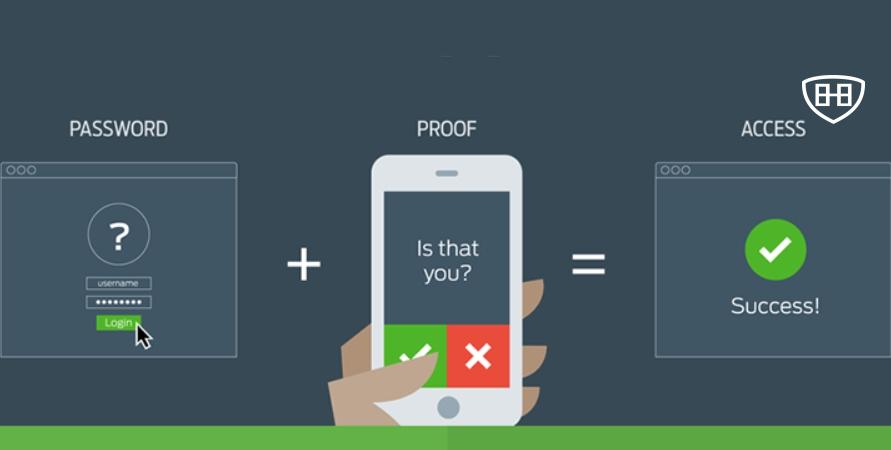

Desde la banca digital hasta el comercio, el consumo de servicios comerciales en línea ha cambiado el comportamiento y las […]

Una de las amenazas más importantes en la actualidad es el ransomware. Como sabemos es un tipo de malware que […]

Como sabemos el ransomware tiene como principal objetivo lograr beneficios económicos. Tradicionalmente esto lo lograba al cifrar los archivos de las víctimas. […]

La autoridad de firma de certificados gratuita más popular Let’s Encrypt va a revocar más de 3 millones de certificados TLS en […]

Los expertos en seguridad informática siempre inciden en que la primera barrera ante cualquier ataque es el sentido común de los usuarios; […]

Si actualmente utiliza en su servidor web el servicio Apache Tomcat es importante que actualice a la última versión disponible […]

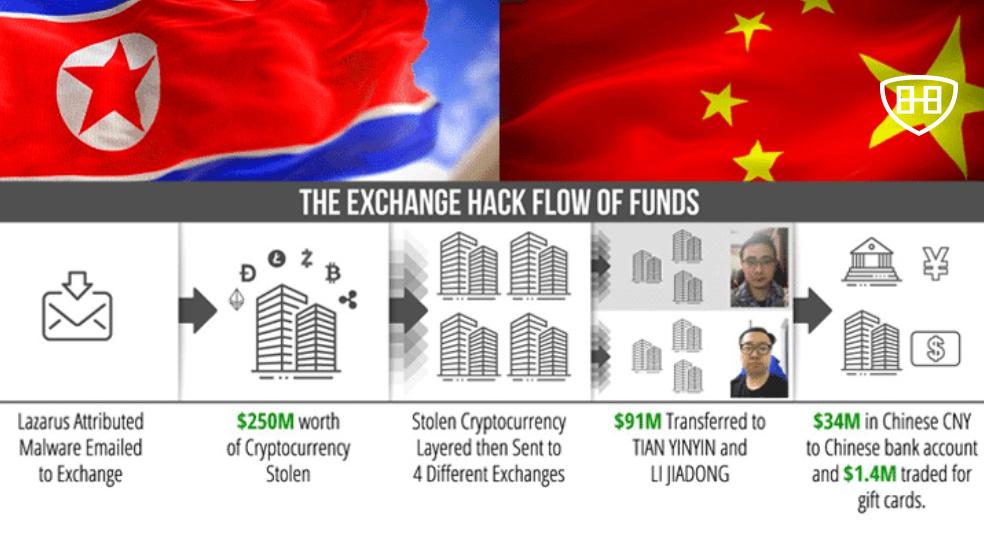

Dos ciudadanos chinos han sido acusados por el Departamento de Justicia de los Estados Unidos (DoJ) y sancionados por el […]