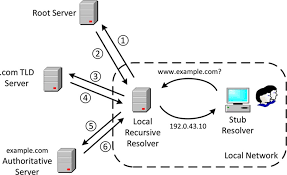

MASSDNS es un stub resolver especializado de alto rendimiento (stub resolver significa que también se puede llamar a un cliente como stub resolver integrado dentro del sistema operativo) capaz de resolver 3 millones 500 mil entradas de dominio por segundo. Su alto rendimiento se debe a que los desarrolladores de esta herramienta utilizaron una programación personalizada basada en pila en lugar de utilizar la biblioteca LDNS de Linux que contiene una función que simplifica la programación de DNS, como comentaron los especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS). Un MASSDNS es una herramienta que utiliza un método recursivo predeterminado para resolver nombres de dominio.

‘RECURSIVO’ (Una resolución recursiva es un tipo de consulta en la que el servidor DNS, que recibió su consulta, hará todo el trabajo de obtener la respuesta de todas las formas posibles y se la enviará de vuelta. Durante este proceso, el servidor DNS también puede consultar otros servidores DNS en Internet en su nombre, para obtener la respuesta). También podemos usar un método no recursivo para resolver nombres de dominio.

‘NO RECURSIVO‘(DNS Resolver ya conoce la respuesta, que ya está almacenada en la caché)

INSTALACIÓN DE MASSDNS

Nota: Se ha utilizado Kali Linux 2019, 64 bits para la instalación de la herramienta MASSDNS.

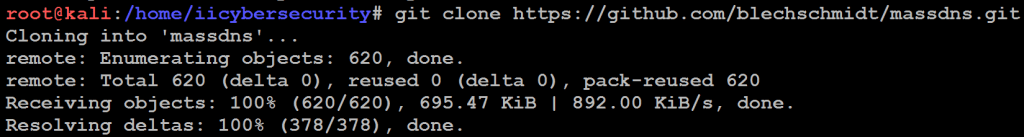

- Ejecute Kali Linux en su sistema, abra la terminal y escriba:

git clone https://github.com/blechschmidt/massdns.git

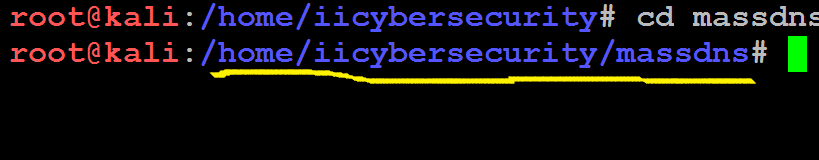

- Después de clonar este repositorio, cambie el directorio a la carpeta massdns

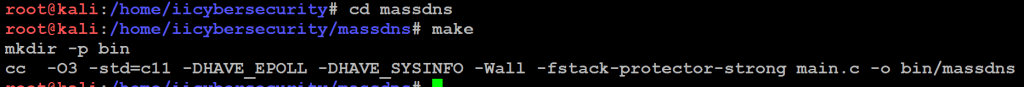

- Escriba cd massdns

- La herramienta ha sido descargada pero aún no puede instalarla escribiendo massdns, pues contiene un archivo de creación que debe ejecutarse, pues tiene algunas fuentes que deben compilarse para iniciar o construir la herramienta

- Escriba make para construir la herramienta

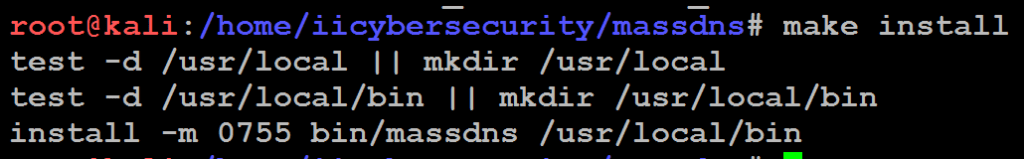

- Escriba make install para instalar su herramienta

- Después de realizar todos los pasos anteriores, su herramienta ya está lista para ejecutarse escribiendo el comando massdns

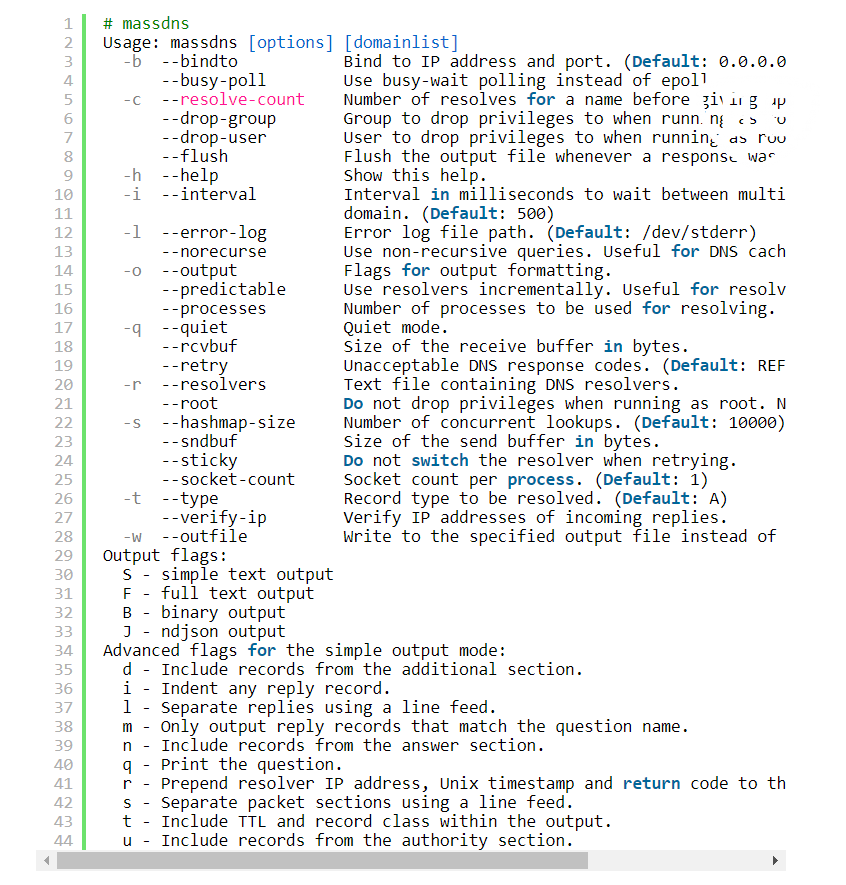

- Ahora podemos comenzar a usar la herramienta

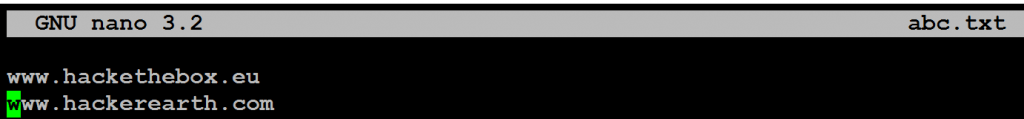

- Crearemos un archivo abc.txt y mencionaremos algunos nombres de dominio que desea resolver. Mencionamos 2 dominios en un abc.txt

| 12 | www.hackthebox.eu www.hackerearth.com |

- Para crear un nombre de archivo abc.txt, escriba el comando nano abc.txt

- Ahora inserte las dos direcciones URL en el archivo abc.txt y guarde el contenido con Ctrl + O, luego presione Enter y salga del archivo Ctrl + X

- Ahora, de acuerdo con la sintaxis del uso definido por el desarrollador, habíamos preparado nuestra lista de dominios y ya tenemos el archivo de texto resolvers.txt integrado en el paquete por el desarrollador

- Podemos ver el contenido del archivo resolvers.txt cambiando primero el directorio a massdns y luego escribiendo este comando #cat lists/resolvers.txt. Esto mostrará todos los servidores de resolución que están en el archivo resolvers.txt

- Ahora resolvamos los dos dominios que tenemos en nuestro archivo abc.txt

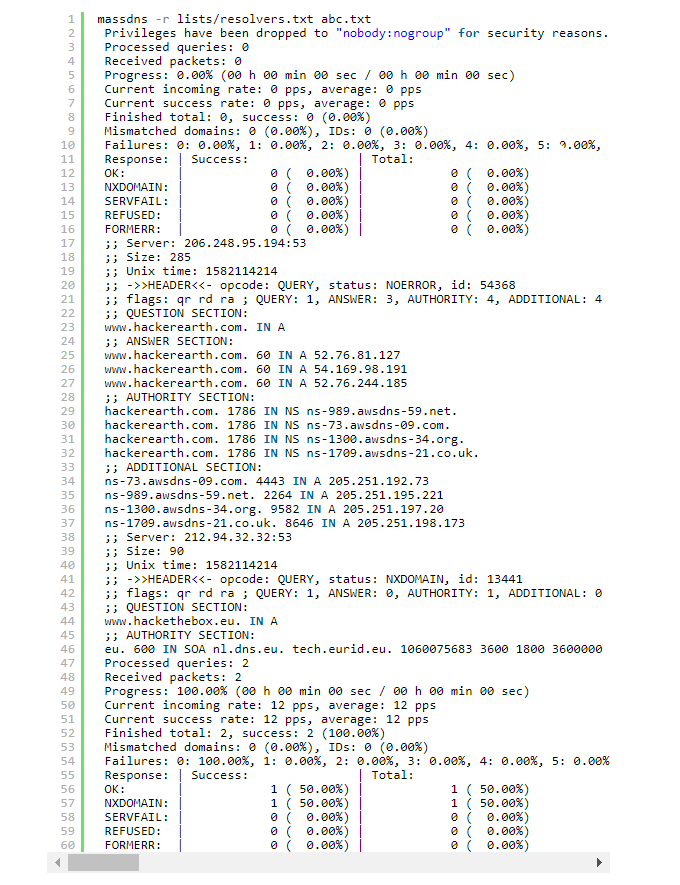

- Para esto, escriba el comando massdns –r lists/resolvers.txt abc.txt

- Después de ejecutar, obtendremos los registros como el servidor de nombres, el nombre canónico, los registros A o AAAA y algunos registros adicionales

- De forma similar, si desea un registro particular, como A, AAAA, NS, MX, puede especificar el registro usando el comando massdns –r lists/resolvers.txt –t NS abc.txt. Este comando se usa para recuperar el nombre de servidor del dominio dado

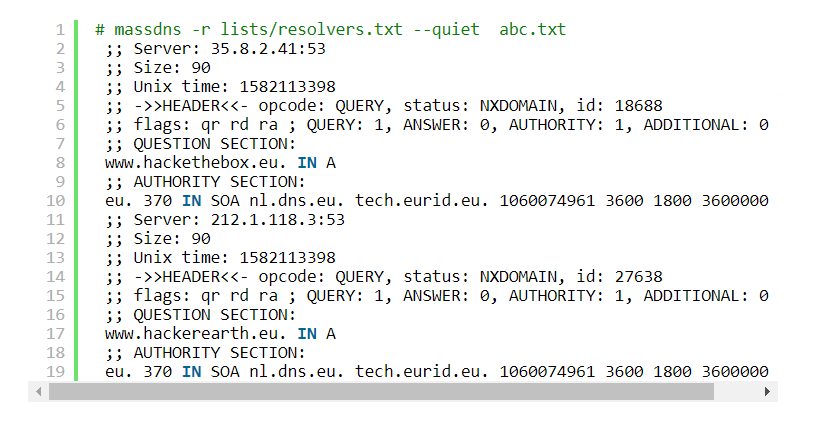

- También puede emplear el modo silencioso, usando el comando: massdns –r lists/resolvers.txt –-quiet abc.txt

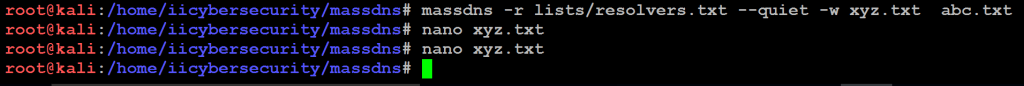

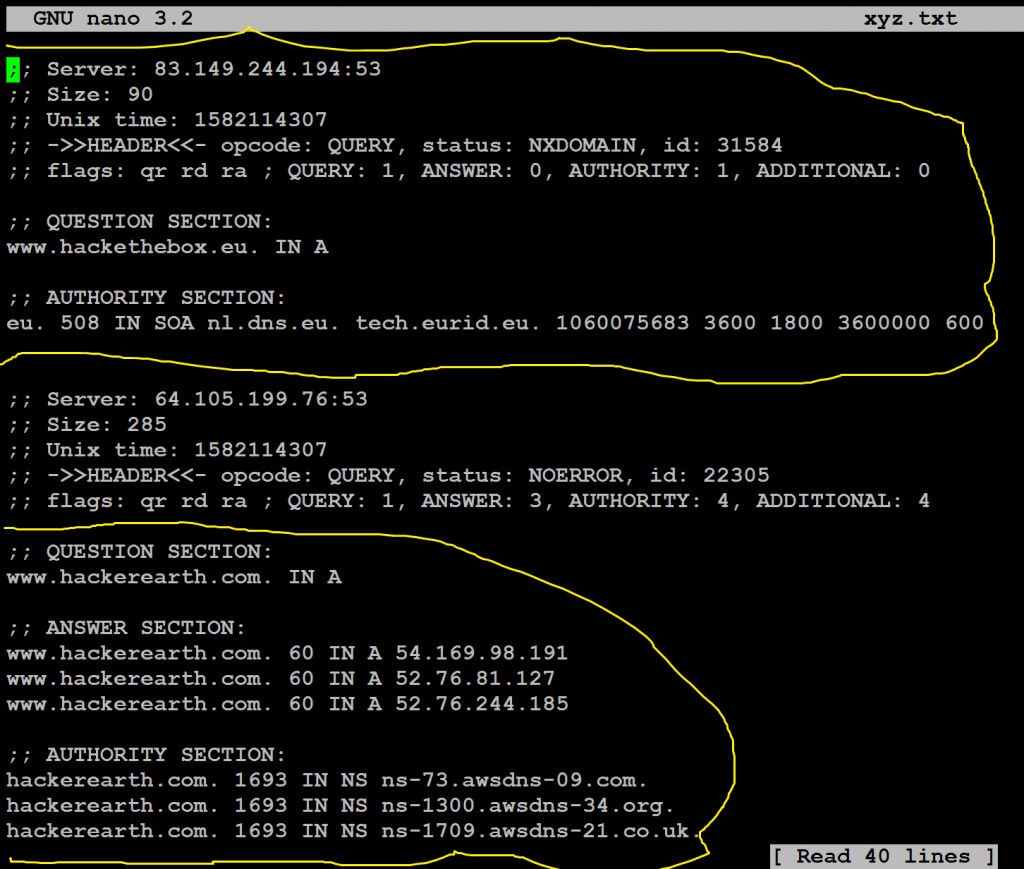

- Si desea guardar los resultados en un archivo, entonces usamos el comando: massdns –r lists / resolvers.txt –t NS –w xyz.txt abc.txt

- Esto guardará los resultados en xyz.txt y puede ver el contenido de este archivo utilizando el comando cat xyz.txt

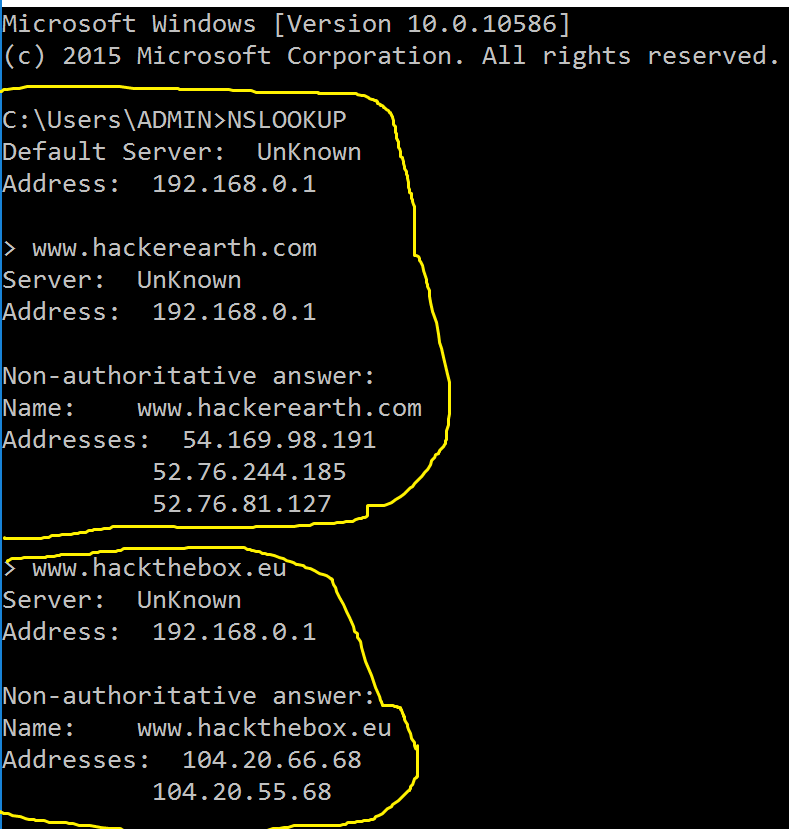

MASSDNS VS NSLOOKUP

- Aquí podemos decidir el número de búsquedas simultáneas, pero no podemos hacerlo en Windows CMD

- En Windows, NSLOOKUP es un comando que usamos para encontrar la información de DNS de cualquier sitio web. Pero aquí podemos tener varias búsquedas al mismo tiempo

- Podemos tener búsquedas concurrentes escribiendo el comando:

massdns –r lists/resolvers.txt –hashmapsize abc.txt

- Por defecto tiene la configuración para mostrar 1000 búsquedas a la vez, pero tiene un límite que varía entre 1 y 18446744073709551615

- Pero en el shell de comandos de Windows no podemos ver más de una búsqueda

- Si queremos hacer el proceso de manera no recursiva, podemos hacerlo usando el comando massdns –r lists/resolvers.txt –-norecurse abc.tx

- Podemos ocultar todo el proceso del backend y podemos ver los resultados del parámetro –quiet por el comando anterior

- Es posible muchas otras tareas dependiendo de las necesidades de los especialistas en hacking ético

¿POR QUÉ ES NECESARIO SABER USAR ESTA HERRAMIENTA?

Acorde a los investigadores de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), existen muchas herramientas para resolver DNS en el mercado, pero elegimos esta herramienta debido a que:

- La latencia de tiempo en comparación con las otras herramientas es inferior al 1.5-2% del tiempo que tardan las otras herramientas

- Además, esta herramienta tiene una lista de ‘resolvers’, que acelera el tiempo de resolución reduciendo el número de saltos y permitiendo la opción de tener una ruta más corta para el destino

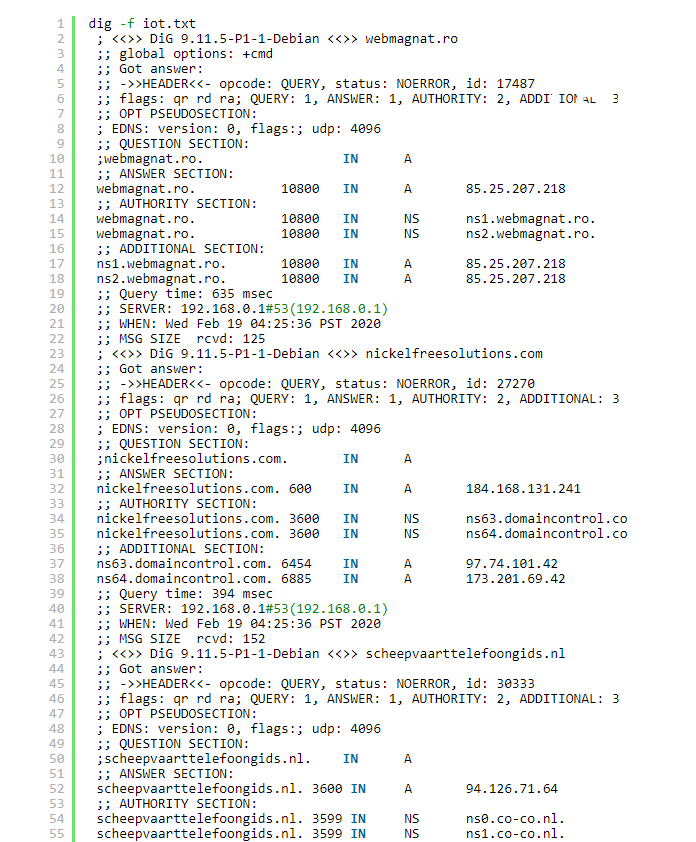

Aquí está la representación de un pequeño experimento con otra herramienta (Dig)

- Dig también es una herramienta de línea de comandos para consultar el sistema de nombres de dominio (DNS)

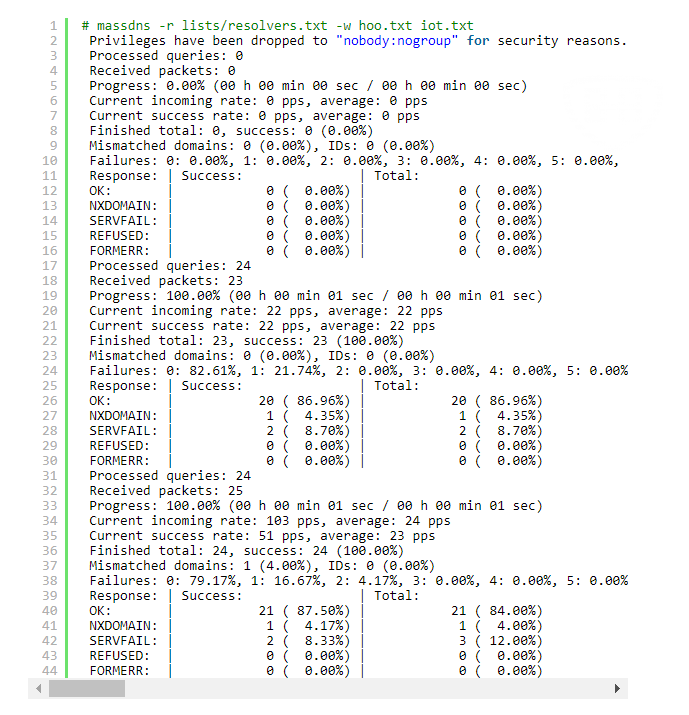

- En primer lugar, tomamos 24 dominios que pasaron por ambas herramientas

- Se crea un archivo con dominios, denominado iot.txt para 24 dominios

- La latencia de tiempo tomada por Dig es de aproximadamente 10 segundos en la configuración de laboratorio, mencionan los expertos en hacking ético

- La latencia de tiempo por massdns es de alrededor de 1-2 segundos para los mismos dominios

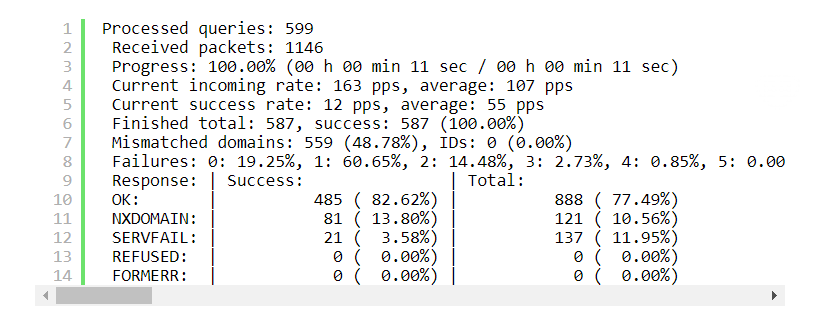

- Los 8-9 segundos no importan aquí, pero cuando haces esta prueba con más de 500 dominios. El tiempo que tardan 599 dominios es de 11 segundos, lo cual es notablemente bueno

- La latencia de tiempo por la herramienta de excavación es de aproximadamente 10 minutos en el laboratorio, que es alta en comparación con MASSDNS

Fuente: noticiasseguridad.com