Explotación de servidores Saltstack vulnerables.

Cisco ha comunicado que algunos de sus servidores de backend del Cisco Virtual Internet Routing Lab Personal Edition (VIRL-PE) han sido […]

Cisco ha comunicado que algunos de sus servidores de backend del Cisco Virtual Internet Routing Lab Personal Edition (VIRL-PE) han sido […]

Joomla, uno de los sistemas de gestión de contenido de código abierto (CMS) más populares, anunció la semana pasada una nueva […]

Hace unos días comentábamos el cambio de modelo en la industria del software que llevó a que Microsoft modificara su visión del […]

El malo va siempre por delante. Cualquier estrategia de ciberseguridad pasa por paliar los daños que provoca un ciberataque y […]

En este escenario actual con muchísima gente trabajando desde casa y conectada a la vez, los ciberdelincuentes han intensificado sus ataques en […]

El Pentesting en la nube de AWS son únicas, y brindan su propio conjunto de consideraciones de seguridad. Si bien algunas vulnerabilidades se […]

Durante la crisis del Covid-19 se han multiplicado los ciberataques. Prueba de ello son los miles de dominios y páginas web […]

La industria de la tecnología está repleta de palabras de moda y frases, y la transformación digital es uno de […]

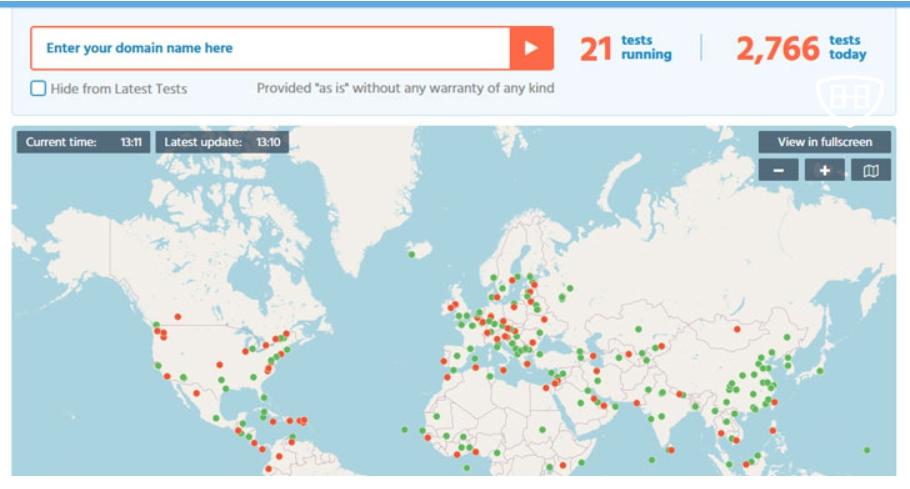

La semana pasada, la compañía de seguridad de aplicaciones ImmuniWeb lanzó una nueva herramienta gratuita para monitorear y medir la exposición de […]

Cámaras de vigilancia, sistemas de seguimiento de vehículos, dispositivos médicos, etc., el Internet de las cosas o IoT ha transformado […]

Como todos los meses, Microsoft corrige en bloque con el Patch Tuesday vulnerabilidades de seguridad en toda su gama de […]

La red de bots se remonta a un grupo que llama ShuangQiang (también llamado Double Gun ), que ha estado detrás de […]