Desde Windows NT 4 lanzado en 1996 hasta el actual Windows 10. PrintDemon (Windows Print Spooler) permite obtener permisos de administrador en un ordenador aprovechando una vulnerabilidad en el sistema de impresión del sistema operativo [PDF]. Esta semana Microsoft ha publicado una actualización de seguridad que lo corrige en las ultimas versiones de Windows.

Los investigadores de seguridad Alex Ionescu y Yarden Shafir son los responsables de encontrar esta vulnerabilidad en Windows. Avisaron de ello a Microsoft y la compañía ha parcheado el agujero de seguridad en la actualización de seguridad publicada el pasado martes 12 de mayo. La vulnerabilidad sin embargo hace uso de un componente básico del sistema operativo presente en varias versiones de Windows (ahí está el problema de no actualizar desde versiones antiguas por ejemplo) y que permite gestionar los archivos que se van a imprimir.

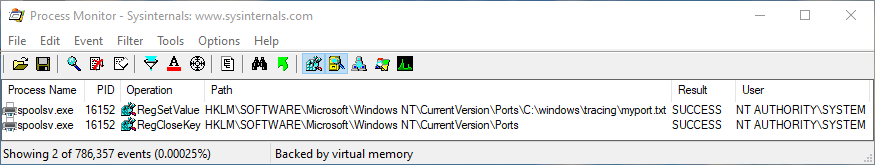

Mediante Windows Print Spooler el sistema operativo envía los datos a imprimir a una impresora a través de puertos USB, puerto TCP o los guarda como archivo local. Dado que Windows Print Spooler está disponible para todas las aplicaciones del sistema y sin restricciones de permiso, un atacante puede aprovecharlo para ejecutar desde ahí un comando con el que obtener permisos de administrador.

Según los investigadores es tan simple como ejecutar un comando PowerShell sin privilegios de administrador para obtener acceso al sistema completo. Eso sí, no se puede hacer de forma remota, sino que debe primer adentrarse en el equipo y a partir de ahí obtener los permisos y ya extraer información o controlar el ordenador. Estos ataques se conocen como escalada de privilegios locales, donde un atacante aprovecha un error para ir obteniendo mejores privilegios dentro del sistema para así tener más control sobre el mismo.

La actualización de seguridad de Windows que soluciona el problema

El hecho de que esta vulnerabilidad se haya hecho pública ahora no es casualidad. Dos días atrás Microsoft publicó su actualización de seguridad de mayo que, entre otras cosas, parchea este problema. Entre los errores que corrige hay varios relacionados con Windows Print Spooler. Sobre la vulnerabilidad Microsoft indica lo siguiente:

«Un atacante que explotara correctamente esta vulnerabilidad podría ejecutar código arbitrario con privilegios elevados del sistema. Un atacante podría entonces instalar programas; ver, cambiar o eliminar datos; o crear nuevas cuentas con derechos de usuario completos.»

«Para explotar esta vulnerabilidad, un atacante tendría que iniciar sesión en un sistema afectado y ejecutar un script o aplicación especialmente diseñado.»

Por lo tanto, la solución pasa por actualizar el sistema operativo a la última versión y con la actualización de seguridad del 12 de mayo de 2020 instalada. En cualquier caso, es una vulnerabilidad que como bien indica Microsoft, no se ha hecho pública previamente y además el atacante debe infiltrarse primero en el equipo antes de obtener los permisos de administrador con los que realizar el ataque.

La vulnerabilidad es identificada como PrintDemon (CVE-2020-1048) y existe prueba de conceptos y el código se encuentra en Github.

Fuentes: ZDNet | Windows Internals