TrickBot y Emotet se unen a la ola del coronavirus.

Dentro de todas las amenazas que tenemos presentes en la red, en los últimos tiempos han sido muy populares TrickBot […]

Dentro de todas las amenazas que tenemos presentes en la red, en los últimos tiempos han sido muy populares TrickBot […]

En la noche del domingo 15 de marzo el sitio web del Departamento de Salud y Servicios Humanos (HHS, por […]

Crear copias de seguridad es una Buena defensa para combatir amenazas como el ransomware. Es una opción interesante para evitar […]

¿Qué es la ISO 27034? El estándar ISO/IEC 27034 proporciona un estándar reconocido internacionalmente para la seguridad de las aplicaciones. […]

El brote de coronavirus (COVID-19) ha sido oficialmente clasificado como una pandemia por la Organización Mundial de la Salud (OMS), […]

Los piratas informáticos oportunistas tratan cada vez más de engañar a las víctimas utilizando sitios web o aplicaciones que pretenden […]

Microsoft finalmente lanzó una actualización de software de emergencia para parchear la vulnerabilidad muy peligrosa recientemente revelada en el protocolo SMBv3 que podría permitir […]

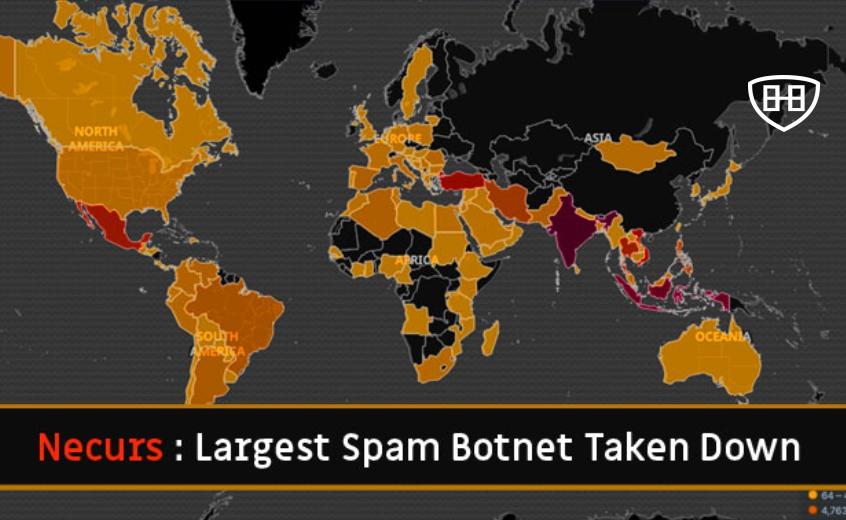

Microsoft anunció hoy que ha interrumpido con éxito la red de botnets del malware Necurs, que ha infectado a más […]

Por medio de medidas jurídicas, Microsoft y un nutrido grupo de organizaciones de 35 países, lograron desarticular Necurs, una de las redes de bots con más presencia […]

Parece que no hay un final a la vista para las vulnerabilidades de seguridad a nivel de hardware en los […]

Los cibercriminales no se detendrán ante nada para explotar cada oportunidad de aprovecharse de los usuarios de Internet. Incluso la […]

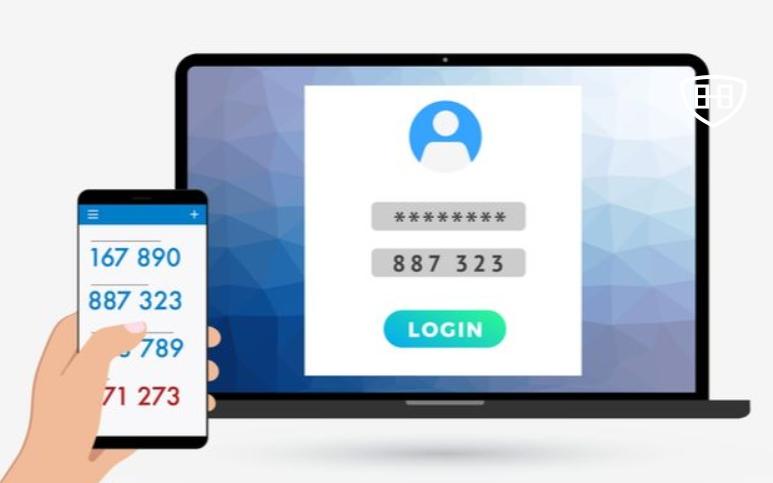

Datos presentados por Microsoft en la última edición de la conferencia RCA revelaron que el 99.9% de las cuentas comprometidas […]