Hackers rusos de Turla violan la organización gubernamental europea.

El grupo de piratería de habla rusa Turla ha pirateado los sistemas de una organización gubernamental europea no revelada según […]

El grupo de piratería de habla rusa Turla ha pirateado los sistemas de una organización gubernamental europea no revelada según […]

Es importante señalar que, a los ciberdelincuentes, les resulta indiferente la ubicación del servidor a atacar, ya sea cloud u […]

Una botnet activa que comprende cientos de miles de sistemas secuestrados distribuidos en 30 países está explotando «docenas de vulnerabilidades […]

Ya está entre nosotros Fedora 33, la nueva versión de la distribución comunitaria patrocinada por Red Hat que se encarga en muchos […]

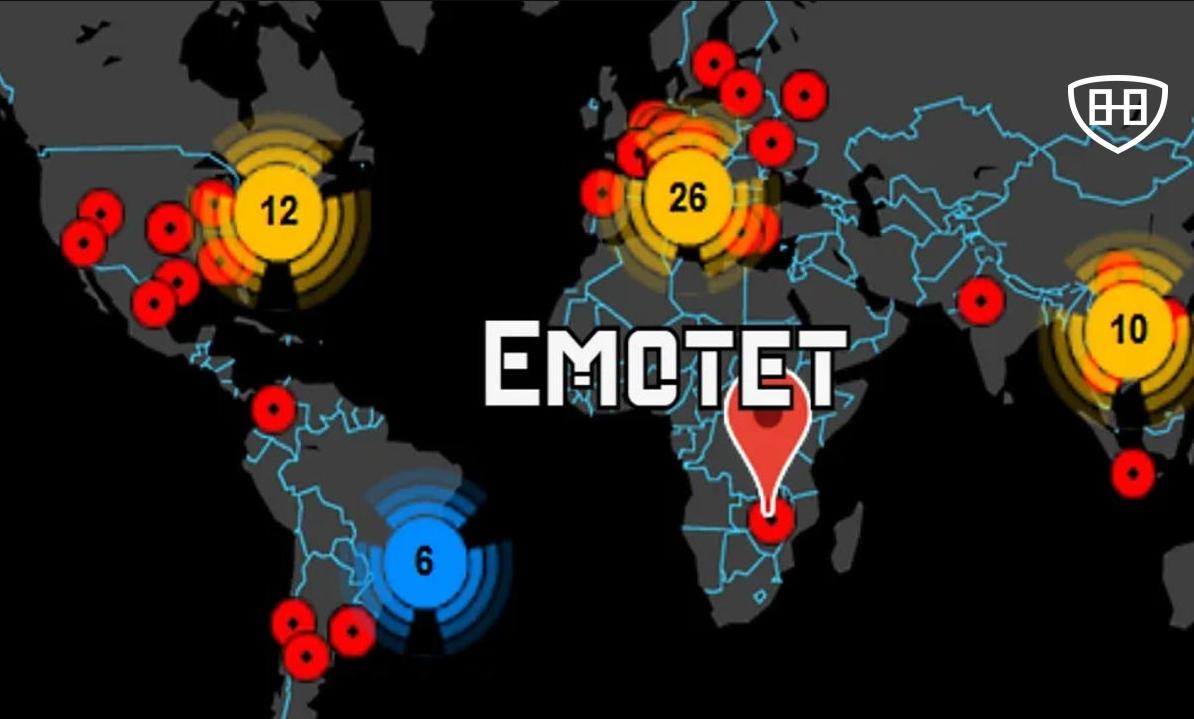

Emotet es uno de los malware más extendidos en la industria tecnológica. Un desarrollo que nació como troyano bancario y que ha evolucionado […]

Según los nuevos hallazgos compartidos por la firma de ciberseguridad Netscout , los autores de TrickBot han trasladado partes de su código […]

Durante un reciente webinar denominado ‘Robo de identidades ¡que no te engañen!’, organizado por Certicámara S.A., en conjunto con el […]

NVIDIA ha lanzado una nueva actualización de seguridad para su software GeForce Experience, una actualización muy importante para todos los usuarios porque […]

En los últimos meses se han incrementado los casos de cibertaques, debido al aumento de todo tipo de actividades virtuales. Estos […]

Una violación masiva de datos sufrida por el servicio Nitro PDF afecta a muchas organizaciones conocidas, incluidas Google, Apple, Microsoft, […]

En su más reciente informe de seguridad, Microsoft menciona que durante 2019 fueron enviados y bloqueados más de 13 mil […]

Sopra Steria es una empresa europea de tecnología de la información con 46.000 empleados en 25 países de todo el […]