Los atacantes de malware podrían aprovechar una debilidad de seguridad sin parchear en Google Drive para distribuir archivos maliciosos disfrazados de documentos o imágenes legítimos, lo que permitiría a los delincuentes realizar ataques de spear-phishing comparativamente con una alta tasa de éxito.

El problema de seguridad más reciente, del que Google tiene conocimiento pero, lamentablemente, no se corrigió, reside en la funcionalidad » administrar versiones » que ofrece Google Drive, que permite a los usuarios cargar y administrar diferentes versiones de un archivo, así como en la forma en que su interfaz proporciona una nueva versión de los archivos a los usuarios.

Lógicamente, la gestión de versiones debería permitir a los usuarios de Google Drive actualizar una versión anterior de un archivo con una nueva versión que tenga la misma extensión de archivo, pero resulta que no es el caso.

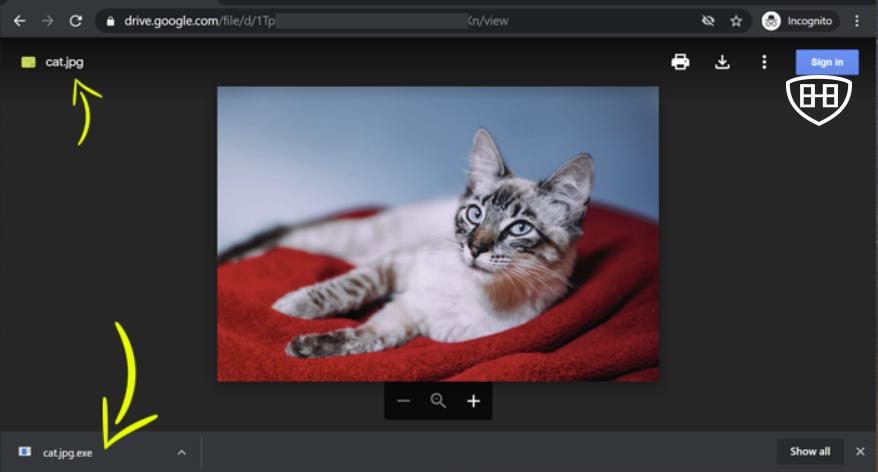

Según A. Nikoci, un administrador de sistemas de profesión que informó la falla a Google y luego la reveló a The Hacker News, el afectado permite funcionalmente a los usuarios cargar una nueva versión con cualquier extensión de archivo para cualquier archivo existente en el almacenamiento en la nube, incluso con un ejecutable malicioso.

Como se muestra en los videos de demostración, que Nikoci compartió exclusivamente con The Hacker News, al hacerlo, una versión legítima del archivo que ya se ha compartido entre un grupo de usuarios puede ser reemplazada por un archivo malicioso, que cuando se obtiene una vista previa en línea no lo hace. indican los cambios realizados recientemente o activan cualquier alarma, pero cuando se descargan se pueden utilizar para infectar sistemas específicos.

«Google le permite cambiar la versión del archivo sin verificar si es del mismo tipo», dijo Nikoci. «Ni siquiera forzaron la misma extensión».

No hace falta decir que el problema deja la puerta abierta para campañas de spear-phishing altamente efectivas que aprovechan la prevalencia generalizada de servicios en la nube como Google Drive para distribuir malware.

El desarrollo se produce cuando Google solucionó recientemente una falla de seguridad en Gmail que podría haber permitido a un actor de amenazas enviar correos electrónicos falsificados que imitan a cualquier cliente de Gmail o G Suite, incluso cuando las estrictas políticas de seguridad DMARC / SPF están habilitadas.

A los hackers de malware les encanta Google Drive

Las estafas de spear-phishing generalmente intentan engañar a los destinatarios para que abran archivos adjuntos maliciosos o hagan clic en enlaces aparentemente inocuos, proporcionando así información confidencial, como credenciales de cuenta, al atacante en el proceso.

Los enlaces y archivos adjuntos también se pueden utilizar para que el destinatario descargue, sin saberlo, malware que puede dar al atacante acceso al sistema informático del usuario y otra información confidencial.

Este nuevo problema de seguridad no es diferente. La función de actualización de archivos de Google Drive está destinada a ser una forma fácil de actualizar archivos compartidos, incluida la capacidad de reemplazar el documento con una versión completamente nueva del sistema. De esta forma, el archivo compartido se puede actualizar sin cambiar su enlace.

Sin embargo, sin ninguna validación para las extensiones de archivo, esto puede tener consecuencias potencialmente graves cuando los usuarios del archivo compartido, quienes, al recibir una notificación del cambio por correo electrónico, terminan descargando el documento e infectando involuntariamente sus sistemas con malware.

Tal escenario podría aprovecharse para montar ataques de caza de ballenas , una táctica de phishing que a menudo utilizan las bandas ciberdelincuentes para hacerse pasar por personal de alta dirección en una organización y apuntar a individuos específicos, con la esperanza de robar información confidencial o obtener acceso a sus sistemas informáticos con fines delictivos. .

Peor aún, Google Chrome parece confiar implícitamente en los archivos descargados de Google Drive incluso cuando son detectados por otro software antivirus como maliciosos.

Los servicios en la nube se convierten en un vector de ataque

Aunque no hay evidencia de que esta falla haya sido explotada en la naturaleza, no sería difícil para los atacantes reutilizarla para su beneficio dado que los servicios en la nube han sido un vehículo para la entrega de malware en varios ataques de spear-phishing en los últimos meses.

A principios de este año, Zscaler identificó una campaña de phishing que empleaba Google Drive para descargar un compromiso inicial de publicación de robo de contraseñas.

El mes pasado, Check Point Research y Cofense destacaron una serie de nuevas campañas en las que se encontraron actores de amenazas no solo usando correos electrónicos no deseados para incrustar malware alojado en servicios como Dropbox y Google Drive, sino también explotando servicios de almacenamiento en la nube para alojar páginas de phishing .

ESET, en un análisis del grupo Evilnum APT, observó una tendencia similar en la que las empresas de tecnología financiera en Europa y el Reino Unido han sido atacadas con correos electrónicos de suplantación de identidad que contienen un enlace a un archivo ZIP alojado en Google Drive para robar licencias de software, información de tarjetas de crédito de clientes e inversiones y documentos comerciales.

Del mismo modo, Fortinet, en una campaña descubierta a principios de este mes, descubrió evidencia de un señuelo de phishing con el tema COVID-19 que supuestamente advirtió a los usuarios sobre pagos retrasados debido a la pandemia, solo para descargar el troyano de acceso remoto NetWire alojado en una URL de Google Drive.

Con estafadores y delincuentes haciendo todo lo posible para ocultar sus intenciones maliciosas, es esencial que los usuarios vigilen de cerca los correos electrónicos sospechosos, incluidas las notificaciones de Google Drive, para mitigar cualquier posible riesgo.