Oracle emite un parche de emergencia para una falla crítica del servidor WebLogic.

Oracle emitió una actualización de seguridad fuera de banda durante el fin de semana para abordar una vulnerabilidad crítica de […]

Oracle emitió una actualización de seguridad fuera de banda durante el fin de semana para abordar una vulnerabilidad crítica de […]

Microsoft está investigando un problema conocido que provoca la falta de certificados de usuario y de sistema después de actualizar […]

Una nueva investigación ha demostrado una técnica que permite a un atacante eludir la protección del firewall y acceder de […]

CVE-2020-1472 | Vulnerabilidad de elevación de privilegios de Netlogon. Microsoft advirtió hoy que los actores de amenazas continúan explotando activamente los […]

Project Zero, el equipo de búsqueda de errores de 0day de Google, reveló hoy una vulnerabilidad de elevación de privilegios […]

La plataforma de seguridad de punto final Microsoft Defender Advanced Threat Protection (ATP) ahora proporciona a los usuarios un nuevo […]

El grupo de piratería de habla rusa Turla ha pirateado los sistemas de una organización gubernamental europea no revelada según […]

Es importante señalar que, a los ciberdelincuentes, les resulta indiferente la ubicación del servidor a atacar, ya sea cloud u […]

Una botnet activa que comprende cientos de miles de sistemas secuestrados distribuidos en 30 países está explotando «docenas de vulnerabilidades […]

Ya está entre nosotros Fedora 33, la nueva versión de la distribución comunitaria patrocinada por Red Hat que se encarga en muchos […]

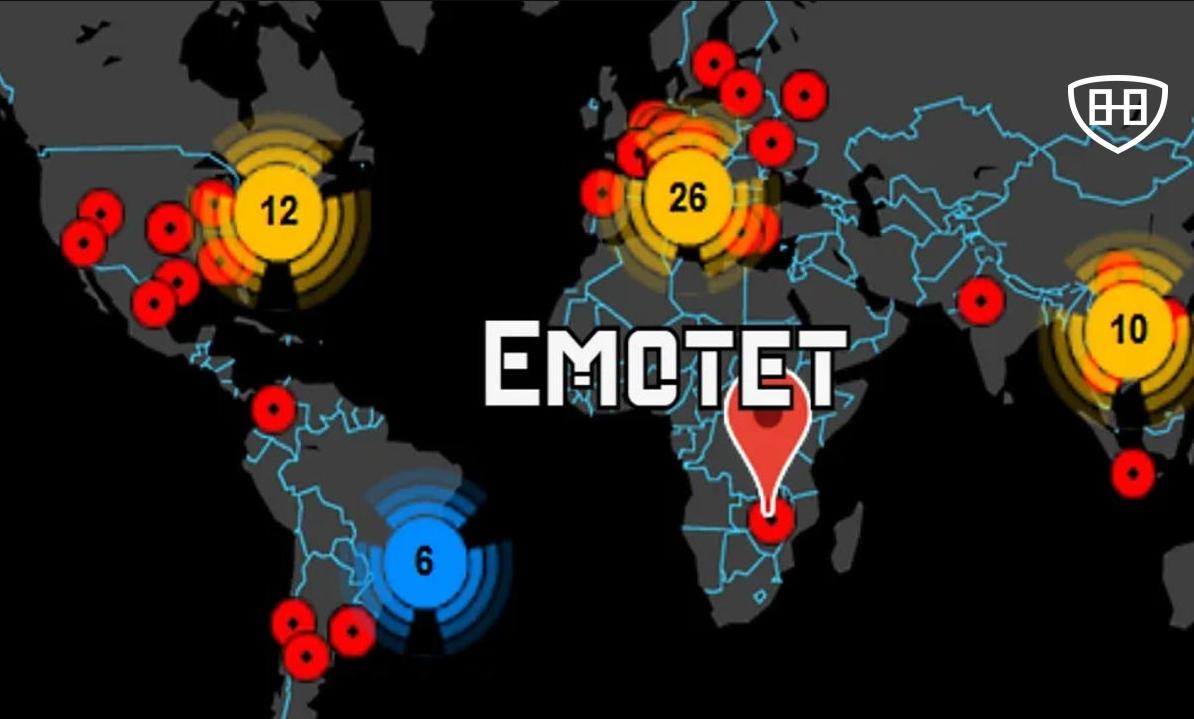

Emotet es uno de los malware más extendidos en la industria tecnológica. Un desarrollo que nació como troyano bancario y que ha evolucionado […]

Según los nuevos hallazgos compartidos por la firma de ciberseguridad Netscout , los autores de TrickBot han trasladado partes de su código […]