Hace unas semanas uno de los principales bancos de Chile sufrió un ataque de ransomware que afectó sus operaciones durante varias horas. Algo que suele ocurrir cuando un hecho como este trasciende es que los ciberdelincuentes intenten aprovechar el momento para engañar a los clientes de estas entidades. En este caso se trata de una campaña de ingeniería social en la que cibercriminales se hacen pasar por Banco Estado para hacerle creer a los clientes que la entidad realizó la transferencia de la pensión o beneficio que otorga el Instituto de Previsión Social (IPS) de Chile. El objetivo es robar las credenciales de acceso a la banca en línea de los clientes de la entidad financiera, además de los datos de la tarjeta de débito.

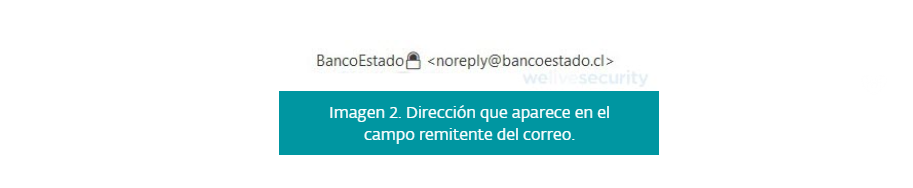

Como se observa en el correo, el mensaje hace referencia a la contingencia ocurrida en los últimos días y anuncia que se realizó la transferencia de la pensión o beneficio que otorga el IPS correspondiente al mes de octubre. Al ver la dirección de correo más de uno creería que se trata de un correo legítimo, sin embargo, los cibercriminales detrás de esta campaña utilizaron una técnica de suplantación de identidad, conocida también como email spoofing, mediante la cual se hicieron pasar por el banco utilizando una dirección aparentemente legítima de la entidad.

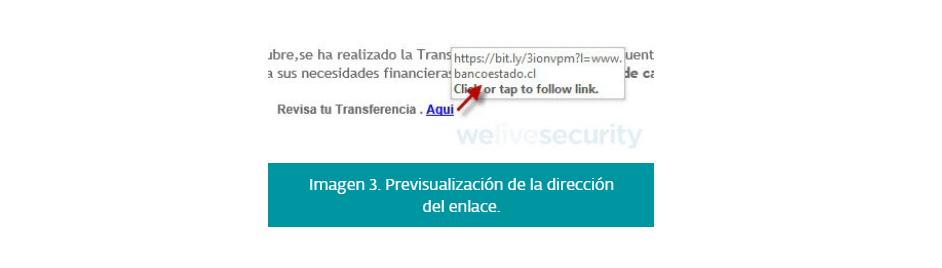

Mediante estas técnicas los atacantes muchas veces confunden a los destinatarios, ya que logran darle mayor credibilidad al mensaje en cuestión. Sin embargo, y sobre todo en casos como estos, lo más importante y donde debe poner mayor atención el receptor de este tipo de correos es el enlace al que se invita a hacer clic. Como vemos en la Imagen 3, al colocar el puntero del ratón sobre el pasaje de texto que contiene un enlace podremos previsualizar la URL a la que accederemos si hacemos clic.

En caso de que el usuario esté utilizando un dispositivo móvil podrá previsualizar la URL manteniendo presionado el dedo en el pasaje de texto que contiene el enlace. Esta acción abrirá una pequeña ventana que mostrará la URL que, tal como se observa en la Imagen 3, consiste en un enlace acortado utilizando el servicio de acortador de enlaces de bitly. Y si bien incluye el nombre del banco, el objetivo de utilizar el acortador es engañar al usuario ocultando el nombre real de la URL.

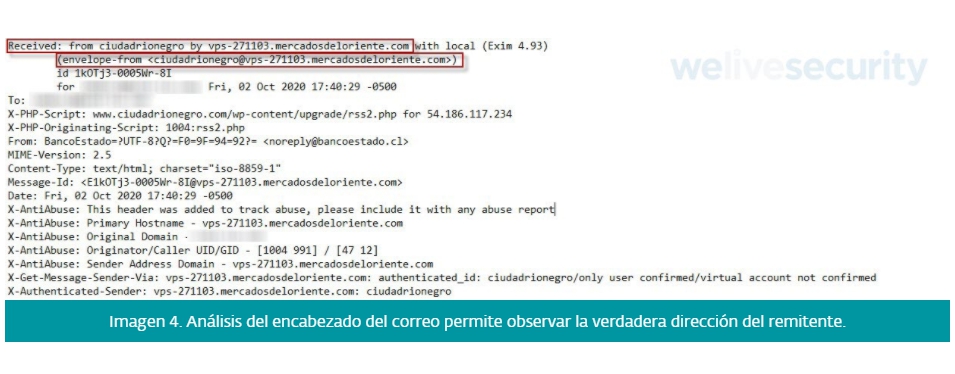

Por otra parte, si el usuario analiza el encabezado del correo electrónico (según la plataforma de correo que utilice lo encontrará en las propiedades del mensaje recibido) podrá corroborar que la supuesta dirección del remitente no es la que figura a simpe vista.

Por lo tanto, si consideramos estos dos aspectos técnicos, como son el enlace oculto y el encabezado del correo, y sumamos al análisis la falta de personalización del mensaje, queda claro que se trata de correo malicioso que busca captar victimas desprevenidas.

A partir de aquí y con el objetivo de comprender el alcance de la campaña, avanzamos en el análisis y accedimos al enlace que se incluye en el correo para finalmente abrir un sitio que se presenta igual al que utilizan los clientes de Banco Estado para acceder a la banca en línea, pero que no lo es.

Si bien el sitio cuenta con un certificado SSL (el candado verde a la izquierda de la URL), al ver la dirección del sitio en la barra del navegador es evidente que no se trata del sitio oficial. Por lo tanto, queda claro que lo primero que buscan obtener los operadores detrás de esta campaña son las credenciales de acceso a la banca en línea. Sin embargo, esto no es todo, ya que buscan obtener más información de la víctima.

Vale la pena destacar que luego de una supuesta verificación de datos (para el análisis ingresamos datos ficticios para los campos usuario y contraseña), el sistema sigue sin ser personalizado, ya que hace referencia a “Estimado Cliente” en lugar de mencionar el nombre del propietario de la cuenta.

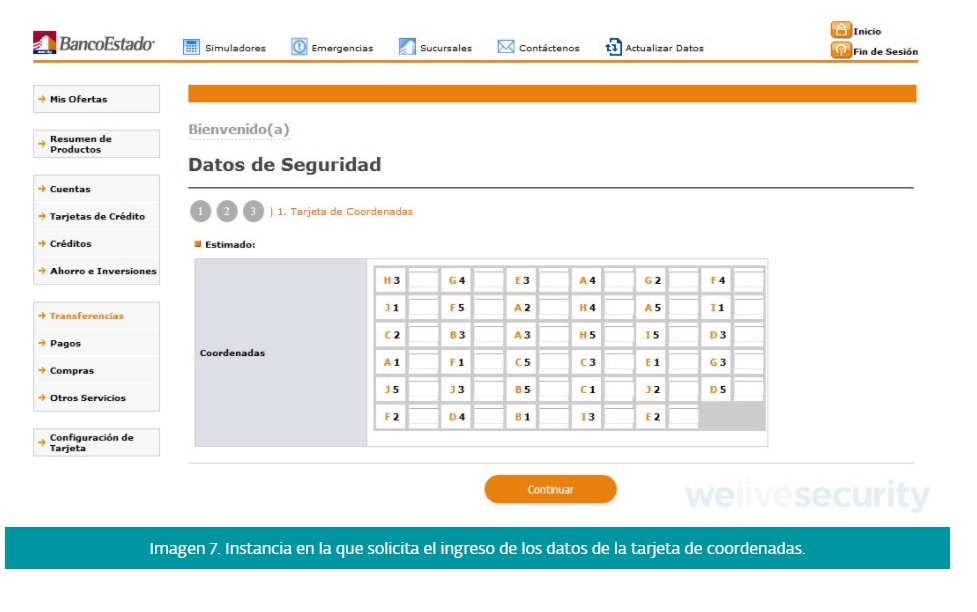

Una vez aquí el sistema buscara obtener los datos de la tarjeta de coordenadas de la víctima en dos etapas (ver Imagen 7 y 8). Seguramente, con la intención de que parezca un proceso de verificación de identidad del usuario real.

Para finalizar, la campaña busca robar los datos de la tarjeta de débito de la víctima, inclusive el código pin que utiliza en el cajero automático.

Una vez que la campaña recopila la información, el usuario es redirigido al sitio oficial del banco. Si el usuario ingresa sus datos operará con normalidad y si no sospechó nada habrá creído que todo el proceso anterior fue legítimo.

Por otra parte, analizamos el tráfico de red utilizando BURP para auditar qué pasa en la red, pero no detectamos redireccionamientos o verificaciones al sitio oficial del banco. Por lo tanto, es de suponer que los datos robados son almacenados en alguna base de datos local del ciberdelincuente. Asimismo, tampoco detectamos que la campaña busque instalar algún software malicioso, además del robo de credenciales.

Conclusión

Para evitar ser víctimas del phishing o de cualquier campaña de ingeniería social, es importante que los usuarios estén atentos y dediquen unos instantes a analizar los mensajes antes de hacer clic en un enlace o descargar un archivo. También recomendamos hacer una búsqueda en la web para ver si hay más información sobre este tipo de mensajes, ya sea en la página oficial de la compañía cuya identidad fue suplantada o si alguien más reportó el engaño.

Inclusive si el usuario cree que el mensaje puede ser legítimo, es recomendable no acceder al enlace incluido en el mensaje, sino ingresar a la banca en línea como lo haría de manera tradicional y verificar ahí que todo está en orden.

En caso de caer en la trampa, se aconseja notificar de manera inmediata al banco que la información fue comprometida y cambiar las credenciales de acceso utilizadas, tanto en ese servicio como en cualquier otro que utilice claves similares.