CISA advierte sobre un error de credencial codificada de Atlassian Confluence explotado en ataques

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA, por sus siglas en inglés) agregó el viernes […]

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA, por sus siglas en inglés) agregó el viernes […]

Una campaña maliciosa aprovechó las aparentemente inofensivas aplicaciones de cuentagotas de Android en Google Play Store para comprometer los dispositivos […]

Los operadores del malware Gootkit access-as-a-service ( AaaS ) han resurgido con técnicas actualizadas para comprometer a las víctimas desprevenidas. […]

Ahora más que nunca, las organizaciones necesitan permitir que sus equipos de desarrollo desarrollen y aumenten sus habilidades de seguridad. […]

Se han compartido detalles sobre una vulnerabilidad de seguridad en la implementación estándar del Open Network Video Interface Forum ( […]

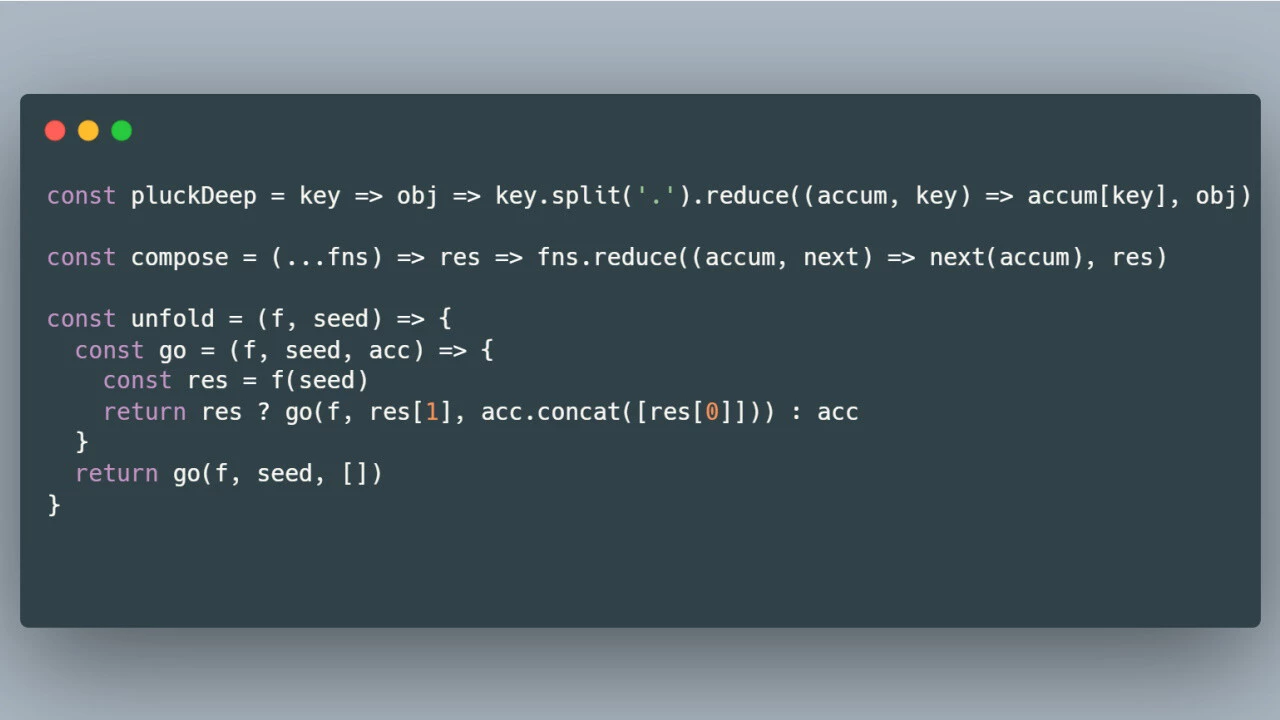

El ‘snippet’ o fragmento de código viene a ser al desarrollador de software lo que el ladrillo es al albañil. […]

El malware QBot tiene una nueva forma de infectar los equipos: ha estado utilizando la calculadora de Windows (Windows Calculator) […]

Google presentó Carbon, el que es el último lenguaje de programación creado en el seno de Google (aunque también con […]

El término hackear no suele traer nada bueno y evoca en nuestra mente la posibilidad de que los datos de […]

Los piratas informáticos buscan constantemente nuevas formas de engañar a los usuarios para llevar a cabo sus ataques informáticos. Y, […]

Microsoft ha optado por añadir medidas de seguridad específicas contra ataques de fuerza bruta contra el RDP (protocolo de escritorio remoto). Dichas […]

Twitter ha sufrido una filtración de datos después de que los atacantes usaran una vulnerabilidad para crear una base de […]