Se ha observado que un nuevo malware de botnet de IoT denominado RapperBot evoluciona rápidamente en sus capacidades desde que se descubrió por primera vez a mediados de junio de 2022.

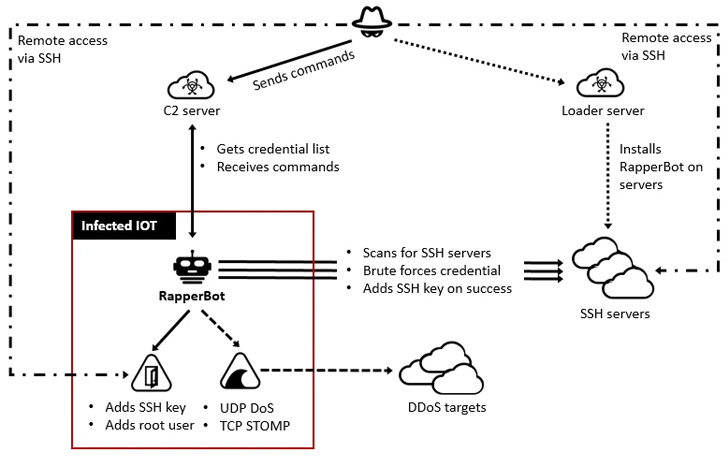

«Esta familia se basa en gran medida en el código fuente original de Mirai , pero lo que la separa de otras familias de malware de IoT es su capacidad integrada para obtener credenciales de fuerza bruta y obtener acceso a servidores SSH en lugar de Telnet como se implementó en Mirai», dijo Fortinet FortiGuard Labs . en un informe

Se dice que el malware, que recibe su nombre de una URL incrustada en un video musical de rap de YouTube en una versión anterior, acumuló una colección cada vez mayor de servidores SSH comprometidos, con más de 3500 direcciones IP únicas utilizadas para escanear y forzar su camino. en los servidores.

La implementación actual de RapperBot también lo diferencia de Mirai, lo que le permite funcionar principalmente como una herramienta de fuerza bruta SSH con capacidades limitadas para llevar a cabo ataques de denegación de servicio distribuido (DDoS).

La desviación del comportamiento tradicional de Mirai se evidencia aún más en su intento de establecer la persistencia en el host comprometido, lo que permite efectivamente que el actor de amenazas mantenga el acceso a largo plazo mucho después de que se haya eliminado el malware o se haya reiniciado el dispositivo.

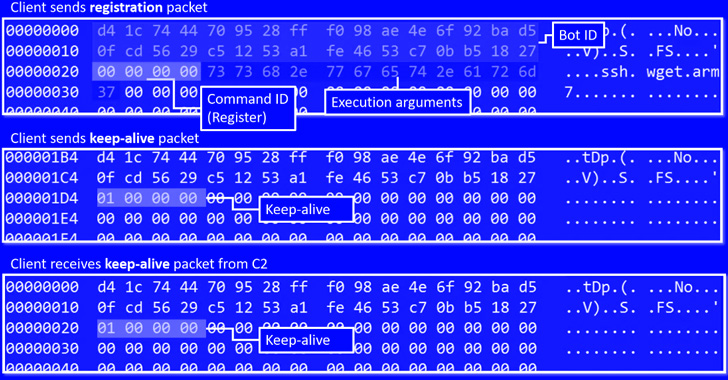

Los ataques implican objetivos potenciales de fuerza bruta utilizando una lista de credenciales recibidas de un servidor remoto. Al ingresar con éxito a un servidor SSH vulnerable, las credenciales válidas se filtran nuevamente al comando y control.

«Desde mediados de julio, RapperBot ha pasado de la autopropagación a mantener el acceso remoto a los servidores SSH de fuerza bruta», dijeron los investigadores.

El acceso se logra agregando la clave pública SSH de los operadores a un archivo especial llamado » ~/.ssh/authorized_keys «, lo que permite al adversario conectarse y autenticarse en el servidor utilizando la clave privada correspondiente sin tener que proporcionar una contraseña.

«Esto presenta una amenaza para los servidores SSH comprometidos, ya que los actores de amenazas pueden acceder a ellos incluso después de que se hayan cambiado las credenciales de SSH o se haya desactivado la autenticación de contraseña de SSH», explicaron los investigadores.

«Además, dado que se reemplaza el archivo, se eliminan todas las claves autorizadas existentes, lo que evita que los usuarios legítimos accedan al servidor SSH a través de la autenticación de clave pública».

El cambio también permite que el malware mantenga su acceso a estos dispositivos pirateados a través de SSH, lo que permite al actor aprovechar el punto de apoyo para realizar ataques de denegación de servicio al estilo Mirai.

Estas diferencias con otras familias de malware de IoT han tenido el efecto secundario de convertir sus motivaciones principales en un misterio, un hecho que se complica aún más por el hecho de que los autores de RapperBot han dejado pocas o ninguna señal reveladora de su procedencia.

A pesar del abandono de la autopropagación a favor de la persistencia, se dice que la botnet ha sufrido cambios significativos en un corto período de tiempo, siendo el principal de ellos la eliminación de las características de ataque DDoS de los artefactos en un punto, solo para ser reintroducido un Semana despues.

Los objetivos de la campaña, en última instancia, siguen siendo nebulosos en el mejor de los casos, sin que se observe actividad de seguimiento después de un compromiso exitoso. Lo que está claro es que los servidores SSH con credenciales predeterminadas o adivinables están siendo acorralados en una botnet para algún propósito futuro no especificado.

Para evitar este tipo de infecciones, se recomienda que los usuarios establezcan contraseñas seguras para los dispositivos o deshabiliten la autenticación de contraseña para SSH cuando sea posible.

«Aunque esta amenaza toma prestado en gran medida el código de Mirai, tiene características que la diferencian de su predecesora y sus variantes», dijeron los investigadores. «Su capacidad para persistir en el sistema de la víctima brinda a los actores de amenazas la flexibilidad de usarlos para cualquier propósito malicioso que deseen».