El importante equipo de redes Cisco confirmó el miércoles que fue víctima de un ciberataque el 24 de mayo de 2022 después de que los atacantes se apoderaron de la cuenta personal de Google de un empleado que contenía contraseñas sincronizadas desde su navegador web.

«El acceso inicial a Cisco VPN se logró mediante el compromiso exitoso de la cuenta personal de Google de un empleado de Cisco», dijo Cisco Talos en un artículo detallado. «El usuario había habilitado la sincronización de contraseñas a través de Google Chrome y había almacenado sus credenciales de Cisco en su navegador, lo que permitió que esa información se sincronizara con su cuenta de Google».

La divulgación se produce cuando los ciberdelincuentes asociados con la pandilla de ransomware Yanluowang publicaron una lista de archivos de la violación en su sitio de fuga de datos el 10 de agosto.

La información extraída, según Talos, incluía el contenido de una carpeta de almacenamiento en la nube de Box que estaba asociada con la cuenta del empleado comprometido y no se cree que haya incluido ningún dato valioso.

Además del robo de credenciales, también hubo un elemento adicional de phishing en el que el adversario recurrió a métodos como vishing (también conocido como phishing de voz) y fatiga de autenticación multifactor (MFA) para engañar a la víctima para que proporcione acceso al cliente VPN.

La fatiga de MFA o el bombardeo rápido es el nombre que se le da a una técnica utilizada por los actores de amenazas para inundar la aplicación de autenticación de un usuario con notificaciones automáticas con la esperanza de que cedan y, por lo tanto, permitan que un atacante obtenga acceso no autorizado a una cuenta.

«El atacante finalmente logró una aceptación de MFA push, otorgándole acceso a VPN en el contexto del usuario objetivo», señaló Talos.

Al establecer un punto de apoyo inicial en el entorno, el atacante se movió para inscribir una serie de nuevos dispositivos para MFA y escaló a privilegios administrativos, otorgándoles amplios permisos para iniciar sesión en varios sistemas, una acción que también llamó la atención de los equipos de seguridad de Cisco.

El actor de amenazas, que atribuyó a un agente de acceso inicial (IAB) con vínculos con la pandilla de delitos cibernéticos UNC2447, el grupo de actores de amenazas LAPSUS$ y los operadores de ransomware Yanluowang, también tomó medidas para agregar sus propias cuentas de puerta trasera y mecanismos de persistencia.

UNC2447, un actor «agresivo» de Russia-nexus motivado financieramente, fue descubierto en abril de 2021 explotando una falla de día cero en SonicWall VPN para eliminar el ransomware FIVEHANDS.

Yanluowang, que lleva el nombre de una deidad china , es una variante de ransomware que se ha utilizado contra corporaciones en EE. UU., Brasil y Turquía desde agosto de 2021 . A principios de abril, una falla en su algoritmo de cifrado permitió a Kaspersky descifrar el malware y ofrecer un descifrador gratuito para ayudar a las víctimas.

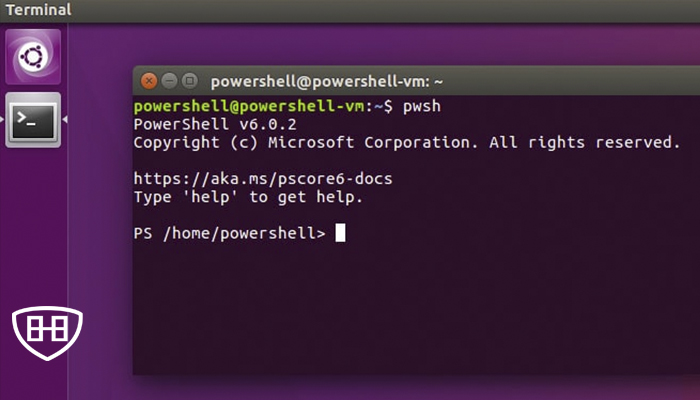

Además, se dice que el actor implementó una variedad de herramientas, incluidas utilidades de acceso remoto como LogMeIn y TeamViewer, herramientas de seguridad ofensivas como Cobalt Strike, PowerSploit, Mimikatz e Impacket destinadas a aumentar su nivel de acceso a los sistemas dentro de la red.

«Después de establecer el acceso a la VPN, el atacante comenzó a usar la cuenta de usuario comprometida para iniciar sesión en una gran cantidad de sistemas antes de comenzar a adentrarse más en el entorno», explicó. «Se trasladaron al entorno Citrix, comprometiendo una serie de servidores Citrix y finalmente obtuvieron acceso privilegiado a los controladores de dominio».

Posteriormente, también se observó a los actores de amenazas moviendo archivos entre sistemas dentro del entorno utilizando el Protocolo de escritorio remoto (RDP) y Citrix modificando las configuraciones de firewall basadas en host, sin mencionar la preparación del conjunto de herramientas en ubicaciones de directorio bajo el perfil de usuario público en hosts comprometidos.

Dicho esto, no se implementó ningún ransomware. «Si bien no observamos la implementación de ransomware en este ataque, los TTP utilizados fueron consistentes con la ‘actividad previa al ransomware’, actividad comúnmente observada que conduce a la implementación de ransomware en los entornos de las víctimas», dijo la compañía.

Cisco señaló además que los atacantes, después de ser expulsados, intentaron establecer comunicaciones por correo electrónico con los ejecutivos de la empresa al menos tres veces, instándolos a pagar y que «nadie sabrá sobre el incidente y la fuga de información». El correo electrónico también incluía una captura de pantalla de la lista de directorios de la carpeta Box exfiltrada.

Además de iniciar un restablecimiento de contraseña en toda la empresa, la firma con sede en San José enfatizó que el incidente no tuvo impacto en sus operaciones comerciales ni resultó en un acceso no autorizado a datos confidenciales de clientes, información de empleados y propiedad intelectual, y agregó que «intentó bloquear con éxito». para acceder a su red desde entonces.