Vulnerabilidad critica en cortafuegos PA-Series, VM-Series y CN-Series de Palo Alto Networks, CVE-2022-0028

El software que ejecuta los firewalls de Palo Alto Networks está siendo atacado, lo que llevó a la Agencia de […]

El software que ejecuta los firewalls de Palo Alto Networks está siendo atacado, lo que llevó a la Agencia de […]

NSO Group de Israel, la empresa fabricante del conocido softwware espía Pegasus ha anunciado su cese este domingo Así, según […]

Los actores de amenazas detrás de una campaña de phishing a gran escala adversary-in-the-middle (AiTM) dirigida a los usuarios empresariales […]

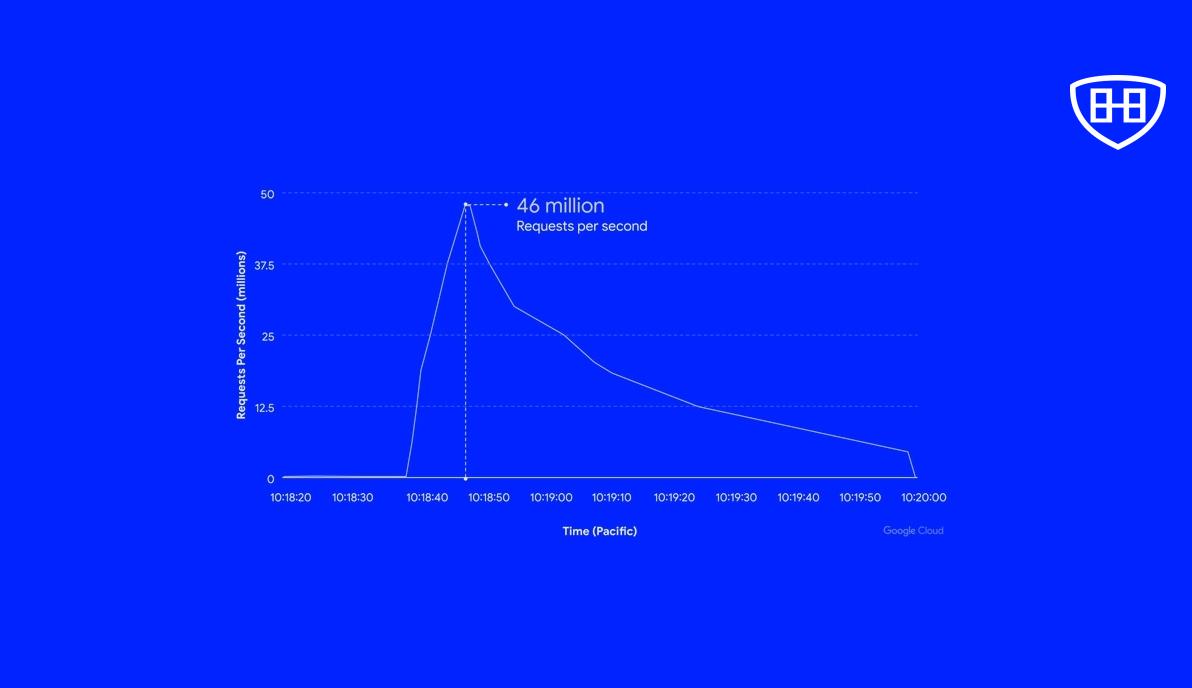

Google ha informado que ha bloqueado el ataque de denegación de servicio distribuido (DDoS) ‘más grande’ registrado, que tuvo un […]

Los cibercriminales se están moviendo cada vez más hacia formas híbridas de ataques de phishing que combinan llamadas de ingeniería […]

Los profesionales de la seguridad cibernética consideran que los ataques de ingeniería social y phishing son la amenaza número uno […]

El uso de una red privada virtual (VPN, por sus siglas en inglés) en dispositivos iOS ha dado lugar a […]

La compañía de inteligencia de riesgos cibernéticos con sede en Atlanta, Cyble, descubrió un nuevo malware troyano de acceso remoto […]

Han surgido detalles de una vulnerabilidad de seguridad de ocho años en el kernel de Linux que, según los investigadores, […]

El actor de amenazas Donot Team ha actualizado su kit de herramientas de malware Jaca Windows con capacidades mejoradas, incluido […]

La división de nube de Google reveló el jueves que mitigó una serie de ataques de denegación de servicio (DDoS) […]

Los ladrones de alta tecnología ahora se están enfocando en los autos de botón de encendido hackeando los llaveros, dejando […]