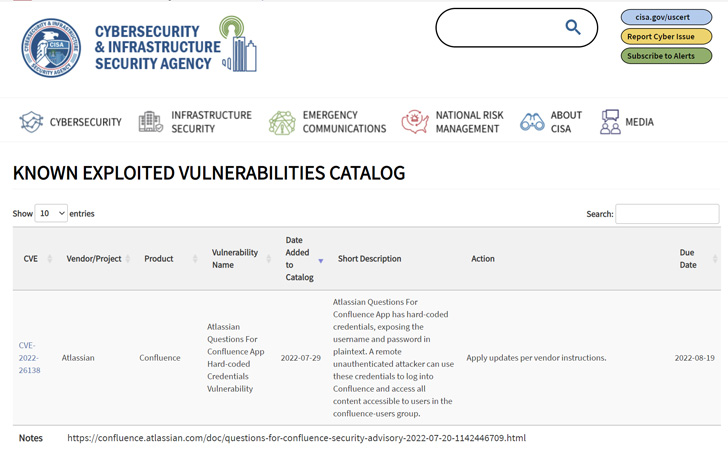

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA, por sus siglas en inglés) agregó el viernes la falla de seguridad de Atlassian recientemente revelada a su Catálogo de Vulnerabilidades Explotadas Conocidas, con base en evidencia de explotación activa.

La vulnerabilidad, rastreada como CVE-2022-26138 , se refiere al uso de credenciales codificadas cuando la aplicación Questions For Confluence está habilitada en instancias de Confluence Server y Data Center.

«Un atacante remoto no autenticado puede usar estas credenciales para iniciar sesión en Confluence y acceder a todo el contenido accesible para los usuarios en el grupo de usuarios de confluence», señala CISA en su aviso.

Según las restricciones de la página y la información que una empresa tiene en Confluence, la explotación exitosa de la deficiencia podría conducir a la divulgación de información confidencial.

Aunque la compañía de software australiana abordó el error la semana pasada en las versiones 2.7.38 y 3.0.5, desde entonces ha estado bajo explotación activa , reveló esta semana la firma de seguridad cibernética Rapid7.

«Los esfuerzos de explotación en este momento no parecen estar muy generalizados, aunque esperamos que eso cambie», dijo a The Hacker News Erick Galinkin, investigador principal de IA en Rapid7.

«La buena noticia es que la vulnerabilidad está en la aplicación Questions for Confluence y no en Confluence en sí, lo que reduce significativamente la superficie de ataque».

Con la falla ahora agregada al catálogo, el Poder Ejecutivo Civil Federal (FCEB) en los EE. UU. tiene la obligación de aplicar parches antes del 19 de agosto de 2022 para reducir su exposición a los ataques cibernéticos.

«En este punto, la vulnerabilidad ha sido pública durante un período de tiempo relativamente corto», señaló Galinkin. «Junto con la ausencia de actividad significativa posterior a la explotación, todavía no tenemos ningún actor de amenazas atribuido a los ataques».