Proxys, VPNs y TOR: ¿Qué debes saber para ser realmente anónimo?

Antes de que cojas y utilices el primer servicio proxy o VPN que te salga anunciado en Google te recomiendo […]

Antes de que cojas y utilices el primer servicio proxy o VPN que te salga anunciado en Google te recomiendo […]

Xataka ha publicado una colección de 17 sitios y herramientas online para detectar filtraciones y así evitar que puedan hackear […]

El ‘snippet’ o fragmento de código viene a ser al desarrollador de software lo que el ladrillo es al albañil. […]

A través de la programación informática se puede crear una aplicación o software, para desarrollar un concepto o proyecto, y para llevar […]

Damn Vulnerable Bank es una aplicación Android diseñada vulnerable de forma intencional. Hay numerosos recursos disponibles en Internet para comenzar […]

¿PyPI es seguro realmente? conoce alguno de los vectores de ataques más populares en este repositorio.

Rust ha ganado rápidamente impulso entre los desarrolladores, por su enfoque en el rendimiento, la seguridad, la concurrencia segura y […]

Anuncian la Protección total de cookies, un importante avance en la privacidad de Firefox integrado en el modo estricto de ETP . La […]

En el Consumer Electronics Show de 2021 de hoy, Intel anunció que agregará capacidades de detección de ransomware a sus […]

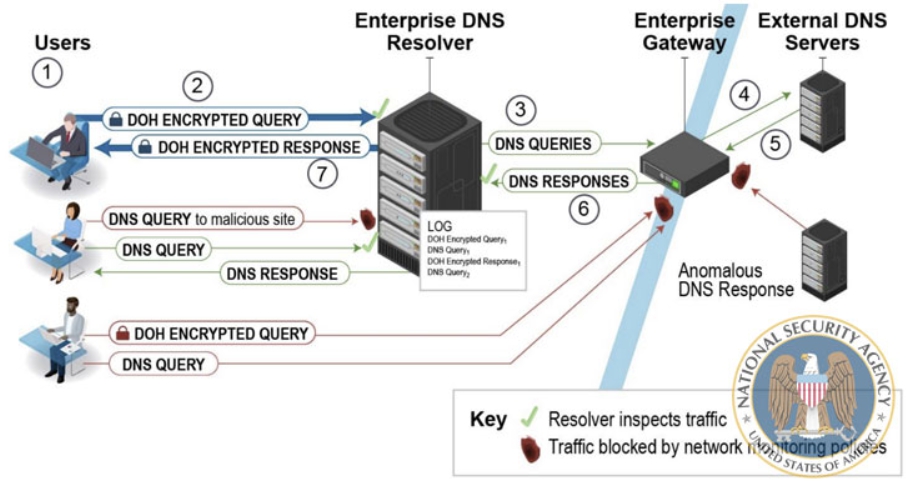

La Agencia de Seguridad Nacional de EE. UU. (NSA) dijo el viernes que DNS sobre HTTPS (DoH), si se configura […]

¿Qué es BSides? BSides es una marca internacional auspiciada en #Panamá por la fundación Comunidad DOJO. Es un evento anual […]

Mantener la seguridad es algo imprescindible cuando nos conectamos a la red, utilizamos servicios o dispositivos. Son muchos los ataques […]