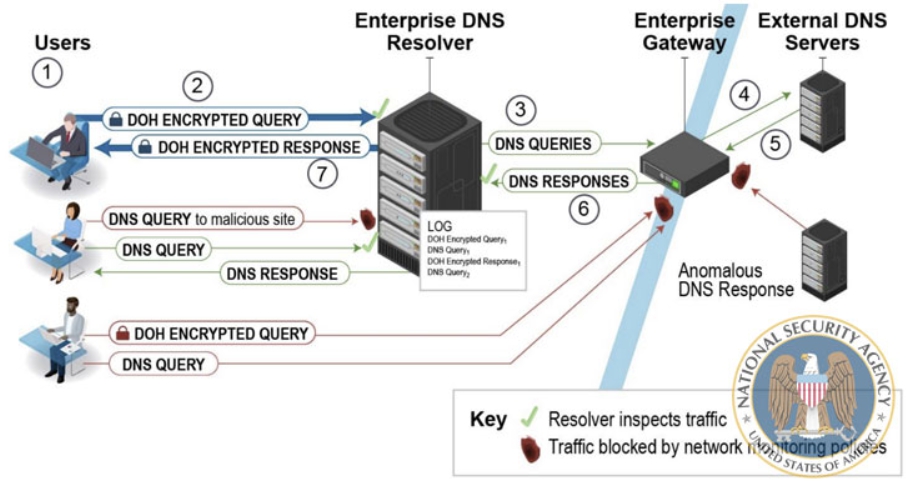

La Agencia de Seguridad Nacional de EE. UU. (NSA) dijo el viernes que DNS sobre HTTPS (DoH), si se configura adecuadamente en entornos empresariales, puede ayudar a prevenir «numerosas» técnicas iniciales de acceso, comando y control y exfiltración utilizadas por los actores de amenazas.

«El protocolo de transferencia de DNS sobre hipertexto sobre seguridad de la capa de transporte (HTTPS), a menudo denominado DNS sobre HTTPS (DoH), cifra las solicitudes de DNS mediante HTTPS para proporcionar privacidad, integridad y autenticación de origen de ‘última milla’ con un solucionador de DNS del cliente «de acuerdo con la nueva guía de la NSA .

Propuesto en 2018, DoH es un protocolo para realizar la resolución remota del sistema de nombres de dominio a través del protocolo HTTPS.

Una de las principales deficiencias de las búsquedas de DNS actuales es que, incluso cuando alguien visita un sitio que utiliza HTTPS, la consulta de DNS y su respuesta se envían a través de una conexión no cifrada, lo que permite que terceros escuchen a escondidas en la red para rastrear todos los sitios web que visita un usuario. visitando.

Peor aún, la configuración está lista para llevar a cabo ataques man-in-the-middle (MiTM) simplemente cambiando las respuestas de DNS para redirigir a los visitantes desprevenidos a un sitio con malware elegido por el adversario.

Por lo tanto, al utilizar HTTPS para cifrar los datos entre el cliente de DoH y el sistema de resolución de DNS basado en DoH, DoH tiene como objetivo aumentar la privacidad y seguridad del usuario al evitar la interceptación y la manipulación de datos de DNS por ataques MiTM.

A tal efecto, la NSA recomienda usar solo resolutores de DNS empresariales designados para lograr la defensa de ciberseguridad deseada, al tiempo que advierte que las aplicaciones de cliente individuales que habilitan DoH utilizando resolutores de DoH de terceros pueden eludir por completo el servicio de DNS empresarial.

Una consecuencia es que «el malware también puede aprovechar DoH para realizar búsquedas de DNS que eluden los resolutores de DNS empresariales y las herramientas de monitoreo de red, a menudo con fines de comando y control o exfiltración».

La puerta de enlace, que se utiliza para reenviar la consulta a servidores DNS autorizados externos en caso de que el sistema de resolución de DNS empresarial no tenga la respuesta de DNS almacenada en caché, debe diseñarse para bloquear las solicitudes de DNS, DoH y DNS sobre TLS ( DoT ) a los solucionadores externos. y servidores DNS que no son del solucionador empresarial, agregó la agencia.

DoH no es una panacea

Aunque el Departamento de Salud protege las transacciones de DNS de modificaciones no autorizadas, la NSA advirtió que la tecnología «no es una panacea» y puede brindar «una falsa sensación de seguridad».

«DoH no garantiza la protección de los actores de amenazas cibernéticas y su capacidad para ver a dónde va un cliente en la web», dijo. «DoH está diseñado específicamente para cifrar solo la transacción de DNS entre el cliente y el solucionador, no cualquier otro tráfico que ocurra después de que se satisfaga la consulta».

Además, el cifrado no hace nada para evitar que el proveedor de DNS vea tanto las solicitudes de búsqueda como la dirección IP del cliente que las realiza, lo que socava de manera efectiva las protecciones de privacidad y hace posible que un proveedor de DNS cree perfiles detallados basados en los usuarios. hábitos de navegación.

Oblivious DNS-over-HTTPS ( ODoH ), anunciado el mes pasado por ingenieros de Apple, Cloudflare y Fastly, tiene como objetivo abordar este problema. Evita que el solucionador de DoH sepa qué cliente solicitó qué nombres de dominio omitiendo todas las solicitudes a través de un proxy que separa las direcciones IP de las consultas, «para que ninguna entidad pueda ver ambas al mismo tiempo».

Dicho de otra manera, esto significa que el proxy no conoce el contenido de las consultas y respuestas, y el resolutor no conoce las direcciones IP de los clientes.

En segundo lugar, el uso de DoH tampoco niega la posibilidad de que los resolutores que se comunican con servidores maliciosos en sentido ascendente aún sean susceptibles al envenenamiento de la caché de DNS .

«Las empresas que permiten DoH sin un enfoque estratégico y exhaustivo pueden terminar interfiriendo con las herramientas de monitoreo de red, evitando que detecten actividad de amenazas maliciosas dentro de la red y permitiendo que los actores de amenazas cibernéticas y el malware eludan los resolutores de DNS empresariales designados».