Pyattck: paquete para interactuar con el framework MITRE ATT&CK

Contenido completo e Si te dedicas a threat hunting y tienes el foco en las tácticas, técnicas y procedimientos (TTP) […]

Contenido completo e Si te dedicas a threat hunting y tienes el foco en las tácticas, técnicas y procedimientos (TTP) […]

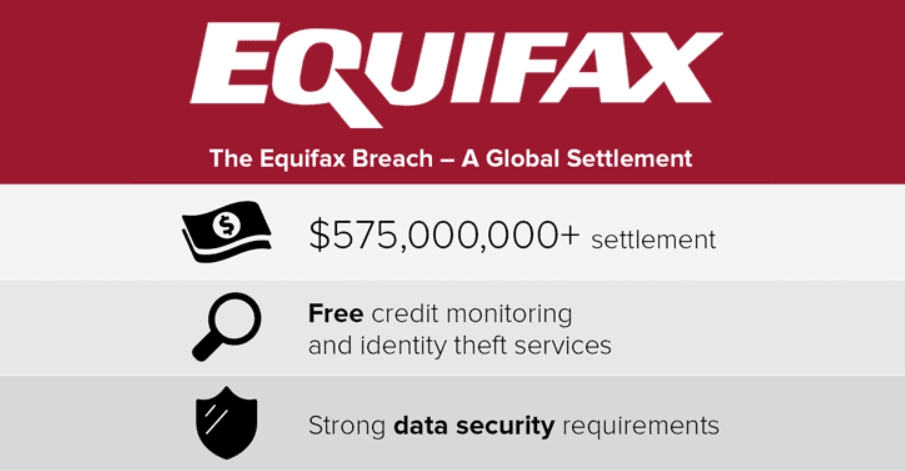

Equifax, una de las tres firmas de informes de crédito más grandes de los Estados Unidos, tiene que pagar hasta […]

Un nuevo estudio muestra que la tecnología cuántica alcanzará los estándares de cifrado de hoy mucho antes de lo esperado. Eso debería […]

En temas de seguridad, los procesadores han sido uno de los objetivos principales de los atacantes en los últimos meses. Una […]

Microsoft dice que las empresas ahora pueden implementar el uso de claves de seguridad a escala, al lanzar un adelanto […]

Los gobiernos europeos están preocupados por una serie de incidentes en la red que han hecho que la Unión Europea […]

Si está en Kazajstán y no puede acceder al servicio de Internet sin instalar un certificado, no está solo. El […]

Microsoft ha agregado un nuevo error a la lista de problemas conocidos en Windows 10 1903 sobre las conexiones de […]

Esto podría permitir al atacante ejecutar programas que no sean de confianza, incluso con WDAC habilitado. Windows Defender Application Control […]

El fenómeno era especialmente significativo al instalar un juego, una tarea titánica para las máquinas de aquella época que podía […]

Microsoft está implementando la detección proactiva de suplantación de identidad de Microsoft Forms para mejorar la seguridad del producto mediante […]

En una Alerta Flash del FBI, el FBI ha liberado las claves de descifrado maestras para las versiones 4, 5, […]