La nueva variante Echobot Botnet utiliza más de 50 exploits para propagarse

Echobot fue descubierto en mayo y analizado por investigadores de seguridad de Palo Alto Networks, que descubrieron que incorporaba 18 […]

Echobot fue descubierto en mayo y analizado por investigadores de seguridad de Palo Alto Networks, que descubrieron que incorporaba 18 […]

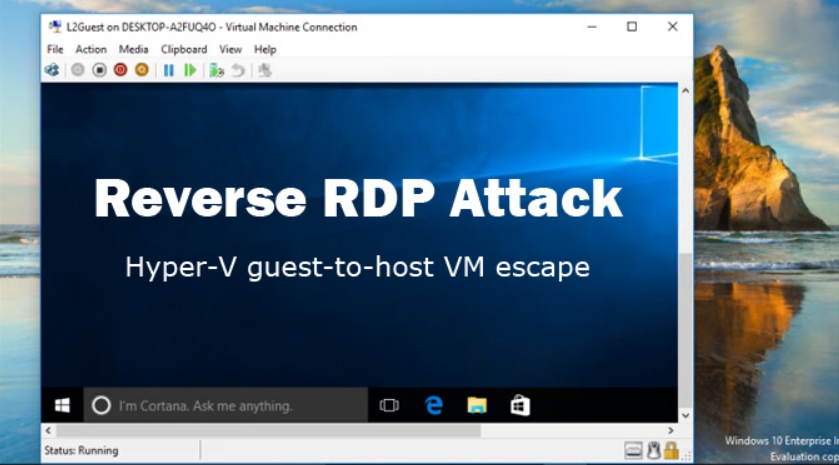

Una vulnerabilidad en el Protocolo de escritorio remoto (RDP) de Microsoft también se puede usar para escapar de las máquinas […]

Esto es lo que está ocurriendo con Machete, un grupo de espionaje cibernético que está robando datos confidenciales al ejército venezolano. […]

Python para Principiantes Desarrolla tus conocimientos con este poderoso curso en el cual aprenderás las bases principales de Python iniciando […]

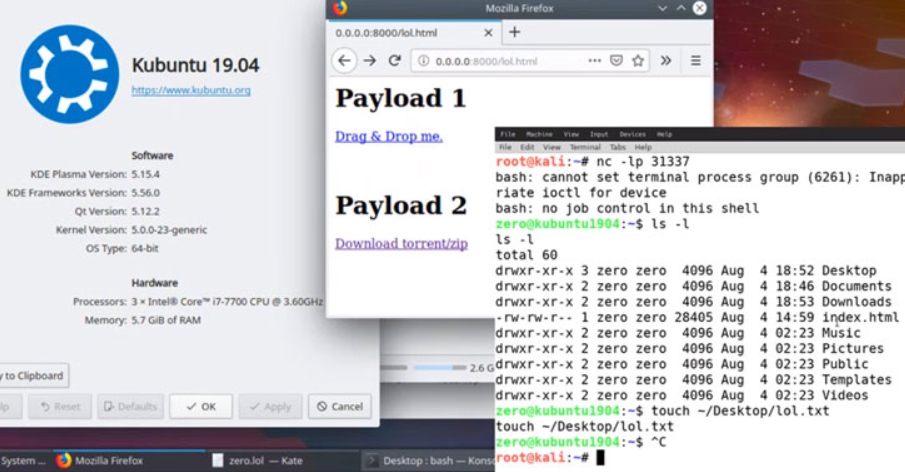

Un investigador de ciberseguridad ha revelado una vulnerabilidad de día cero sin parches en el marco de software de KDE […]

Se ha descubierto una serie de vulnerabilidades críticas en los conjuntos de chips de Qualcomm que podrían permitir a los […]

El gobierno federal de los Estados Unidos ha acusado a un ciudadano paquistaní por sobornar a los empleados de la […]

Identificada como CVE-2019-1125, la vulnerabilidad podría permitir a los atacantes locales no privilegiados acceder a información confidencial almacenada en la […]

Cuando estamos de vacaciones, el WiFi gratis es algo muy deseado; sobre todo si tenemos una tarifa de datos limitada. Por ello, solemos […]

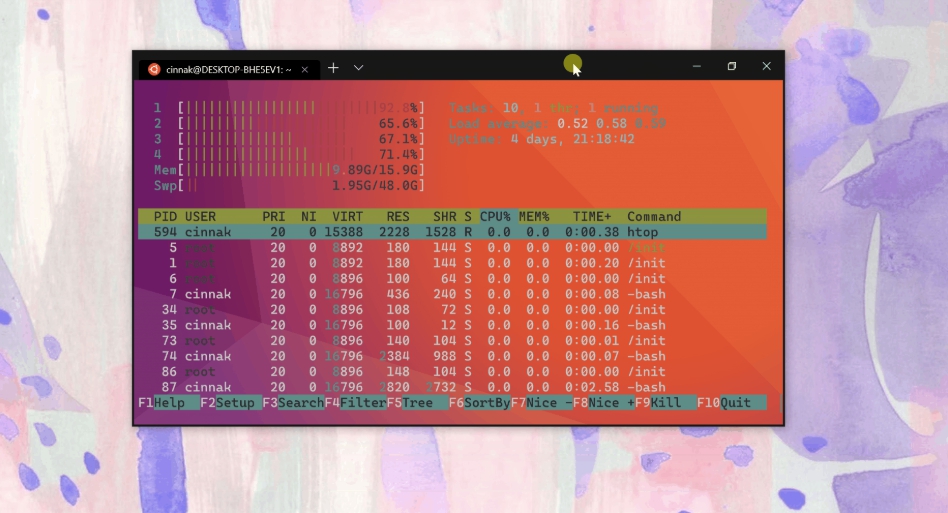

Windows Terminal Preview v0.3 ha sido publicado en Microsoft Store. Si ya instaló la Terminal desde la Tienda, recibirá esta actualización […]

La parte de internet que cualquier persona conoce y que es accesible a través de los buscadores estándares se llama […]

En concreto, Mathy Vanhoef ha descubierto dos vulnerabilidades junto a otro investigador llamado Eyal Ronel. Estos fallos se encuentran en las recomendaciones […]