Durante el fin de semana se publicó un código de explotación de prueba de concepto para una vulnerabilidad de gravedad alta explotada activamente y que afecta a los servidores de Microsoft Exchange.

El error de seguridad registrado como CVE-2021-42321 afecta a Exchange Server 2016 y Exchange Server 2019, incluidos los utilizados por los clientes en el modo híbrido de Exchange y Microsoft lo corrigió durante el martes de parches de este mes.

La explotación exitosa permite a los atacantes autenticados ejecutar código de forma remota en servidores Exchange vulnerables.

El domingo, casi dos semanas después de que se lanzara el parche CVE-2021-42321, el investigador Janggggg publicó un exploit de prueba de concepto para el error de RCE posterior a la autenticación de Exchange.

«Este PoC simplemente ejecuta mspaint.exe en el objetivo, se puede utilizar para reconocer el patrón de firma de un evento de ataque exitoso», dijo el investigador.

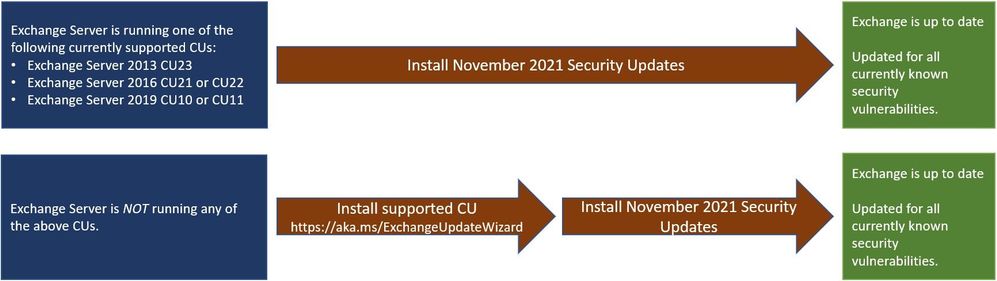

Se advierte a los administradores que apliquen el parche de inmediato.

«Somos conscientes de los ataques dirigidos limitados en la naturaleza utilizando una de las vulnerabilidades (CVE-2021-42321), que es una vulnerabilidad posterior a la autenticación en Exchange 2016 y 2019», dijo Microsoft.

Si aún no se ha parcheado esta vulnerabilidad en servidores locales, se puede generar un inventario rápido de todos los servidores de Exchange en el entorno que deben actualizarse utilizando la última versión del script del comprobador de estado de Exchange Server.

Para verificar si alguno de sus servidores Exchange vulnerables ya ha sido afectado por intentos de explotación CVE-2021-42321, se debe ejecutar esta consulta de PowerShell en cada servidor Exchange para verificar eventos específicos:

Get-EventLog -LogName Application -Source "MSExchange Common"

-EntryType Error | Where-Object { $_.Message -like "*BinaryFormatter.Deserialize*" }Los administradores de Exchange se han enfrentado a dos oleadas masivas de ataques desde principios de 2021, dirigidas a las vulnerabilidades de seguridad de ProxyLogon y ProxyShell.

Con esta última vulnerabilidad (CVE-2021-42321), los investigadores ya están viendo cómo los atacantes buscan e intentan comprometer los sistemas vulnerables.