Los operadores de estado-nación con nexo con Irán están recurriendo cada vez más al ransomware como un medio para generar ingresos y sabotear intencionalmente sus objetivos, al tiempo que participan en campañas de ingeniería social pacientes y persistentes y agresivos ataques de fuerza bruta.

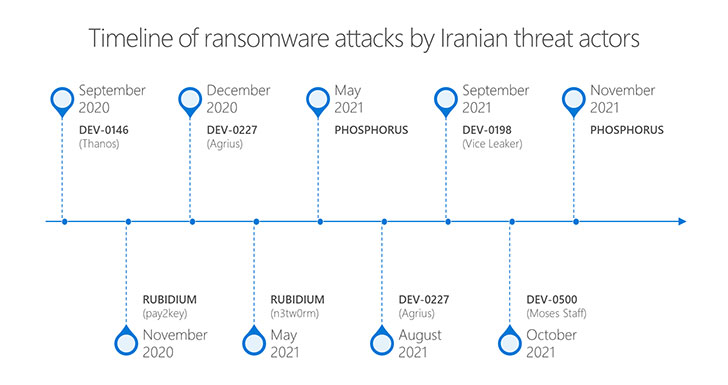

Se ha descubierto que no menos de seis actores de amenazas afiliados al país de Asia Occidental implementan ransomware para lograr sus objetivos estratégicos, revelaron investigadores del Centro de Inteligencia de Amenazas de Microsoft (MSTIC) , y agregaron que «estas implementaciones de ransomware se lanzaron en oleadas cada seis u ocho semanas en promedio . «

Es de destacar un actor de amenazas rastreado como Phosphorus (también conocido como Charming Kitten o APT35), que se ha encontrado escaneando direcciones IP en Internet en busca de Fortinet FortiOS SSL VPN sin parches y servidores de Exchange locales para obtener acceso inicial y persistencia en redes vulnerables, antes moviéndose para implementar cargas útiles adicionales que permitan a los actores pivotar a otras máquinas e implementar ransomware.

Otra táctica incorporada en el libro de jugadas es aprovechar una red de cuentas de redes sociales ficticias, que incluyen hacerse pasar por mujeres atractivas, para generar confianza con los objetivos durante varios meses y, en última instancia, entregar documentos con malware que permiten la exfiltración de datos de los sistemas de las víctimas. Tanto Phosphorus como un segundo actor de amenazas llamado Curium han sido vistos incorporando métodos de ingeniería social «pacientes» para comprometer sus objetivos.

«Los atacantes construyen una relación con los usuarios objetivo a lo largo del tiempo al tener comunicaciones constantes y continuas que les permite generar confianza y seguridad con el objetivo», dijeron los investigadores de MSTIC. En muchos de los casos que hemos observado, los objetivos realmente creían que estaban haciendo una conexión humana y no interactuando con un actor de amenazas que operaba desde Irán «.

Una tercera tendencia es el uso de ataques de rociado de contraseñas para apuntar a los inquilinos de Office 365 que tienen como objetivo empresas de tecnología de defensa de EE. UU., La UE e Israel, cuyos detalles publicitó Microsoft el mes pasado , mientras lo atribuía a un grupo de amenazas emergentes DEV-0343.

Además, los grupos de piratas informáticos también han demostrado la capacidad de adaptarse y cambiar de forma en función de sus objetivos estratégicos y su oficio, evolucionando hacia «actores de amenazas más competentes» competentes en operaciones de interrupción e información mediante la realización de una variedad de ataques, como el ciberespionaje, ataques de phishing y rociado de contraseñas, empleando malware móvil, limpiadores y ransomware, e incluso llevando a cabo ataques a la cadena de suministro.

Los hallazgos son especialmente significativos a la luz de una nueva alerta emitida por agencias de ciberseguridad de Australia, el Reino Unido y los EE. UU., Que advierte sobre una ola continua de intrusiones llevadas a cabo por grupos de piratería informática patrocinados por el gobierno iraní al explotar las vulnerabilidades de Microsoft Exchange ProxyShell y Fortinet.

«Estos actores de APT patrocinados por el gobierno iraní pueden aprovechar este acceso para operaciones de seguimiento, como exfiltración o encriptación de datos, ransomware y extorsión», dijeron las agencias en un boletín conjunto publicado el miércoles.