En enero de 2021 una operación liderada por Europol Interpol desmantelaba la botnet Emotet, uno de los malware más prevalentes de los últimos años que venía operando desde 2014 y que se estima provocó daños económicos por aproximadamente 2.500 millones de dólares.

En total unos 700 servidores de comando y control (C&C) utilizados por los atacantes para comprometer equipos y lanzar nuevas campañas maliciosas fueron desconectados como parte de la operación y rápidamente se observó una caída abrupta en su actividad.

Sin embargo, pese a los esfuerzos, el pasado 14 de noviembre se detectó una nueva campaña de malspam que distribuía el troyano Trickbot que luego descargaban en una segunda instancia una DLL maliciosa correspondiente a Emotet.

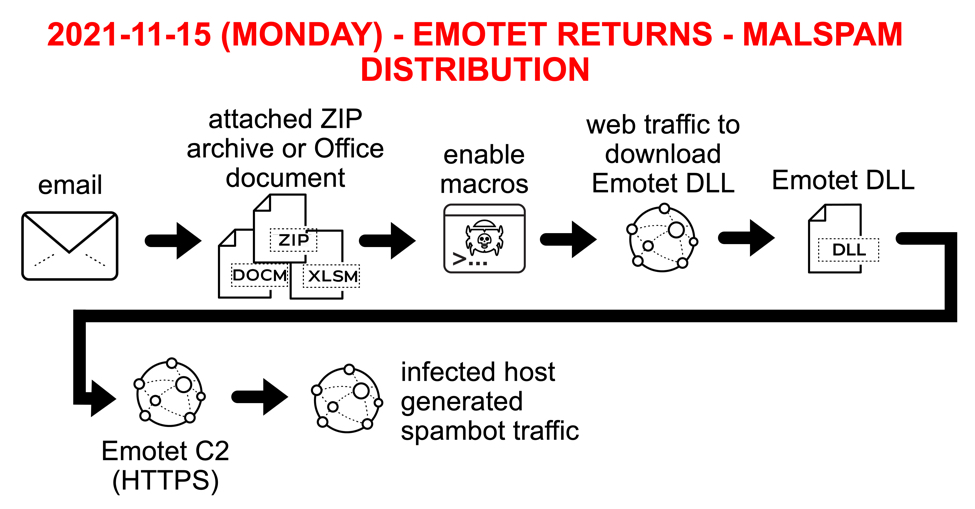

En el reporte publicado por SANS se muestra la cadena de infección de la nueva versión de la botnet Emotet. Estas nuevas campañas de malspam contienen archivos adjuntos que pueden presentarse en tres distintos formatos:

- Archivos de Microsoft Excel (.xlsm)

- Archivos de Word (.docm)

- Archivos comprimidos en formato ZIP que vienen protegidos con contraseña e incluyen un archivo Word

Además, con el transcurso de los días comenzaron a observarse correos que en lugar de un adjunto incluían un enlace para la descarga de los mismos.

Por otra parte, si bien se ha observado la distribución a través de Trickbot, algunos investigadores ya confirman que también comenzaron a circular campañas a través del correo que descargan Emotet directamente, con lo cual podría ser una señal de que su infraestructura está creciendo.

Según explicó el investigador Cryptolaemus que desde hace tiempo sigue la actividad de Emotet, la nueva versión analizada presenta algunas modificaciones con respecto a las anteriores. Una de ellas es que ahora cuenta con siete comandos que amplía las posibilidades de descarga de binarios.

Por su parte, desde la organización Abuse.ch compartieron una lista de servidores de C&C para que puedan ser bloqueados para mayor protección.

Vale la pena recordar que en el pasado Emotet era utilizado como infraestructura de malware como servicio (MaaS, por sus siglas en inglés) para distribuir otras amenazas. Si bien en este resurgir Trickbot está distribuyendo Emotet, antes de la interrupción de su infraestructura Emotet distribuía Trickbot, el cual a su vez era utilizado para descargar algunos ransomware como Ryuk o Conti.