Se ha descubierto que Windows 10 de Microsoft y las próximas versiones de Windows 11 son vulnerables a una nueva vulnerabilidad de escalada de privilegios local que permite a los usuarios con permisos de bajo nivel acceder a los archivos del sistema de Windows, lo que a su vez les permite desenmascarar la contraseña de instalación del sistema operativo e incluso descifrar claves privadas.

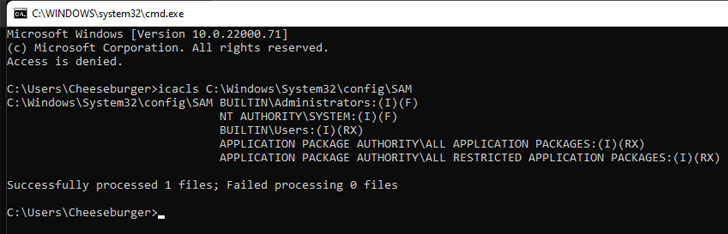

«A partir de Windows 10 build 1809, los usuarios no administrativos tienen acceso a archivos de colmena de registro SAM, SYSTEM y SECURITY», dijo el Centro de Coordinación CERT (CERT / CC) en una nota de vulnerabilidad publicada el lunes. «Esto puede permitir la escalada de privilegios locales (LPE)».

Los archivos en cuestión son los siguientes:

- c: \ Windows \ System32 \ config \ sam

- c: \ Windows \ System32 \ config \ system

- c: \ Windows \ System32 \ config \ security

Microsoft, que está rastreando la vulnerabilidad con el identificador CVE-2021-36934 , reconoció el problema, pero aún no ha implementado un parche ni ha proporcionado un cronograma de cuándo estará disponible la solución.

«Existe una vulnerabilidad de elevación de privilegios debido a Listas de control de acceso (ACL) excesivamente permisivas en varios archivos del sistema, incluida la base de datos del Administrador de cuentas de seguridad ( SAM )», señalaron los fabricantes de Windows. «Un atacante que aprovechara con éxito esta vulnerabilidad podría ejecutar código arbitrario con privilegios de SISTEMA. Un atacante podría instalar programas, ver, cambiar o eliminar datos, o crear nuevas cuentas con derechos de usuario completos.

Sin embargo, la explotación exitosa de la falla requiere que el atacante ya tenga un punto de apoyo y esté en posesión de la capacidad de ejecutar código en el sistema de la víctima. Mientras tanto, el CERT / CC recomienda que los usuarios restrinjan el acceso a sam, el sistema y los archivos de seguridad y eliminen las instantáneas VSS de la unidad del sistema.

La última divulgación también marca el tercer error sin parches revelado públicamente en Windows desde el lanzamiento de las actualizaciones de Patch Tuesday el 13 de julio. Además de CVE-2021-36934, también se han descubierto dos debilidades más que afectan al componente Print Spooler , lo que llevó a Microsoft a instar a todos los usuarios. detener y deshabilitar el servicio para proteger los sistemas contra la explotación.

Las distribuciones de Linux sufren el defecto de escalamiento de privilegios «Sequoia»

No es solo Windows. Se han publicado soluciones para una deficiencia de seguridad que afecta a todas las versiones del kernel de Linux desde 2014 y que pueden ser explotadas por usuarios malintencionados y malware ya implementado en un sistema para obtener privilegios de nivel raíz.

Apodado «Sequoia» por investigadores de la firma de ciberseguridad Qualys, al problema se le ha asignado el identificador CVE-2021-33909 y afecta a las instalaciones predeterminadas de Ubuntu 20.04, Ubuntu 20.10, Ubuntu 21.04, Debian 11 y Fedora 34 Workstation. Las versiones 6, 7 y 8 de Red Hat Enterprise Linux también se ven afectadas por la vulnerabilidad.

Específicamente, la falla se refiere a una vulnerabilidad de conversión de tipo size_t-to-int en la interfaz del sistema de archivos «seq_file» del kernel de Linux, que permite a un atacante local sin privilegios crear, montar y eliminar una estructura de directorio profunda cuya longitud total de ruta excede 1 GB, lo que resulta en escalamiento de privilegios en el host vulnerable.

Por separado, Qualys también reveló una vulnerabilidad de denegación de servicio por agotamiento de la pila en systemd ( CVE-2021-33910 ) que podría ser explotada por atacantes sin privilegios para bloquear el paquete de software y desencadenar un pánico en el kernel.