Un día cero sin parches en Microsoft Windows 10 permite a los atacantes corromper un disco duro con formato NTFS con un comando de una línea.

En múltiples pruebas realizadas por BleepingComputer , este resumen puede entregarse oculto dentro de un archivo de acceso directo de Windows, un archivo ZIP, archivos por lotes o varios otros vectores para desencadenar errores en el disco duro que corrompen el índice del sistema de archivos al instante.

Vulnerabilidad NTFS «críticamente subestimada»

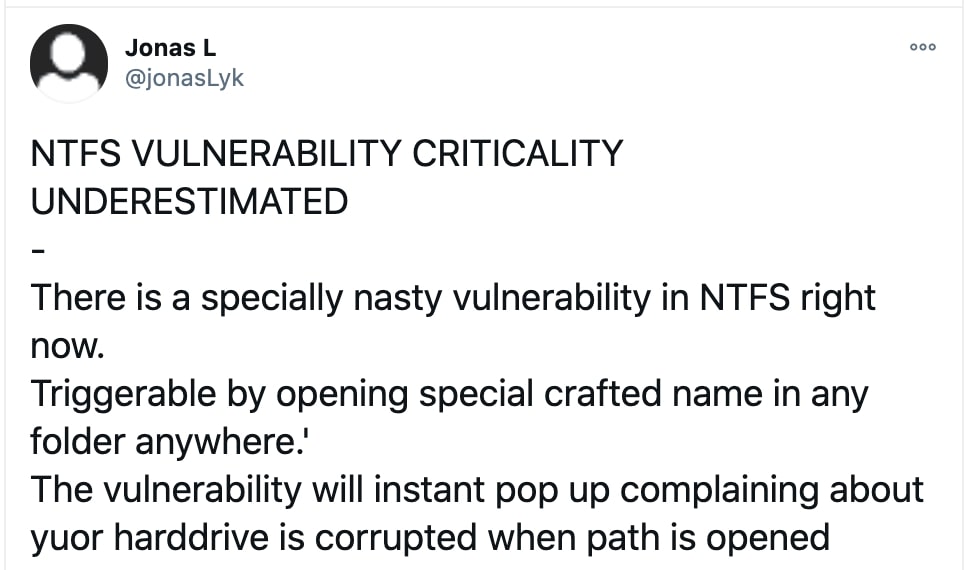

En agosto de 2020, octubre de 2020, y finalmente esta semana, el investigador de seguridad de la información Jonas L llamó la atención sobre una vulnerabilidad de NTFS que afecta a Windows 10 y que no se ha solucionado.

Cuando se explota, esta vulnerabilidad puede desencadenarse mediante un comando de una sola línea para corromper instantáneamente un disco duro con formato NTFS, y Windows solicita al usuario que reinicie su computadora para reparar los registros del disco dañados.

El investigador le dijo a BleepingComputer que la falla se volvió explotable a partir de Windows 10 build 1803, la actualización de Windows 10 de abril de 2018, y continúa funcionando en la última versión.

Lo que es peor es que la vulnerabilidad puede ser provocada por cuentas de usuario estándar y con pocos privilegios en sistemas Windows 10.

Fuente: Twitter

Una unidad puede dañarse simplemente intentando acceder al atributo NTFS $ i30 en una carpeta de cierta manera.

* ADVERTENCIA * La ejecución del siguiente comando en un sistema en vivo dañará la unidad y posiblemente la hará inaccesible. SOLO pruebe este comando en una máquina virtual que pueda restaurar a una instantánea anterior si la unidad se daña. *ADVERTENCIA*

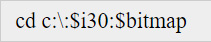

A continuación se muestra un comando de ejemplo que daña una unidad.

El atributo de índice NTFS de Windows, o cadena ‘ $ i30 ‘, es un atributo NTFS asociado con directorios que contiene una lista de los archivos y subcarpetas de un directorio. En algunos casos, el índice NTFS también puede incluir archivos y carpetas eliminados , lo que resulta útil cuando se realiza una respuesta a incidentes o análisis forense.

No está claro por qué el acceso a este atributo corrompe la unidad, y Jonas le dijo a BleepingComputer que una clave de registro que ayudaría a diagnosticar el problema no funciona.

‘No tengo idea de por qué corrompe las cosas y sería mucho trabajo averiguarlo porque la clave de registro que debería BSOD sobre la corrupción no funciona. Entonces, se lo dejo a las personas con el código fuente », dijo Jonas a BleepingComputer.

Después de ejecutar el comando en el símbolo del sistema de Windows 10 y presionar Enter, el usuario verá un mensaje de error que dice: «El archivo o directorio está dañado y es ilegible».

Windows 10 comenzará a mostrar notificaciones inmediatamente que le pedirán al usuario que reinicie su PC y repare el volumen del disco dañado. Al reiniciar, la utilidad de comprobación de disco de Windows se ejecuta y comienza a reparar el disco duro, como se muestra en el video a continuación.

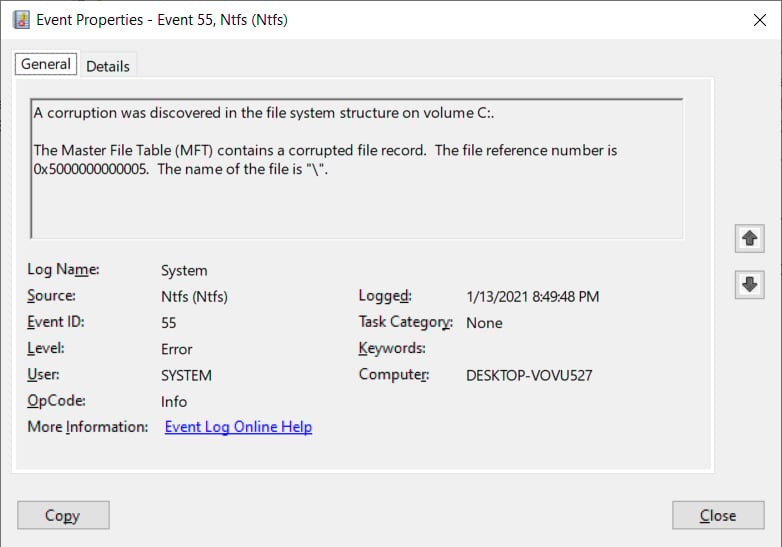

Después de que las unidades se corrompan, Windows 10 generará errores en el registro de eventos que indica que la tabla maestra de archivos (MFT) para la unidad en particular contiene un registro dañado.

Fuente: BleepingComputer

Las pruebas de BleepingComputer también muestran que puede usar este comando en cualquier unidad, no solo en la unidad C: y esa unidad se dañará posteriormente.

Formas más sofisticadas de explotar el día cero

En las pruebas realizadas por BleepingComputer , los actores de amenazas pueden usar el comando de forma maliciosa en varios exploits de PoC.

Un hallazgo sorprendente que Jonas compartió con nosotros fue que un archivo de acceso directo de Windows diseñado (.url) que tenía la ubicación de su icono establecida en C: \: $ i30: $ bitmap desencadenaría la vulnerabilidad incluso si el usuario nunca abrió el archivo .

Según lo observado por BleepingComputer, tan pronto como este archivo de acceso directo se descargue en una PC con Windows 10, y el usuario vea la carpeta en la que está presente, el Explorador de Windows intentará mostrar el icono del archivo.

Para hacer esto, el Explorador de Windows intentaría acceder a la ruta del icono creada dentro del archivo en segundo plano, corrompiendo así el disco duro NTFS en el proceso.

A continuación, las notificaciones de «reiniciar para reparar el disco duro» comienzan a aparecer en la PC con Windows, todo esto sin que el usuario ni siquiera haya abierto o hecho doble clic en el archivo de acceso directo.

Entrega de carga útil a través de archivos ZIP, archivos HTML y varios medios

Los atacantes creativos también pueden entregar esta carga útil de diversas formas a la víctima.

Si bien la política del mismo origen en la mayoría de los navegadores limitaría la publicación de estos ataques desde un servidor remoto (p. Ej., Un archivo de referencia de documento HTML remoto : /// C: /: $ i30: $ bitmap ), existen medios creativos para evitar tales restricciones.

El investigador declaró brevemente que se podrían usar otros vectores para activar este exploit de forma remota, como a través de páginas HTML diseñadas que incorporan recursos de recursos compartidos de red o unidades compartidas que tienen referencias a la ruta $ i30 infractora .

En algunos casos, según el investigador, es posible corromper la tabla maestra de archivos NTFS (MFT) .

Durante nuestra investigación, BleepingComputer se encontró con una advertencia.

En algunas pruebas, después de que la utilidad chkdsk de Windows 10 había «reparado» los errores del disco duro al reiniciar, el contenido del archivo de explotación, en este caso, el acceso directo de Windows diseñado con su icono establecido en C: \: $ i30: $ bitmap se borraría y se reemplazaría con bytes vacíos.

Esto significa que el archivo de acceso directo de Windows diseñado fue suficiente para realizar un ataque único si esto sucede.

Además, es poco probable que una víctima descargue un archivo de acceso directo de Windows ( .url ) de Internet.

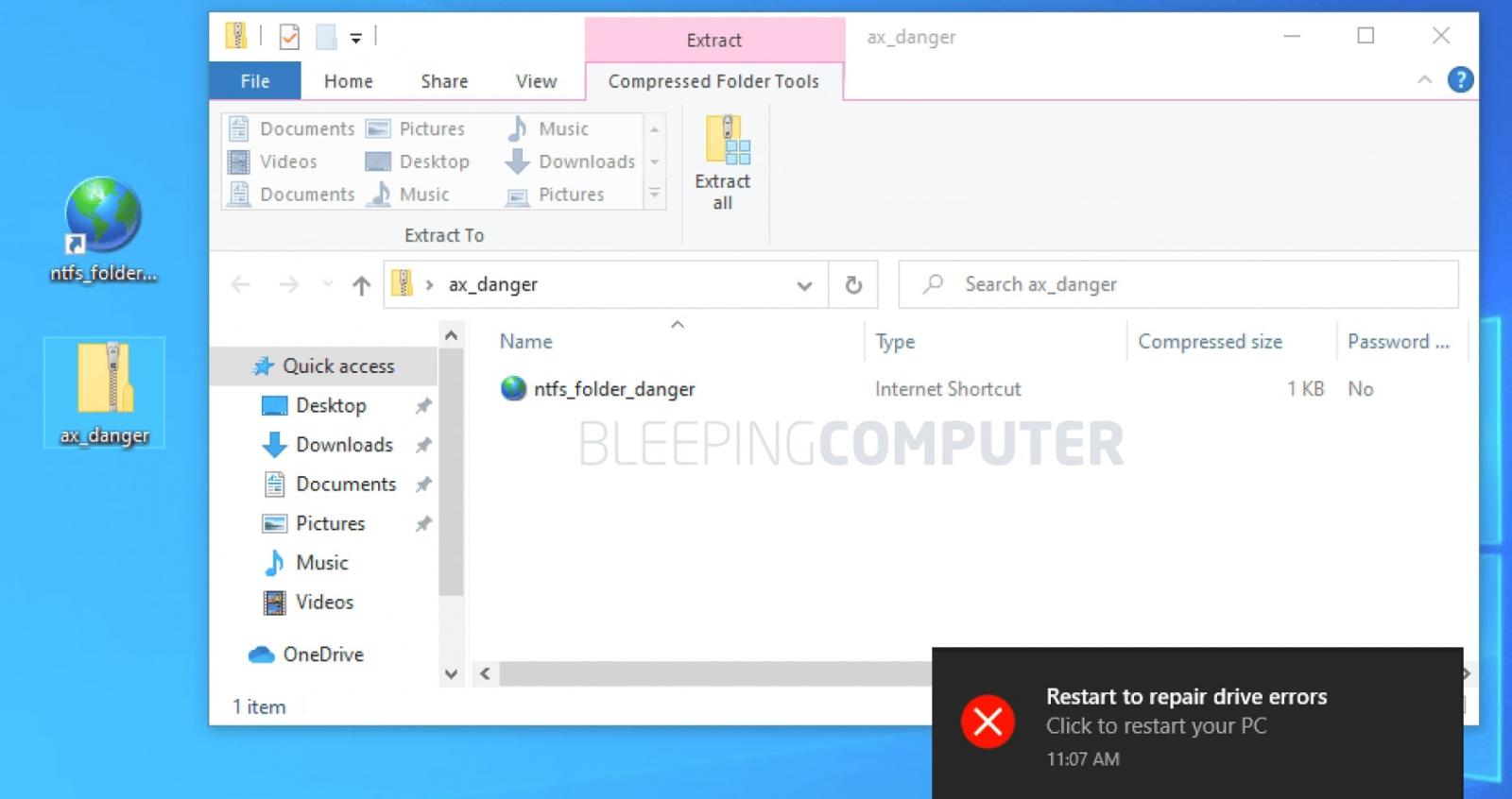

Para hacer que el ataque sea más realista y persistente, los atacantes podrían engañar a los usuarios para que descarguen un archivo ZIP para entregar el archivo creado.

Un atacante puede, por ejemplo, colarse en su archivo de acceso directo de Windows malicioso con una gran cantidad de archivos legítimos dentro de un archivo ZIP.

No solo es más probable que un usuario descargue un archivo ZIP, sino que es probable que el archivo ZIP active el exploit cada vez que se extrae.

Fuente: BleepingComputer

Esto se debe a que el contenido comprimido (y posiblemente encriptado) del archivo ZIP, incluido el acceso directo de Windows, no activará el exploit a menos que se extraiga.

E incluso cuando se extrae, el proceso de reparación del disco duro vaciaría el archivo de acceso directo de Windows extraído sin tocar la copia comprimida presente dentro del archivo ZIP hasta que el usuario intenta volver a extraer el ZIP.

Según fuentes de la comunidad infosec, las vulnerabilidades graves como estas se conocen desde hace años y se informaron a Microsoft anteriormente, pero siguen sin parchearse.

BleepingComputer se acercó a Microsoft para saber si ya conocían el error y si lo arreglarían.

«Microsoft tiene un compromiso con el cliente de investigar los problemas de seguridad informados y proporcionaremos actualizaciones para los dispositivos afectados lo antes posible», dijo un portavoz de Microsoft a BleepingComputer.

Actualización 15 de enero de 2021: este problema de NTFS también afecta a las versiones anteriores de Windows XP según la nueva información. Un usuario ha declarado que la ruta ofensiva «$ i30» es en realidad una ruta válida a la que se accede detrás de escena de cualquier forma cuando un usuario accede al directorio C: \, pero que acceder a ella directamente de la manera descrita anteriormente podría estar causando problemas sin precedentes.