Se ha observado que una botnet nunca antes vista llamada Goldoon apunta a enrutadores D-Link con una falla de seguridad crítica de casi una década de antigüedad con el objetivo de utilizar los dispositivos comprometidos para futuros ataques.

La vulnerabilidad en cuestión es CVE-2015-2051 (puntuación CVSS: 9,8), que afecta a los enrutadores D-Link DIR-645 y permite a atacantes remotos ejecutar comandos arbitrarios mediante solicitudes HTTP especialmente diseñadas.

«Si un dispositivo objetivo se ve comprometido, los atacantes pueden obtener un control total, lo que les permite extraer información del sistema, establecer comunicación con un servidor C2 y luego usar estos dispositivos para lanzar más ataques, como denegación de servicio distribuido (DDoS), «, dijeron los investigadores de Fortinet FortiGuard Labs, Cara Lin y Vincent Li .

Los datos de telemetría de la empresa de seguridad de redes apuntan a un aumento en la actividad de la botnet alrededor del 9 de abril de 2024.

Todo comienza con la explotación de CVE-2015-2051 para recuperar un script dropper de un servidor remoto, que es responsable de descargar la carga útil de la siguiente etapa para diferentes arquitecturas de sistemas Linux, incluidas aarch64, arm, i686, m68k, mips64. , mipsel, powerpc, s390x, sparc64, x86-64, sh4, riscv64, DEC Alpha y PA-RISC.

Posteriormente, la carga útil se lanza en el dispositivo comprometido y actúa como un descargador del malware Goldoon desde un punto final remoto, después de lo cual el dropper elimina el archivo ejecutado y luego se elimina a sí mismo en un intento por cubrir el rastro y pasar desapercibido.

Cualquier intento de acceder al punto final directamente a través de un navegador web muestra el mensaje de error: «Lo siento, eres un agente del FBI y no podemos ayudarte 🙁 Vete o te mataré :)».

Goldoon, además de configurar la persistencia en el host utilizando varios métodos de ejecución automática, establece contacto con un servidor de comando y control (C2) para esperar comandos para acciones de seguimiento.

Esto incluye «sorprendentes 27 métodos diferentes» para realizar ataques de inundación DDoS utilizando varios protocolos como DNS, HTTP, ICMP, TCP y UDP.

«Si bien CVE-2015-2051 no es una vulnerabilidad nueva y presenta una complejidad de ataque baja, tiene un impacto de seguridad crítico que puede conducir a la ejecución remota de código», dijeron los investigadores.

El desarrollo se produce mientras las botnets continúan evolucionando y explotando tantos dispositivos como sea posible, incluso cuando los ciberdelincuentes y los actores de amenazas persistentes avanzadas (APT) han demostrado interés en enrutadores comprometidos para usarlos como capa de anonimización.

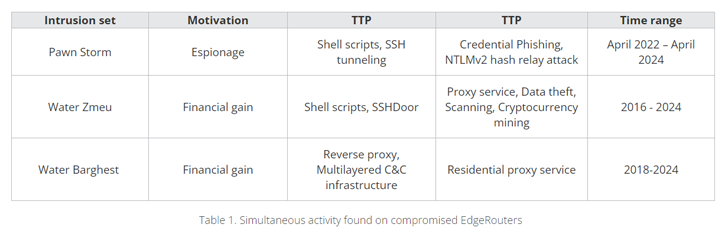

«Los ciberdelincuentes alquilan enrutadores comprometidos a otros delincuentes y muy probablemente también los ponen a disposición de proveedores de proxy residenciales comerciales», dijo la empresa de ciberseguridad Trend Micro en un informe.

«Los actores de amenazas de estados-nación como Sandworm utilizaron sus propias botnets proxy dedicadas, mientras que el grupo APT Pawn Storm tuvo acceso a una botnet proxy criminal de Ubiquiti EdgeRouters».

Al utilizar los enrutadores pirateados como servidores proxy, el objetivo es ocultar rastros de su presencia y dificultar la detección de actividades maliciosas al combinar su actividad con el tráfico normal benigno.

A principios de febrero, el gobierno de EE. UU. tomó medidas para desmantelar partes de una botnet llamada MooBot que, entre otros dispositivos conectados a Internet como Raspberry Pi y servidores VPS, aprovechaba principalmente Ubiquiti EdgeRouters.

Trend Micro dijo que observó que los enrutadores se usaban para fuerza bruta Secure Shell (SSH), spam farmacéutico, empleando reflectores de bloque de mensajes de servidor (SMB) en ataques de retransmisión hash NTLMv2, proxy de credenciales robadas en sitios de phishing, proxy multipropósito, minería de criptomonedas, y envío de correos electrónicos de phishing.

Los enrutadores Ubiquiti también han sido atacados por otro actor de amenazas que infecta estos dispositivos con un malware denominado Ngioweb , que luego se utiliza como nodos de salida en una botnet proxy residencial disponible comercialmente .

Los hallazgos subrayan aún más el uso de varias familias de malware para convertir los enrutadores en una red que los actores de amenazas podrían controlar, convirtiéndolos efectivamente en puestos de escucha encubiertos capaces de monitorear todo el tráfico de la red.

«Los enrutadores de Internet siguen siendo un activo popular para que los actores de amenazas los comprometan, ya que a menudo tienen un monitoreo de seguridad reducido, tienen políticas de contraseñas menos estrictas, no se actualizan con frecuencia y pueden usar sistemas operativos potentes que permiten la instalación de malware como mineros de criptomonedas, servidores proxy, denegación de servicio distribuida (malware DDoS), scripts maliciosos y servidores web», dijo Trend Micro.

Fuente y redacción: thehackernews.com