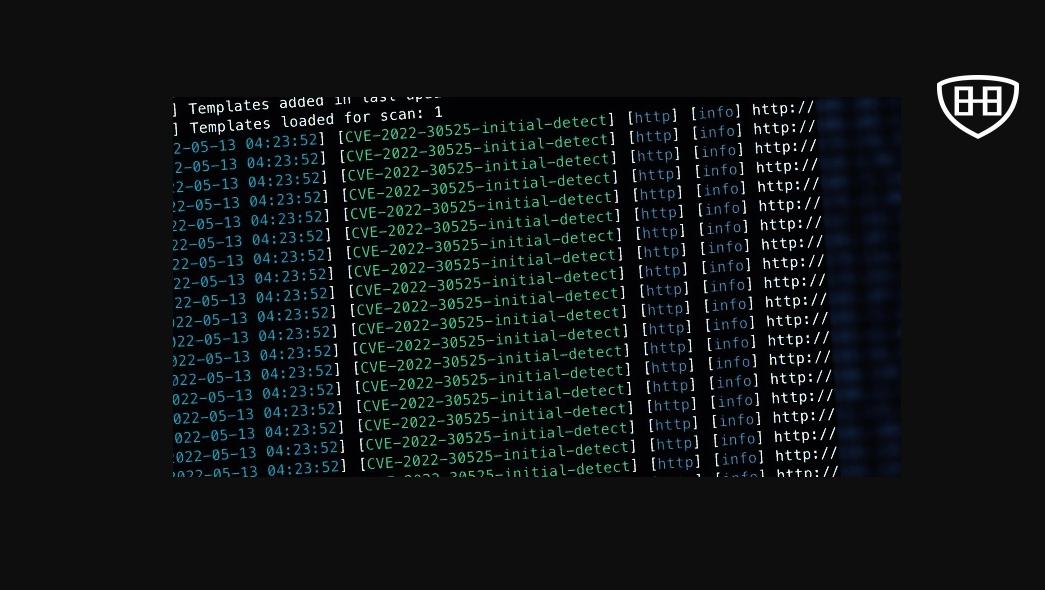

A mediados de enero de 2025, una nueva vulnerabilidad de omisión de autenticación de FortiOS en Fortinet, CVE-2024-55591, surgió como una amenaza grave para miles de organizaciones en riesgo de ser comprometidas. Esta falla crítica de día cero expone los dispositivos de firewall FortiGate a un posible ataque, lo que permite a los atacantes remotos obtener privilegios de superadministrador en los sistemas afectados. Fortinet ha confirmado que la vulnerabilidad se está explotando activamente, lo que requiere una acción inmediata.

Actualización: el 28 de enero de 2025, watchTowr Labs publicó recientemente un código de explotación PoC público para CVE-2024-55591, ahora disponible en GitHub, junto con los detalles técnicos en su investigación dedicada . Dado que Shadowserver informa de casi 50 000 instancias afectadas en línea , los defensores recomiendan encarecidamente a todos los que usan las versiones vulnerables que tomen medidas rápidas y apliquen todos los parches necesarios. Explore cómo detectar de forma proactiva los intentos de explotación de CVE-2024-55591 para superar los ataques cibernéticos y encuentre el análisis de vulnerabilidad de omisión de autenticación de Fortinet FortiOS a continuación.

Detectar intentos de explotación de CVE-2024-55591 para omitir la autenticación de FortiOS en Fortinet

La detección proactiva de la explotación de vulnerabilidades sigue siendo una prioridad máxima en materia de ciberseguridad debido al aumento constante de la cantidad de vulnerabilidades identificadas. Con la gravedad crítica y la explotación generalizada de CVE-2024-55591, los profesionales de la seguridad necesitan una fuente confiable de contenido de detección para detectar posibles ataques a tiempo.

La plataforma SOC Prime para la ciberdefensa colectiva aborda esta necesidad al proporcionar la primera fuente de reglas de detección enriquecida con CTI de la industria para amenazas emergentes y existentes. Respaldada por un conjunto integral de productos, la plataforma admite la detección avanzada de amenazas, la ingeniería de detección impulsada por IA y la búsqueda automatizada de amenazas.

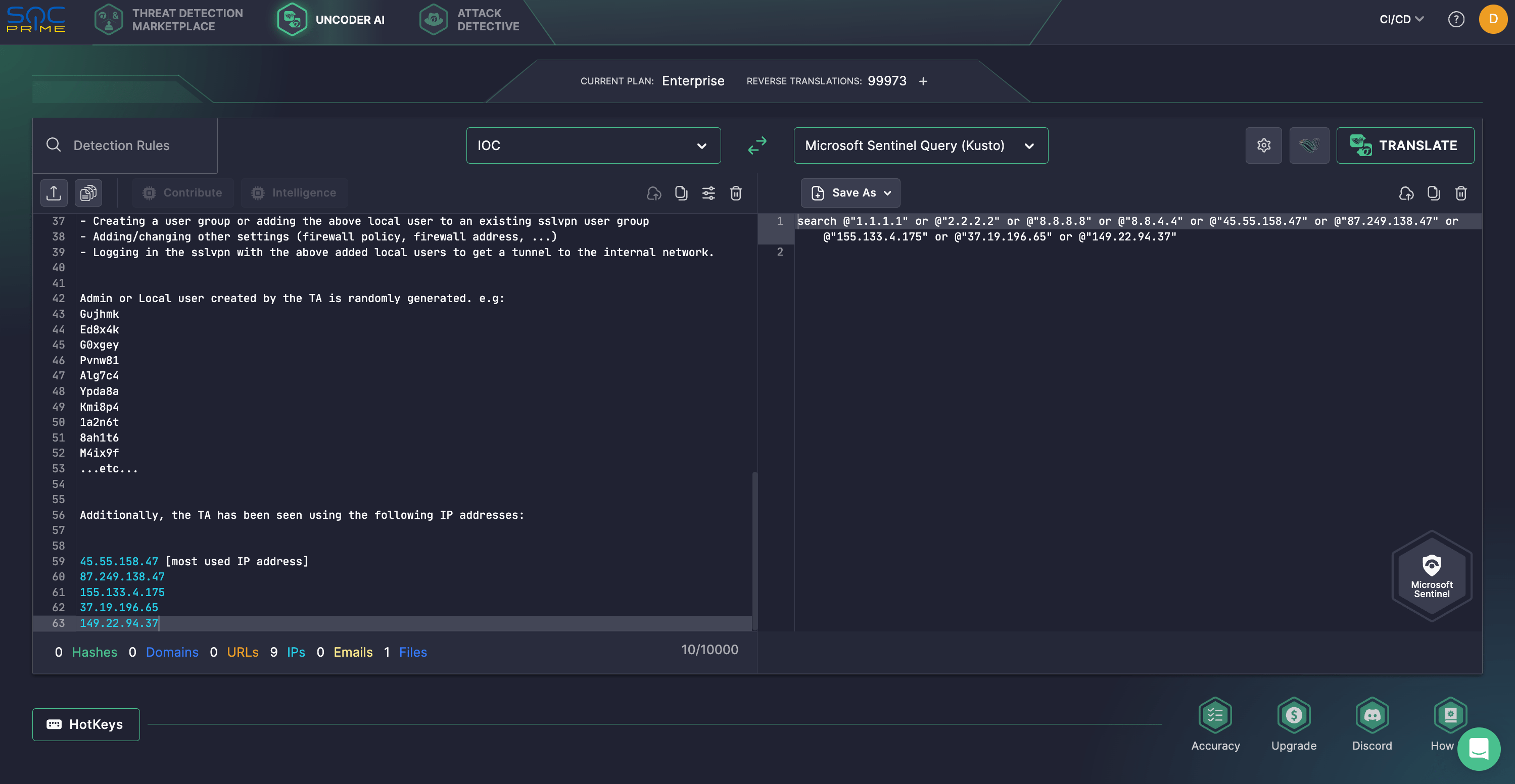

El equipo SOC Prime ha publicado recientemente una nueva regla Sigma para detectar intentos de explotación de CVE-2024-55591. La detección se basa en una investigación disponible públicamente junto con el código PoC y requiere registros web de una fuente front-end como WAF o un proxy inverso con datos de encabezados POST recopilados antes de que las solicitudes lleguen a cualquiera de los productos mencionados. La regla está alineada con MITRE ATT&CK®, abordando la táctica de acceso inicial y la técnica correspondiente Exploit Public-Facing Application (T1190).

Posibles patrones de explotación de CVE-2024-55591 (omisión de autenticación de FortiOS y FortiProxy) (a través del servidor web)

Presione el botón Explorar detección a continuación para acceder de inmediato al conjunto completo de reglas de Sigma que abordan los intentos de explotación de la vulnerabilidad de omisión de autenticación de Fortinet FortiOS, también conocida como CVE-2024-55591. Las reglas están asignadas al marco MITRE ATT&CK , enriquecidas con información extensa sobre amenazas y compatibles con más de 30 soluciones SIEM, EDR y Data Lake.

Para continuar con la investigación, los ciberdefensores pueden buscar sin problemas los IOC proporcionados en el aviso de Fortinet. Confíe en Uncoder AI de SOC Prime para crear consultas personalizadas basadas en IOC en cuestión de segundos y trabajar automáticamente con ellas en su entorno SIEM o EDR elegido. Uncoder AI, que antes solo estaba disponible para clientes corporativos, ahora es accesible para investigadores individuales y ofrece todas sus capacidades.

Análisis de CVE-2024-55591

El 14 de enero de 2025, Fortinet emitió un aviso de seguridad sobre CVE-2024-55591, una vulnerabilidad crítica de omisión de autenticación que afecta a las versiones 7.0.0 a 7.0.16 de FortiOS, las versiones 7.0.0 a 7.0.19 de FortiProxy y las versiones 7.2.0 a 7.2.12 de FortiProxy. La falla permite que un atacante remoto no autenticado aproveche la vulnerabilidad enviando una solicitud diseñada al módulo websocket de Node.js. Si se aprovecha con éxito, el atacante puede obtener privilegios de superadministrador en el dispositivo afectado.

WatchTowr Labs publicó recientemente un exploit PoC público para esta omisión crítica de autenticación de Fortinet FortiOS, CVE-2024-55591, acompañado de detalles técnicos en su informe dedicado .

Fortinet ha confirmado la explotación in situ de CVE-2024-55591, y la investigación de Arctic Wolf ha descubierto una campaña maliciosa activa desde mediados de noviembre de 2024 que aprovecha la vulnerabilidad para comprometer los dispositivos de firewall FortiGate con interfaces de gestión expuestas a Internet. Según los investigadores, la campaña incluía acceso administrativo no autorizado a las interfaces de gestión del firewall, la creación de nuevas cuentas de usuario, el uso de esas cuentas para la autenticación SSL VPN y otras múltiples modificaciones en las configuraciones de los dispositivos que ayudaban a los actores de amenazas a establecer una ruta a la red interna.

El aviso de Fortinet sugiere a los usuarios que deshabiliten la interfaz administrativa HTTP/HTTPS o restrinjan el acceso a ella mediante políticas locales para limitar qué direcciones IP pueden acceder a la interfaz. Además, se insta a los usuarios a actualizar a las siguientes versiones seguras, si es posible: FortiOS 7.0.17 o superior (para FortiOS 7.0), FortiProxy 7.0.20 o superior (para FortiProxy 7.0) y FortiProxy 7.2.13 o superior (para FortiProxy 7.2).

La plataforma SOC Prime para ciberdefensa colectiva permite a los equipos de seguridad superar las ciberamenazas de cualquier escala y sofisticación, incluidos los CVE en productos de software populares en los que confían la mayoría de las organizaciones, al tiempo que les ayuda a optimizar los riesgos de la postura de seguridad.

Fuente y redacción: socprime.com