Microsoft dijo el lunes que detectó actividad de un estado-nación respaldado por el Kremlin que explotaba una falla de seguridad crítica ahora parcheada en su servicio de correo electrónico Outlook para obtener acceso no autorizado a las cuentas de las víctimas dentro de los servidores Exchange.

El gigante tecnológico atribuyó las intrusiones a un actor de amenazas al que llamó Forest Blizzard (anteriormente Strontium), que también es ampliamente rastreado bajo los apodos APT28, BlueDelta, Fancy Bear, FROZENLAKE, Iron Twilight, Sednit, Sofacy y TA422.

La vulnerabilidad de seguridad en cuestión es CVE-2023-23397 (puntuación CVSS: 9,8), un error crítico de escalada de privilegios que podría permitir a un adversario acceder al hash Net-NTLMv2 de un usuario que luego podría usarse para realizar un ataque de retransmisión contra otro servicio para autenticarse como usuario. Microsoft lo parchó en marzo de 2023.

El objetivo, según el Comando Cibernético Polaco (DKWOC), es obtener acceso no autorizado a buzones de correo de entidades públicas y privadas del país.

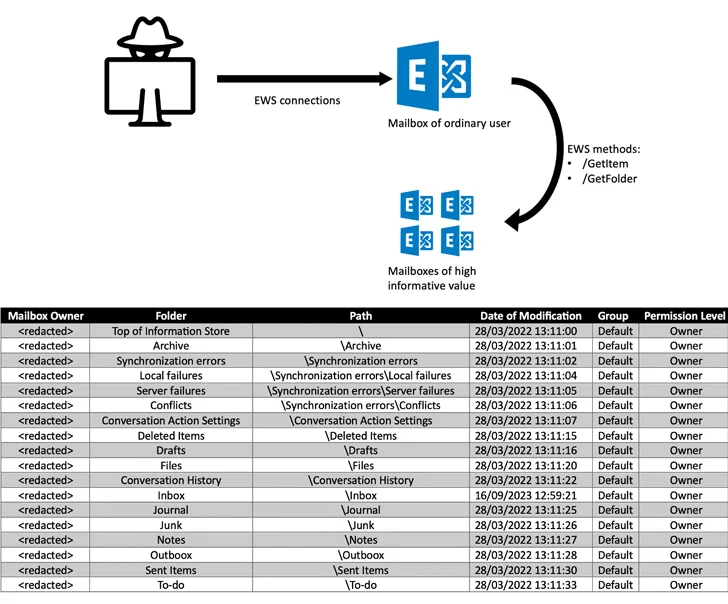

«En la siguiente etapa de actividad maliciosa, el adversario modifica los permisos de la carpeta dentro del buzón de la víctima», dijo DKWOC . «En la mayoría de los casos, las modificaciones consisten en cambiar los permisos predeterminados del grupo ‘Predeterminado’ (todos los usuarios autenticados en la organización de Exchange) de ‘Ninguno’ a ‘Propietario'».

Al hacerlo, cualquier persona autenticada dentro de la organización puede leer el contenido de las carpetas de los buzones de correo a las que se les ha otorgado este permiso, lo que permite al actor de amenazas extraer información valiosa de objetivos de alto valor.

«Cabe destacar que la introducción de tales modificaciones permite mantener el acceso no autorizado al contenido del buzón incluso después de perder el acceso directo al mismo», añadió DKWOC.

Microsoft reveló anteriormente que la deficiencia de seguridad había sido utilizada como arma por actores de amenazas con sede en Rusia como un día cero en ataques dirigidos a los sectores gubernamental, de transporte, energético y militar en Europa desde abril de 2022.

Posteriormente, en junio de 2023, la empresa de ciberseguridad Recorded Future reveló detalles de una campaña de phishing orquestada por APT28 que explota múltiples vulnerabilidades en el software de correo web de código abierto Roundcube, al tiempo que señaló que la campaña se superpone con la actividad que emplea la vulnerabilidad de Microsoft Outlook.

La Agencia Nacional de Ciberseguridad de Francia (ANSSI), a finales de octubre, también culpó al equipo de piratería de atacar a entidades gubernamentales, empresas, universidades, institutos de investigación y grupos de expertos desde la segunda mitad de 2021 aprovechando varias fallas, contando CVE- 2023-23397, para implementar implantes como CredoMap .

Se considera que el grupo patrocinado por el Estado está vinculado a la Unidad 26165 de la Dirección Principal del Estado Mayor de las Fuerzas Armadas de la Federación Rusa (GRU), el brazo de inteligencia exterior del Ministerio de Defensa.

En los últimos meses, también se ha relacionado con ataques a varias organizaciones en Francia y Ucrania, así como con el abuso del fallo WinRAR (CVE-2023-38831) para robar datos de inicio de sesión del navegador mediante un script de PowerShell llamado IRONJAW.

La empresa de ciberseguridad Proofpoint, en un análisis independiente , dijo que observó campañas de phishing de gran volumen a finales de marzo y septiembre de 2023 que aprovecharon CVE-2023-23397 y CVE-2023-38831, respectivamente, para objetivos en Europa y América del Norte.

«Sus acciones indican que buscan descubrir redes fácilmente explotables que tengan interés estratégico para el adversario; sin embargo, no está claro si la cantidad de correos electrónicos (más de 10.000 en total desde agosto de 2023) ha sido una decisión táctica o un error del operador», Greg Lesnewich, investigador senior de amenazas en Proofpoint, dijo a The Hacker News.

«De todos modos, las cargas útiles, tácticas y técnicas utilizadas en estas campañas reflejan el cambio definitivo de TA422 desde el malware compilado para el acceso persistente en redes específicas hacia un acceso más liviano y orientado a credenciales».

«Forest Blizzard refina continuamente su huella mediante el empleo de nuevas técnicas personalizadas y malware, lo que sugiere que es un grupo bien capacitado y con buenos recursos que plantea desafíos a largo plazo para la atribución y el seguimiento de sus actividades», dijo Microsoft.

La popularidad de Microsoft Outlook en entornos empresariales sirve como un lucrativo vector de ataque, convirtiéndolo en «una de las ‘puertas’ críticas responsables de introducir diversas amenazas cibernéticas en las organizaciones», según Check Point, que expuso los diversos medios por los cuales el servicio Los malos actores podrían abusar de ellos para realizar sus hazañas.

El desarrollo se produce cuando The Guardian informó que el sitio de desechos nucleares de Sellafield en el Reino Unido había sido violado por grupos de piratas informáticos asociados con Rusia y China para desplegar «malware durmiente» ya en 2015. Sin embargo, el gobierno del Reino Unido dijo que no encontró evidencia de que sugieren que sus redes habían sido «atacadas con éxito por actores estatales».

Fuente y redacción: thehackernews.com