Se ha revelado una nueva vulnerabilidad de día cero en Palo Alto Networks GlobalProtect VPN que podría ser abusada por un atacante de red no autenticado para ejecutar código arbitrario en los dispositivos afectados con privilegios de usuario raíz.

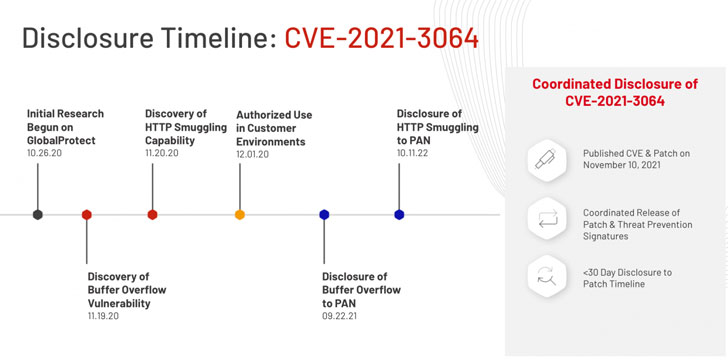

Registrada como CVE-2021-3064 (puntuación CVSS: 9.8), la debilidad de seguridad afecta a las versiones de PAN-OS 8.1 anteriores a PAN-OS 8.1.17. A la empresa de ciberseguridad con sede en Massachusetts Randori se le atribuye el descubrimiento y la denuncia del problema.

«La cadena de vulnerabilidad consiste en un método para eludir las validaciones realizadas por un servidor web externo (contrabando HTTP) y un desbordamiento de búfer basado en pilas», dijeron los investigadores de Randori . «Se ha probado la explotación de la cadena de vulnerabilidades y permite la ejecución remota de código en productos de firewall tanto físicos como virtuales».

Los detalles técnicos relacionados con CVE-2021-3064 se han retenido durante 30 días para evitar que los actores de amenazas abusen de la vulnerabilidad para organizar ataques en el mundo real.

El error de seguridad se debe a un desbordamiento del búfer que se produce al analizar la entrada proporcionada por el usuario. La explotación exitosa de la falla requiere que el atacante lo encadena con una técnica conocida como contrabando HTTP para lograr la ejecución remota de código en las instalaciones de VPN, sin mencionar tener acceso de red al dispositivo en el puerto 443 predeterminado del servicio GlobalProtect.

«Existe una vulnerabilidad de corrupción de memoria en Palo Alto portal de GlobalProtect redes e interfaces de puerta de enlace que permite a un atacante no autenticado basada en la red para interrumpir los procesos del sistema y potencialmente ejecutar código arbitrario con privilegios de root», de Palo Alto Networks dijo en un asesor independiente. «El atacante debe tener acceso de red a la interfaz de GlobalProtect para aprovechar este problema».

A la luz del hecho de que los dispositivos VPN son objetivos lucrativos para los actores malintencionados, se recomienda encarecidamente que los usuarios actúen rápidamente para corregir la vulnerabilidad. Como solución alternativa, Palo Alto Networks aconseja a las organizaciones afectadas que habiliten firmas de amenazas para los identificadores 91820 y 91855 en el tráfico destinado al portal GlobalProtect y las interfaces de puerta de enlace para evitar posibles ataques contra CVE-2021-3064.