Según la Real Policía de Malasia, la operación se llevó a cabo en colaboración con la Policía Federal Australiana (AFP) y el Buró Federal de Investigaciones de Estados Unidos (FBI) el 6 de noviembre de 2023. Esta intervención se basó en la información que indicaba que los actores detrás de la plataforma tenían su base en el país.

En consecuencia, se logró la detención de ocho individuos, cuyas edades oscilan entre los 29 y los 56 años, incluido el cerebro de la organización criminal. Estas detenciones se llevaron a cabo en diferentes lugares de Sabah, Selangor, Perak y Kuala Lumpur, según lo informado por el New Straits Times.

Además de las detenciones, las autoridades también incautaron servidores, ordenadores, joyas, vehículos y carteras de criptomonedas que contenían aproximadamente U$S 213.000.

BulletProofLink (aka BulletProftLink), es conocido por proporcionar plantillas de phishing listas para usar mediante suscripciones, facilitando a otros actores llevar a cabo campañas de recolección de credenciales. Estas plantillas imitan las páginas de inicio de sesión de servicios populares como American Express, Bank of America, DHL, Microsoft y Naver.

En septiembre de 2021, un análisis de Microsoft reveló que los actores de BulletProofLink participaban en lo que se conoce como robo doble, enviando las credenciales robadas tanto a sus clientes como a los desarrolladores principales, generando así vías adicionales de monetización.

Según la empresa Intel 471, BulletProftLink está asociado con el actor de amenazas AnthraxBP, quien también operaba bajo los seudónimos en línea TheGreenMY y AnthraxLinkers. Este actor mantenía un sitio web activo que anunciaba servicios de phishing y operaba en diversos foros clandestinos en la web y canales de Telegram, utilizando múltiples identificadores.

Se cree que BulletProftLink está activo desde al menos 2015, con su tienda en línea estimada en tener al menos 8.138 clientes activos y 327 plantillas de páginas de phishing hasta abril de 2023.

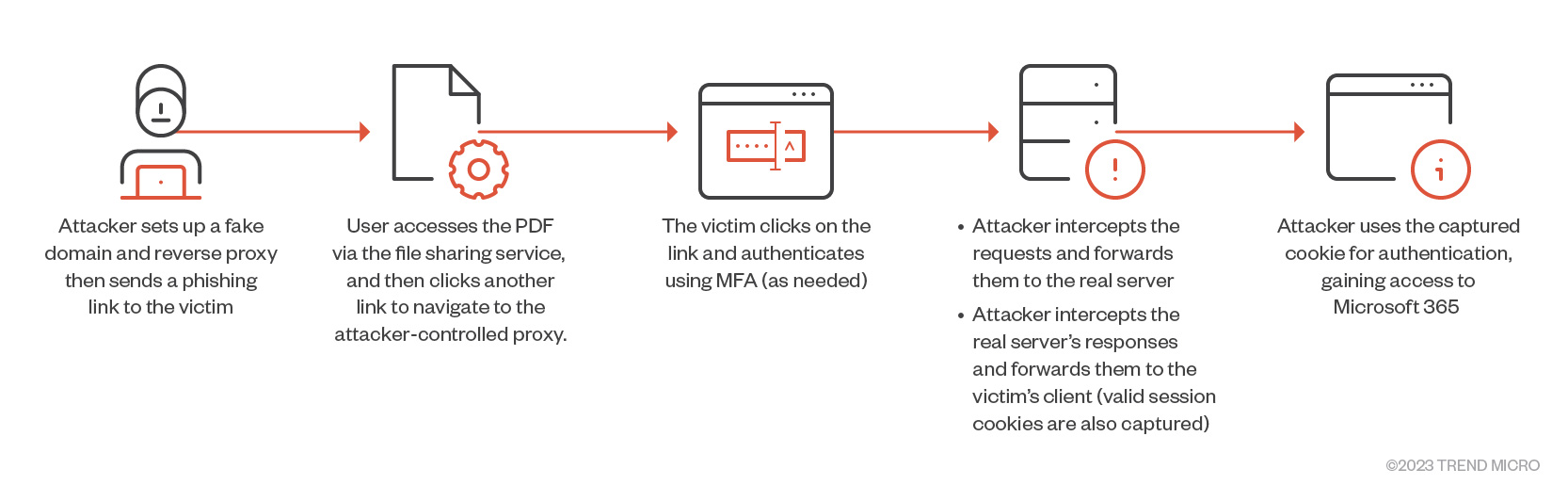

Según Trend Micro «Tales métodos innovadores pueden eludir las mitigaciones de seguridad de correo electrónico, ya que el enlace inicial parece provenir de una fuente legítima y no se entregan archivos al endpoint de la víctima. El documento alojado que contiene el enlace se puede interactuar a través del servidor de intercambio de archivos dentro del navegador».

Una característica destacada de BulletProftLink es su integración de Evilginx2 para facilitar ataques Adversary-in-The-Middle (AiTM), permitiendo a los actores de amenazas robar cookies de sesión y eludir protecciones de autenticación multifactor.

Intel 471 subraya que esquemas de PhaaS como BulletProftLink proporcionan el combustible para más ataques, ya que las credenciales de inicio de sesión robadas son una de las principales vías mediante las cuales los hackers maliciosos obtienen acceso a las organizaciones.

Como indicador de que los actores de amenazas están adaptando constantemente sus tácticas en respuesta a interrupciones y adoptando enfoques más sofisticados, se han observado ataques AiTM que emplean enlaces intermedios a documentos alojados en soluciones de intercambio de archivos, como DRACOON, que contienen las URL a infraestructuras controladas por adversarios.

Fuente y redacción: segu-info.com.ar